Impedimento ao uso restrito de assinatura digital na ICP-BR

Apresentado ao Comitê de Informática e Interoperabilidade doConselho Nacional de Justiça

Prof. Pedro Antonio Dourado de Rezende

Representante da Sociedade Civil no CG-ICP-BR

Brasília, 27 de Novembro de 2005

NOTA DO EDITOR: Textos incluídos, ou eventualmente linkados, neste documento de autoria de Jeroen van de Graaf são trabalhos em andamento (work in progress). No momento esses textos não estão licenciados para remissão (linkagem) ou redistribuição. Nem autor nem editor se responsabilizam por eventuais erros factuais neles contidos. Qualquer crítica à análise normativa neles expressa endereçada ao autor serão bem-vindas.

1- Introdução

Este documento se destina a registrar alguns dos problemas relacionados a suposto impedimento do uso restrito de assinatura digital sob o regime da ICP-Brasil, impedimento este totalmente desnecessário do ponto de vista técnico, e que, doutra feita, amplifica os riscos descritos no relatório "Privacidade e Riscos num mundo de chaves públicas", apresentado no II seminário de Certificação Digital do Instituto Nacional de Tecnologia da Informação, autarquia responsável pela certificadora raiz da ICP-BR, disponível em http://www.pedro.jmrezende.com.br/trabs/forumiti.htm

Todas as certificadoras credenciadas junto à ICP-Brasil consultadas se negam a emitir certificados contendo, em campo apropriado, declaração do titular restringindo o uso do seu par de chaves de assinatura. Embora tecnicamente factível sob o modelo de certificação adotado pela ICP-BR (X.509 v.3), essas certificadoras alegam que a norma vigente da ICP-BR as impede de emitir certificados com tais declarações restritivas, embora se neguem peremptoriamente a apontar qual dispositivo regulatório as impede de fazê-lo, ou mesmo a prestar tal declaração por escrito.

2- Tentativa de levantamento da natureza regulatória deste impedimento

Na tentativa de elucidar a veracidade das alegações das certificadores com respeito a tal impedimento normativo, o autor trocou mensagens com Jeroen von der Graaf, criptógrafo e pesquisador da UFMG e da comissão de avaliação do Sistema Eleitoral Brasileiro da Sociedade Brasileira de Computação, sobre o estado atual do regulamento da ICP-Brasil.

Abaixo, as mensagens replicadas:

e-mail 1:

-------- Mensagem Original --------Assunto: Re: Resolução 7 ---> 31

Data: Sat, 23 Apr 2005

De: Pedro A.D.Rezende

Para: jvdg@lcc.ufmg.br

jvdg@lcc.ufmg.br wrote:

Caro Pedro,

Resolução 7 [do Comitê Gestor da ICP Brasil] foi modificada pelas Resoluções 11, 13, 21, 26, 28,31, da seguinte forma:

Resolução 11 modifica seção

1.3.4*,

7.1.2*

Resolução 13 modifica seção

4.1*;

6.1.1;

8.3

Resolução 21 modifica seção

1.3.3;

1.3.4;

2.1.1; 2.1.2*; 2.1.3; 2.2.1; 2.2.2; 2.3.2;

2.6.1*; 2.8; 2.8.1; 2.8.3;

3.1.1; 3.1.9*; 3.2;

4.3;

4.9;

6.1.1;

7.1.4;

Resolução 26 modifica seção

1.3.2;

2.1.2; 2.6.1;

3.1; 3.1.9*; 4.1

Resolução 28 modifica seção

7.1.2*

Resolução 31 modifica seção

3.1.8;

3.1.9;

7.1.2

Um asterisco quer dizer que houve uma modificação posterior.

Depois eu editei manualmente Res 7 para refletir estas mudanças; o anexo icpbrasil.txt é uma compilação crua em txt de Resolução 7, inclusive as modificações por Resoluções posteriores. Se a resolução mais recente que se aplica a uma seção NÃO for a Resolução 7, aparece o número desta resolução entre ``[" e ``]". Na realidade, este é o documento que a ICP-Brasil deveria disponibilizar.

(Consulte o arquivo anexado: icpbrasil.txt)

O texto de Seção 7.1.2 do meu documento começa assim:

"7.1.2 Extensões de certificado [31] Neste item, a Política de Certificação (PC) deve descrever todas as extensões de certificado utilizadas e sua criticalidade. A ICP -Brasil define como obrigatórias as seguintes extensões: -"Authority Key Identifier", não crítica: o campo "keyIdentifier" deve conter o hash SHA-1 da chave pública da Autoridade Certificadora emitente (AC); -"Key Usage", crítica: em certificados de assinatura digital, somente os bits digitalSignature, nonRepudiation e keyEncipherment podem estar ativados; em certificados de sigilo, somente os bits keyEncipherment e dataEncipherment podem estar ativados;

- "Certificate Policies", não crítica: deve conter o OID da PC correspondente e o endereço Web da DPC da AC que emite o certificado;

- "CRL Distribution Points",não crítica:deve conter o endereço na Web onde se obtém a LCR correspondente; ....."

Acredito que o que você procure é a extensão "Key Usage", portanto, deve conferir a Resolução 31. Ninguém verificou meu trabalho, portanto não tem status oficial. Na realidade eu fiz uma comparação entre várias DPC, convertendo de PDF ou HTML para txt; depois usando AWK e LaTeX para gerar o seguinte documento. Há algumas imperfeições (por este motivo é minuta) mas presta. (Consulte o arquivo Res7Act.pdf)

Seção 7.1.2 encontra-se na página 95. Gostaria de saber se respondi a sua pergunta.

Um abraço,

Jerô

================= Jeroen van de Graaf

Caro Jeroen,

Muito obrigado pelo envio do seu trabalho.

Gostaria de saber como podemos valida-lo para depois torna-lo público. Pensei em fazer uma checagem do seu levantamento com as resoluçoes, mas vejo que não terei tempo tão cedo. Talvez eu consiga que alguém do COTEC se interesse em faze-lo.

E sim, voce respondeu a minha pergunta [sobre qual a regulamentação da ICP-BR relativo a extensões em certificados]

Pelo que entendi na sua resposta, um certificado deve conter apenas campos que estejam descritos na política de certificação da entidade certificadora credenciada emitente, sendo que algumas são obrigatorias, de acordo com 7.1.2, e dentre as obrigatórias, a extensão "CERTIFICATE key usage".

O que eu procurava saber é, como vc sugere em sua resposta, se a norma permite ou não o uso da extensão "EXTENDED key usage", onde restrições de uso para a chave transportada, como as que me interessariam se fosse adquirir um certificado, poderiam ser declaradas. Pelo que entendi do 7.1.2, a inclusão do campo "EXTENDED key usage" é permitida desde que conste na Politica de Certificação da certificadora credenciada emitente.

Resta agora saber quais PCs já aprovadas pelo ITI incluem esse campo e, se nenhuma inclui, se a inclusão foi deliberadamente vetada durante o processo de credenciamento.

Obrigado.--

3- Caso concreto de conflito normativo emanado deste impedimento

O primeiro caso concreto de que temos notícia, de conflito normativo que cria riscos ao usuário de assinaturas digitais emanado deste impedimento estabalecido na ICP-BR, tem origem no uso de assinatura digital no processo eleitoral brasileiro, que é regulamentado pelo TSE.

A Lei 10.740 de 2003 obriga o uso de assinatura digital nos Registros Digitais do Voto e estabelece o Ministério Público (MP), a Ordem dos Advogados do Brasil (OAB) e os partidos políticos como AGENTES EXTERNOS para acompanhar a produção, assinatura e lacração dos programas de computador do sistema eleitoral. Esta lei nada afirma sobre ICP-Brasil mas o TSE, fazendo uso de seu poder normativo, emitiu instruções para regulamentar a assinatura digital dos programas de computador pelos agentes externos. É nestas regulamentações do TSE que se materializa o conflito com a regulamentação da ICP-BR que acaba por expor a riscos desncessários os agentes OBRIGADOS a utilizar certificados da ICP-BR neste caso.

A Resolução TSE 21.740 de 2004, que regulamenta seus dispositivos relativos ao uso de assinatura digital, em seu Art. 4º afirma que o TSE utilizará chaves compatíveis com a ICP-Brasil "no que cabível", enquanto no Inciso II do Art 5º e no § 1º Inc. IV do mesmo Art. 5º obriga ao Ministério Público (MP), à OAB e aos Partidos Políticos a usarem certificados da ICP-BR .

Porém, o § 2º do Art. 5º, posteriormente incluido por demanda da OAB, afirma que a MP e a OAB poderão gerar e certificar as próprias chaves "respeitando a ICP-BR no que cabivel", sem exigir que as mesas certificações estejam HOMOLOGADAS na ICP-BR. Já aos representantes dos Partidos resta estabelecida a exigência de certificados homologados na ICP-BR.

Também na Resolução TSE 22.039 de 2005, emitida para o Referendo do Desarmamento, o Art. 23 diz que o TSE utilizará chaves e certificados compativeis com a ICP-Brasil "no que couber" (a administração de chaves do TSE é própria e não é homologada na ICP-BR). Enquanto, nessa mesma resolução o Inciso II do Art 25 obriga ao MP, OAB e Partidos a usarem certificados da ICP-BR, seu Art. 27 diz que a MP e a OAB poderão gerar as próprias chaves e certificados "respeitando a ICP-BR no que couber", mas não exigiu que fossem homologados pela ICP-BR.

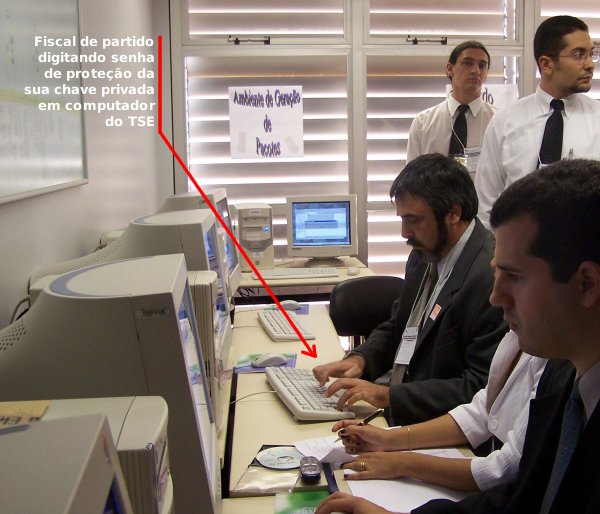

O fato é que, desde 2004, o MP e a OAB usaram certificados por elas emitidos, e softwares de sua titularidade, para assinar digitalmente arquivos do sistema eleitoral no processo de homologação de softwares para a eleição informatizada. Mas os representantes dos Partidos Políticos, para poderem exercer o dever civil de fiscais externos do Sistema Eletrônico de Eleições, continuam obrigados a utilizar os certificados da ICP-BR, caracterizados pelo impedimento do titular em restingir o seu uso, no caso, à assinatura dos programas de computador do TSE.

O motivo da OAB demandar à Justiça Eleitoral o uso de certificado por ela mesma emitido, no lugar da certificados da ICP-BR, para fins de homologação do sistema eleitoral brasileiro, se prende ao fato de que, para lavrar sua assinatura digital nos arquivos deste sistema, tanto a OAB como os fiscais de partido são obrigados, pela forma como a Justiça Eleitoral regulamenta e controla o processo de homologação, a RENUNCIAR O CONTROLE DE SUA CHAVE PRIVADA, em frontal violação do Art 6º da MP2200-2 (Lei que criou a ICP-BR), violação esta que implica em riscos e responsabilidades imanentes ao § 1º do Art. 10º da mesma MP, riscos e responsabilidades especialmente agravados pela recusa das certificadoras credenciadas na ICP-BR a emitir certificados em que o titular declara intenção de uso restrito.

Diante dos problemas que emanam de uma regulamentação defeituosa, a Justiça Eleitoral houve por bem acatar o pleito da OAB em relação à sua autonomia, não só para identificar eletronicamente seus representados, mas principalmente, também para exercer tal autonomia no controle dos riscos a que seus representados se expõem colateralmente, ao se verem obrigados a operar no Direito de forma eletrônica, conforme explicado em http://www.pedro.jmrezende.com.br/trabs/forumiti.htm. Em independência à normatização jurídica da ICP-BR, mas enquanto em consonância com sua normatização técnica, para efeitos de interoperabilidade.

Contudo, os representates dos Partidos, obrigados pelas duas regulamentações conflitantes a: a) utilizar um certificado de uso irrestrido; e b) vulnerar a sua chave privada, continuam cerceados na sua obrigação de controle exclusivo na manipulação de suas chaves privadas, explicitada no Art. 6º da MP2200., impedidos de administrar os riscos inerentes à lavra de assinaturas digitais sob o regime da ICP-BR., explicitados no § 1º do Art. 10º da MP2200.

Ressalte-se que, mantidas as exigências atuais das normas e leis pertinentes, os problemas aqui narrados não decorrem de falhas operacionais corrigíveis por uma reescrita casuística desses instrumentos legais, seja de natureza jurídica ou técnica, mas de problemas estruturais nada simples, que não devem ser desprezados por interesses imediatistas, tendo em vista a experiência acumulada pelo resto do mundo em tentativas semelhantes de se estabelecer infra-estruturas de chaves públicas (vide referências, principalmente os artigos "The possible Laws on Digital/Electronic Signature" e "Why PKI has failed")

4 - Proposta

Depois da publicação deste artigo, o autor continuou a se corresponder com o criptógrafo Jeroen van de Graaf, com o objetivo de trocar idéias sobre as formas de se implementar meios para que titulares de certificados digitais ICP-Br possam declarar sua intenção de restringir o uso de suas assinaturas digitais.Esta correspondência foi desdobrada em forma de debate, em anexo, a partir da versão 4.0 deste documento.

Histórico deste documento

v.0 - 27.11.05 - Distribuido no Conselho Nacional de Justiçav.1 - 03.01.02 - Revisado e publicado em "segurança computacional"

v.2 - 19.01.06 - revisão de redação

v.3 - 29.01.06 - revisão, fotos e seção 4 incluídos

v.4 - 31.01.04 - revisão, seção 4 desdobrada em debate anexo