Holismo e Reducionismo para Classificar Problemas com Sistemas de Votação

Prof. Pedro Antonio Dourado de Rezende

Departamento de Ciência da Computação

Universidade de Brasília

26 de Setembro de 2012

Dentre os desdobramentos dos Testes de Segurança da Urna Eletrônica promovido pelo Tribunal Superior Eleitoral (TSE) em março de 2012, houve várias palestras proferidas por quem lá encontrou problemas com o sistema de votação em uso no Brasil. E também, como seria natural, debates. Um deles, numa lista fechada de segurança computacional, da qual participo, sobre uma das palestras. Algumas reflexões a partir daquele debate, a meu juízo merecedoras de registro público, ganham espaço neste artigo, cuidando-se em proteger a privacidade dos demais interlocutores.

Aqui cabe este cuidado também porque um dos traços daquele debate foi a elevada taxa sinal/ruído na sua troca de mensagens. O entendimento, através da escrita, requer esmero no uso de palavras, mas não só: requer também alguma confiança na pretensão comunicativa dos interlocutores. Ou, segundo Shannon: a informação, para ser transmitida (por escrito), requer uma componente previamente antecipável dessa pretensão, a qual inclui, por exemplo, ao menos a seleção de um idioma (no caso, o Português); enquanto lá, o idioma se (des)temperava com dialetos de tecniquês.

O debate começou com o anúncio de uma palestra, e seguiu com uma crítica à mesma, que desqualifica o roteiro seguido pelo palestrante. Segundo a crítica, o palestrante teria "ocultado" um problema técnico, admitido pelos técnicos que implantaram o software onde ele ocorre (a saber: o embaralhamento de votos no arquivo público RDV, do sistema de votação usado por nós, que deveria ser praticamente irreversível e não o era), com uma "conversa de apelo populístico" em que o tal problema é "falsamente amplificado" até às raias de um suposto risco à democracia.

O tal problema em si pode ser descrito e analisado com base no conceito de aleatoriedade e nas técnicas para geração de números aleatórios ou pseudo-aleatórios. Conforme aquela crítica, isto seria uma falha relevante, mas sua consequente vulnerabilidade, bem pequena em termos de risco à democracia. Sua amplificação naquele sentido indicaria uma "safadeza política", e não uma conversa de técnico. Como a crítica referiu-se, ainda, a outros que também "adoram" esse tipo de argumentação amplificante, categoria em que me vejo convictamente, julguei-me livre para expandir a audiência das razões para nela estar.

Grande ou pequeno?

O que pode ser grande, em termos de risco à democracia, não é a falha por um ou outro problema técnico em si, mas a certeza de impunidade ao se ocultar e/ou se implantar "problemas técnicos" que são indistinguíveis de backdoors, termo este que denota vício funcional capaz de abrir portas de fundo ocultas no software, a quem as conheça. Eis que aí há problemas em vários níveis: a indistinguibilidade entre falha e vício desse tipo, um problema semiológico, de cunho técnico; e a impunidade de autores (revelados), um problema sociopolítico, de cunho semiológico e origem técnica."Vício", aqui, no sentido de grave imperfeição; e "grave" no sentido da imperfeição ser explorável como vulnerabilidade. Explorável – na abordagem holística ao tecniquês, preferida aqui – nalguma perspectiva de segurança para qualquer um possivelmente afetado pelo funcionamento do software. A possibilidade dum backdoor ser implantado como se fora, caso descoberto no software, um problema técnico acidental, não é necessariamente mera teoria conspiracionista – pode também ser, nessa abordagem então, mera manifestação daquilo que o filósofo Gilles Deleuze diz caracterizar o virtual: a indistinguibilidade entre o real e o irreal.

A camuflagem de tais vícios como falhas, justificadora à impunidade, conota sim, num dialeto, safadeza política. Enquanto noutro, é a abordagem do problema técnico como vinculado ao seu correspondente semiológico, e este, ao sociopolítico, que indicaria safadeza "própria de políticos, e não de técnicos". Por óbvio, a primeira acepção de "safadeza" tem o condão (ou o efeito, se acolhida) de desarmar tais camuflagens, reais ou irreais, enquanto a segunda, de blindá-las. Interessados em mudar nosso processo eleitoral tendem a falar e entender tecniquês no primeiro dialeto, holístico, e interessados em mantê-lo, no segundo, reducionista. Como já manifestei preferência pelo primeiro, devo justificar-me.

A investigação de vínculos significativos entre falhas e vulnerabilidades, e entre vulnerabilidades e riscos, é base fundamental para qualquer processo de segurança computacional eficaz. A eficácia de um tal processo, frequentemente chamado de "segurança da informação", ocorrerá, portanto, na direção dos interesses que determinam quais desses vínculos serão tidos como "significativos". Esses vínculos emergem do contexto semiológico em que a plataforma computacional em foco é usada, onde seu software frutifica funcionalidades. Esse contexto delineará, portanto, o campo investigativo em questão.

Dois dialetos

Discrepâncias e divergências entre esses dois dialetos, lá e cá figurados, refletem uma disputa entre pólos de interesses opostos, pela atribuição de significância a tais vínculos e riscos no campo em questão. No caso, o do nosso processo eleitoral, um campo bem amplo, talvez nisso superado apenas pelo de processos afins ou pelo de sistemas financeiros. Nessa disputa, as armas são neurolinguísticas, e as escaramuças são mentais. Nela, quem controla plataforma computacional ou tecnológica começa com certa vantagem. Por exemplo, ao nomear o correspondente processo de segurança "da informação".Ao assim nomeá-lo, estes – e outros afetados cujos interesses se alinham com os destes – tacitamente se põem como "donos da informação", já que controlam a plataforma por onde fluem os dados que a representam, e onde talvez toda medida contra riscos "significativos" será implantada. Tal posição pode ser vantajosa em certos contextos, onde interesses conflitam sobre os mesmos dados ao mesmo tempo, em situações onde nenhum interessado seria deles mais legítimo dono do que o outro. Por exemplo, num processo eleitoral, sobre os dados de cada voto, ao serem apurados.

Até que ponto você é dono do seu voto? Em tese, até o voto ser tabulado em somas por candidato e seção, na apuração. Mas na prática, depende; das tecnologias utilizadas, inapelavelmente. Se o voto é registrado em cédula (em urnas físicas, VVPT ou E2E), esta não muda até lá, exceto por trapaças, possíveis após aberta a urna. Nesse contexto, tais possíveis trapaças são visíveis (materiais), de varejo (voto a voto) e rastreáveis (por fiscalização). Mesmo sem sua custódia após depositar a cédula, seu voto ali continua "seu" (o mesmo) até a abertura da urna, ou até apurado se não sofrer fraude até lá.

Se é registrado só em forma eletrônica, aqueles tipos de fraude são afastados mas seu voto pode ainda ser mudado por outras trapaças, possíveis em urnas DRE ou a caminho. Nesse contexto, as possíveis trapaças são invisíveis (virtuais), por atacado (em série ou subtotais) e irrastreáveis ("problemas técnicos" ocultos que depois se apagam, como vírus) se competentes. Sem nunca tê-lo em sua custódia, seu voto só é "seu" até o "Confirma", ou até apurado se não sofrer fraude até lá. Aí a questão crucial, de como saber se houve ou não fraude, não mais depende do que você possa fazer, como eleitor, votante ou candidato (fiscalizando).

A questão crucial

Em contextos puramente eletrônicos, como o nosso atual, portanto, repostas a tão crucial questão dependem apenas do que você possa crer. A quem pode então ser útil, ou interessar, tão modernoso contexto? A pergunta não é – certamente não no dialeto holístico – para ser provocativa ou acusativa, mas um recurso retórico para retomarmos a narrativa. Tal contexto pode ser útil para quem desmotivou-se a fiscalizar votações. E pode interessar a quem convém desmotivar, e a quem controla plataforma tecnológica nelas utilizada. Parece então natural que esses convirjam, de alguma forma.Essa forma se coalesce num dialeto, tecniquês-reducionista, que opera e se aprende por neurolinguística. Começando por crenças. Inobservância de fraudes é "entendida" e pronunciada como inexistência, por quem controla os meios de detectá-las – ou de praticá-las. Com tal controle, monta-se um teatro de verificação pública, onde a "segurança da informação" em votações é "garantida". Ali, o direito e a eficácia fiscalizatória do público se esvaem, em escambo por "assinatura autoverificável" no/pelo software e outras e-miçangas. Como no teatro do mágico com sua caixinha, a menos da incômoda consciência de ilusão, no primeiro dissolvida em reducionismos virtuais.

Como? Segurança do quê, mesmo? Se é "da informação", então não pode haver conflito de interesses em torno dela, como implicam seus pretensos donos. Informação é o que é. Sua segurança é "coisa de especialistas", sugerem. Reduzida a eles, no caso. Pois ninguém com linguajar holístico poderá meter sua colher nesse campo, "por segurança" é claro. No dialeto reducionista, quem chia é paranóico, conspiracionista, politicamente safado (como os políticos). A incômoda consciência de que nosso status quo eleitoral é determinado por políticos, assim eleitos, também se dissolve nele por reducionismo: técnico é técnico, político é político.

Semiose ligando ambos? No dialeto reducionista isto seria apenas palavrório inútil. Técnico "platônico"? Isto é, aquele que não exclui a si mesmo do universo político, em tal dialeto não pode existir. Quem se comportar como aquele palestrante ou este autor, expõe-se à fritura no front midiático da disputa por atribuição de significância a vínculos e riscos no processo eleitoral. Interesseiro, exibicionista, impatriótico, etc. Pois a estratégia dos donos do poder virtualizado em controle das tecnologias de votação é reduzir – à sua – nossa segurança em votações, com marketing e regras self-service, e adestrar eleitores a entenderem votação high-tech como videogame proprietário.

Tecnicismo platônico existe?

Assim, técnicos platônicos caem, no dialeto reducionista, na ala dos hacktivistas potencialmente perigosos. Podem "confundir eleitores". Mas o que é que esses técnicos teriam a ofercer a "confusos" eleitores, quase todos leigos? Oferecem o que se pode colher ao tratar segurança no campo eleitoral como tal, e eleição como fluxo vital do processo democrático. Uns levam isentamente a sério o que a ciência e a técnica, em particular as criptográficas, podem oferecer nesse contexto semiológico, rico em problemas vinculáveis entre níveis. Alguns costumam viver profissionalmente de desafios desse tipo.E alguns vão, conforme aquela disputa por atribuição de significância evolui, refinando seus métodos e propondo soluções. Inclusive para neutralizar aquela estratégia dos donos do poder virtualmente oculto na semiose do processo democrático. Pois em dialeto holístico, o que põe mesmo em risco a democracia é tal estratégia, que confunde o eleitor sobre o que nela importa, quanto ao papel dele como votante. Assim, diante dos desafios lançados pela frente reducionista, que adora confundir marotamente conceitos (por exemplo, entre eleitor e votante) e siglas num mar delas, até com milionárias campanhas marqueteiras, ocorreu-me de pensar "no dialeto deles".

Queria expressar, simplesmente para leigos, os argumentos na evolução de conceitos técnicos como DRE, VVPT, E2E. Em contra, uma tropa de choque da academia (CM-TSE), armada de clichês reducionistas, já havia enganado deputados envolvidos em reforma eleitoral, sobre um estudo da questão DRE vs. VVPT nos EUA. O próprio chefe maior do processo eleitoral havia vinculado, em suprema sentença, essa questão a um misterioso objeto técnico, cujo liame depois derivou referência a sexo grupal entre lésbicas e travestis, a qual deve desqualificá-lo (o vínculo) para significância eleitoral.

Como expressar-me? Se a estratégia do marketing reducionista tem sua linha mestra no tratar votação como videogame, então a resposta poderia estar na convergência digital. No marketing, por exemplo, da indústria de telefonia celular. Eis que então tive a idéia de tratar a evolução daqueles conceitos em termos simples, mas que fetichize a favor da abordagem holista as tecnologias subjacentes. O resultado é a classificação dos sistemas de votação em gerações, conforme seus modelos. Essa idéia teve seu primeiro teste no próprio TSE, em audiência pública para compra de urnas.

As gerações de sistemas ... e problemas

O resultado foi:

extrema cochicharia na mesa, e grande curiosidade dos

fornecedores na plateia. A

evolução do voto passa do manual a urna DRE,

caracterizada

funcionalmente por não permitir recontagem, com a justeza do

resultado completamente dependente da integridade e

correção do software; pela urna VVPT, com justeza

verificável via registro material do voto – escaneável ou

impresso –, recontável em

trilha independente do software; e pela urna E2E, com justeza

verificável via trilhas interdependentes, de ponta a ponta na

cadeia de

custódia dos registros – material e eletrônico – do voto.A evolução dos sistemas de votação eletrônica segue então a de suas respectivas tecnologias:

1ª geração, com urnas DRE;

2ª geração, com urnas VVPT;

3ª geração, com urnas E2E.

Esta classificação se refere, em termos leigos, à classificação funcional dos respectivos modelos tecnológicos de urnas eletrônicas, que surgiram:

a) na literatura científica, nessa ordem cronológica;

b) na prática, para resolverem problemas tidos como cruciais e inerentes ao modelo anterior – no caso da 1ª geração, o modelo anterior é o da urna física que apenas coleta cédulas com voto manual.

Quanto aos critérios de classificação: são descritos por problemas tidos como cruciais e antes mal resolvidos, a serem vencidos por cada modelo:

Nos sistemas de 1ª geração, os problemas cruciais decorrem da total dependência no software para verificação dos resultados. Como resolvê-los? Mantendo-se os meios de prova disponíveis sempre aquém dos critérios admissíveis para ”possível influência” indevida, de "falhas", no resultado? Caso haja impugnação, decretando-se a incorruptibilidade de programadores e operadores, "demonstrada" por e-miçangas, e atribuindo-se ao acaso eventuais indícios estatísticos de desvios? Com mais blindagem contra ”ameças externas”, incluindo tratamento do sistema de votação com uma estratégia de marketing (como no Brasil)?

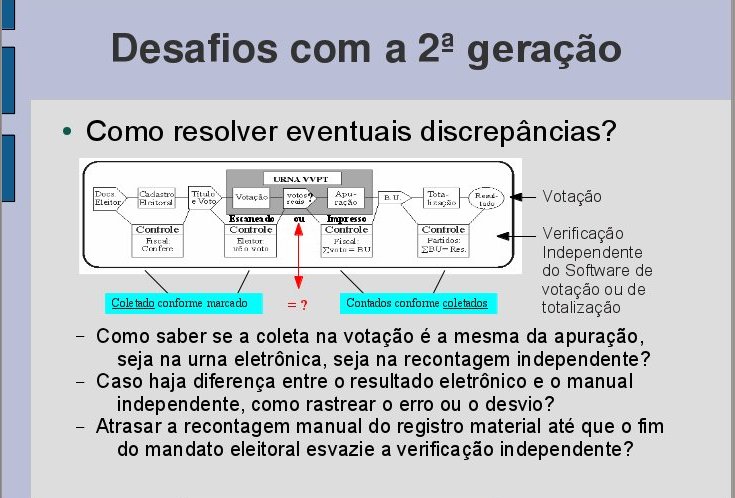

Nos sistemas de 2ª geração, os problemas cruciais decorrem de os votos seguirem trilhas independentes para contagem. Como resolvê-los?

Como saber se a coleta na votação é a mesma da apuração, na contagem eletrônica e na recontagem manual? (os problemas de verificabilidade da apuração são dobrados). Caso haja discrepância entre o resultado eletrônico e o manual, como rastrear o erro ou o desvio? Se discreparem, pode-se atrasar a recontagem manual de todo o registro material até esvaziar a eficácia da verificação independente? (a revalidação é limitada pelos prazos do mandato eleitoral)

Em sistemas de 3ª geração, se surgir diferença entre resultado eletrônico e sua validação pelo registro material, a integração entre trilhas permite rastrear através de uma, em tempo real, o erro ou desvio ocorrido na outra (e vice-versa). O eleitor votante terá como saber que seu voto foi contado conforme marcado, ou não, mas sem poder provar a outros em quem votou. Modelos conhecidos aderentes a tais critérios são: 1) O que usa redes criptográficas do tipo mix & mesh, implementado, por exemplo, pelo sistema Scantegrity, usado nos EUA; e 2) O que usa registro integrado tipo RFID-em-cédula (Radio Frequency Identification Device), implementado pelo sistema Vot-Ar, usado na Argentina.

Desafios e direções

O desafio maior em sistemas de 3ª geração, a mais recente enquanto escrevo, é o de proteger o sigilo do voto. Em redes mix & mesh, é crucial a correta escolha, implementação e operação dos algoritmos e protocolos criptográficos. Em sistemas com tecnologia RFID-em-cédula, desconheço estudos ou formas de fraude. Esta abordagem, conforme divulgada em seminário internacional, se completa com a seguinte hipótese empírica, de natureza holística, que oferece referencial hermenêutico à classificação proposta: no que concerne a seus reais objetivos, a informatização do voto seguirá uma dessas possíveis direções:- Tecnologia eleitoral como fim em si mesmo (Tecnologia-fim): Administrador do processo eleitoral dirige reforma normativa cujos efeitos lhe concentram mais poderes.

- Tecnologia eleitoral como meio para um fim (Tecnologia-meio): Legislador exerce autonomia para reforma normativa cujos efeitos afetam poderes no regime democrático.

- Tecnologia eleitoral como cavalo-de-batalha (Tecnologia-eixo): Poderes em regime tripartite disputam hegemonia para dirigir reforma normativa do processo eleitoral.

Mas o reducionsimo extremado traz seus próprios problemas. Na forma de impasses, falácias e paradoxos. Por exemplo, ao investigar justamente os fundamentos profundos na analogia alternativa lavrada em suprema sentença judicial, a qual vinculou a questão DRE vs. VVPT com um artefato ou processo técnico misterioso, foi que chegamos àquele impasse: referências a sexo grupal atípico, como única significância possível nalgum contexto indeterminado, além da de mera confusão marota no contexto em questão. Nessa toada, tal reducionismo pode levar seus adeptos ao descrédito residualmente cumulativo. Como na revolução de 1930.

Reducionismo++ leva a Paradoxo

No debate que motivou este artigo, também tropeçamos em exemplos, de falácia e de paradoxo. Para um adepto naquela lista de segurança computacional, técnicos metidos em platonices não têm nada de útil ou veraz a dizer (eis que no dialeto reducionista, isso não faz sentido). Quando pretendem tê-lo, dizia ele, se fazem bufões, exagerados e enganadores. A chave principal do filtro semântico com o qual ele se armara no debate parecia uma variável booleana para a identidade da fonte: técnico + política = 0. Porquanto ele não iria ler nada linkado por este pretendente, nem perder mais tempo no thread com os comentários "sem interesse."Shannon nos ensina, completado por Gerck, que "interesse" numa comunicação será sempre relativo aos filtros de confiança e de valores operados pelo receptor, no contexto do que lhe é antecipável acerca da intenção do emissor pelo canal. No canal daquela lista, aquele adepto ajustou seus filtros para antecipar como desprezível ou desinteressante qualquer subsequente comentário desta fonte. Porém, naquele canal – e neste mais ainda – podem haver outros. Outras semioses. Para concluir, confrontei-o então com sua anulação do tecnicismo platônico em assuntos eleitorais, mas ele manteve seus ajustes.

Ao tratar ali as competências independentes da técnica e da política como excludentes (nos outros), esta sua falácia reducionista (pois tal exclusão é gesto político) lhe foi transmutada para ser processada como versão do paradoxo de Epimênides: Se tudo que um cretense diz é mentira, esta afirmação o seria, quando dita por um? Quem também reduz o conceito de Deus ao de homem, ou ao de si próprio, pode querer desprezá-la sob pretexto desse paradoxo estar na Bíblia. Em Tito 1.12. Mas de lá, o recado retorna: a mensagem do apóstolo Paulo a Tito é de cautela com quem fala com soberba ou fala demais movido por torpe ganância.

Autor

Pedro Antônio Dourado de Rezende é

matemático, professor de Ciência da

Computação

na Universidade de Brasília, Coordenador do Programa de

Extensão em Criptografia e Segurança Computacional da

UnB, conselheiro do Instituto Brasileiro de Política e Direito de

Informática, ex-conselheiro da Fundação Software

Livre America

Latina e ex-representante da sociedade civil no Comitê Gestor da

Infra-estrutura de Chaves Públicas brasileira.

(www.pedro.jmrezende.com.br/sd.php)

Direitos de autor:

Artigo publicado e distribuído sob licença Creative Commons (CC) NC-ND 2.5.Termos da licença em: creativecommons.org/licenses/by-nc-nd/2.5/deed.pt