Bibliografia

1- Introdução

"Não existe software livre".

Este é o título de um artigo publicado por um colega de uma Universidade de Santo Ângelo, Rio Grande do Sul, no número de junho do jornal da Sociedade Brasileira de Computação [1]. É um artigo bem escrito, trazendo alertas aos "fazedores de software" sobre algo que o autor considera grave perigo, ancorando esses alertas numa abordagem filosófica de profundidade incomum para uma publicação em meio técnico. Entretanto, nele se esconde, sob uma falha na compreensão daquilo que se critica, um erro primário de lógica que implode todo o edifício argumentativo dos alertas, deixando emergir dos escombros apenas a curiosidade sobre os reais motivos do autor. Seria intencional sua falha de compreensão?

O pavio para a implosão é armado por uma assertiva que pretende explicar o que seja a licença GPL, (GNU Public License), mas que é apenas um sofisma com a letra e com o espírito deste instrumento jurídico sui generis.

A GPL limita a liberdade do usuário do produto "como bem absoluto, não relativo: ao invés de dizer o que os outros podem fazer com o produto do meu trabalho, ela diz o que eu posso fazer com ele"E a implosão ocorre quando dela se levanta, adiante, a pergunta retórica:

"Que direito tem alguém de tentar impor aos demais as regras segundo as quais eles devem distribuir o software que criaram?"O título do artigo do colega está correto. Liberdade é o usufruto da capacidade de escolha, um juízo da consciência e portanto, não de artefatos criados pelo engenho e arte de seres conscientes, como são os softwares. Sofwares escolhem caminhos de execução baseado em dados, e não em juízos. A distinção entre aquilo que traz em si o seu próprio princípio criador, sendo fruto vivo da natureza (physis), e aquilo que não traz, sendo fruto do engenho e da arte humana (techné), está mesmo na raiz grega das palavras "técnica" e "tecnologia", como nos lembra André Lemos no seu ensaio sobre a Cibercultura [2]. E como software é tecnologia da informação em estado puro, isto fica valendo até que os filósofos da chamada Inteligência Artifical forte provem que os gregos estavam errados a respeito. Não vale como prova reportagens de telejornais do tipo daquela da rede Globo no jornal nacional de 2/11/02, que fala da invenção da casa consciente para idosos caducos.

Podemos ir além e afirmar que homens e mulheres livres também não existem. A liberdade é um pássaro mítico cujo vôo o espírito humano aspira, como ensina o poeta Medeiros de Albuquerque no hino de nossa República. Estamos todos presos a algum sistema de crenças através do qual entendemos o mundo, sistema que nunca alcança o poder de explicar-se por si mesmo, por mais refinado que seja. Somos animais simbólicos, aspirantes da liberdade e acorrentados a códigos, com a maioria se sentindo mais confortável nas correntes que nas aspirações. Hegel equipara a liberdade à evolução do espírito [24], enquanto Erich Fromm observa que o homem teme tanto a liberdade quanto a sua falta [34], com a visão de ambos refletindo-se hoje no culto a figuras mitológicas como os cyborgs, os andróides, e outras encarnações pós-modernas de Ícaro [2].

Se vamos nos entregar ao fascínio da tecnologia-enquanto-panacéia, é melhor estarmos preparados para enfrentar este medo ancestral da liberdade, para não sermos traídos por ele. Se o propósito do artigo citado fosse apenas desmistificar o conceito de software livre, o autor poderia resumi-lo na frase:

Software livre é um abuso de linguagem que quer dizer "software feito por quem aspira a liberdade".Porém, o título está ali para camuflar com jargão filosófico um ataque ideológico à GPL, ataque que pode ter um propósito bem mais ambicioso do que uma simples desmistificação, a julgar pelas comparações nele feitas com licenças congêneres. Aliás, essas comparações não aparecem apenas no tal artigo. Curiosamente, estão também em peças publicitárias da maior empresa do mundo, camufladas como artigos técnicos. Desejo compartilhar com o leitor minha curiosidade sobre os motivos de tanta engenhosidade retórica, por uma razão didática. A especulação sobre os possíveis motivos desses ataques servirá de fio condutor para retomarmos o tema recorrente do título desta palestra, sapos piramidais nas guerras virutais, que venho apresentado de forma seriada em congressos de informática e segurança computacional, ao sabor dos acontecimentos globais.

Ao honrar-me com o convite para palestrar neste 4o. Simpósio de Segurança na Informática, o prof. Clovis Fernandes nos dá a oportunidade de retomarmos o tema no seu terceiro episódio. No primeiro, apresentado na edição passada deste mesmo congresso, viu-se que sapos e guerras são essas, e o que eles têm a ver com os paradoxos da propriedade intelectual no mundo dos bits. No segundo episódio, apresentado no 3o. Forum Internacional do Software Livre, em Porto Alegre em maio passado, viu-se a espiral inflacionária do custo social que esses paradoxos vêm inscrevendo no trajeto evolutivo da informática, e o que talvez nos aguarda.

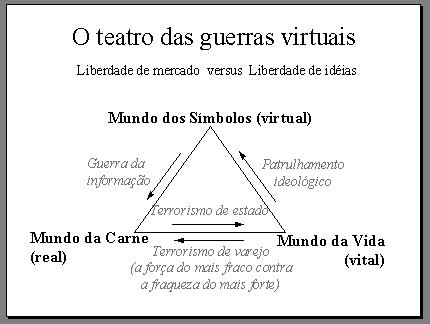

Neste terceiro episódio, pretendemos examinar as mais recentes medidas propostas para neutralizar esta espiral, oferecidas pelos áulicos da doutrina fundamentalista de mercado, e as chances dessas medidas virem a ter o efeito oposto, qual seja, o de impulsionar o custo social da virtualização dos processos sociais a novas ordens de grandeza. O que chamo de guerras virtuais não são os teatros eletrônicos das guerras materiais, mas as guerras semiológicas que tecem a teia do ciberespaço. Antes de assistirmos à implosão do edifício argumentativo que nos dá o enredo deste terceiro episódio, vamos rever o conceito daquilo que chamo de guerra virutal. Já os sapos piramidais, deixemos para o final. Antes, porém, para justificar a atenção do leitor, devo dizer o que a semiologia tem a ver com segurança na informática, tema deste congresso.

3- Segurança computacional e Semiologia

A semiologia é a ciência que estuda os sistemas de códigos, canais e competências comunicativas [3]. Vista através dela o software é um processo dialético. Por um lado, deveria funcionar como planejado por seu produtor; através de uma representação da parte da sua inteligência que ali codifica a pretendida funcionalidade, apresentada pela interface de usuário. Por outro lado, funciona na prática como imaginado pelo usuário, através da inteligência que este usuário supõe estar ali representada, apreendida da sua interação com esta interface. A interface do software é este ponto imaterial onde o dado vira informação, onde um canal de bits engata em alguma competência comunicativa.

A inteligência que codifica a funcionalidade de um software está em sua lógica, lógica que lhe dá valor semiológico ao impregnar de sentido os símbolos cuja produção e consumo intermedia. Além disso, como esta intermediação penetra progressiva e inexoravelmente nos processos sociais do mundo da vida pós-moderna, o valor semiológico do software aumenta em importância na medida em que seus efeitos intermediadores passam a produzir valores jurídicos. Mas que valores são estes? Depende, já que estamos falando de três lógicas. A lógica que pretendeu o produtor, a lógica que imagina o usuário, e, mais importante, a lógica que emerge das possíveis interações entre os códigos e competências comunicativas envolvidos.

Esses códigos não são apenas aqueles da fonte e do objeto do software, como também os de suas iterações com o ambiente computacional onde operam. Envolvidos estão também os códigos e competências culturais, sociais, econômicos e jurídicos pelos quais produtor e usuário se reconhecem e se identificam como atores sociais. Como toda comunicação humana se dá em meio a ruídos, ecos, ambiguidades e ocultações de sentidos e intenções, estas lógicas podem não só esconder falhas e trapaças umas das outras, como também se engajar em jogos de poder, planejadamente ou não. As guerras virtuais são os confiltos travados através de interações defeituosas, inconsistentes ou paradoxais entre esses distintos códigos e competências, de forma organizada e com sua peculiar violência, que o cientista político francês Lucien Sfez denomina violência simbólica [4]. Esta violência é aquela força social que cerceia a liberdade de crer, de saber, de criar e de pensar.

Para que a definição de guerra virtual aqui oferecida não fique muito abstrata, vamos começar a examiná-la por analogia com as guerras materiais. As que mais se assemelham são as guerras religiosas, logo as mais cruentas, pois ambas tem origem semiológica. Numa guerra religiosa entre monoteístas por exemplo, como a do Oriente Médio, cada código teológico prescreve um Deus único, mas esses não se reconhecem [5]. Antes de voltarmos aos sofismas sobre a GPL no artigo citado e as guerras virtuais, precisamos examinar a questão do que vem a ser o software. Para isso, a analogia entre esses dois tipos de guerra será útil. Minha definição favorita de software, que é metafórica, diz tratar-se do mistério da virtualíssima trindade. Para seu produtor (pai) o software é propriedade intelectual. Para seu usuário (filho) é inteligência intermediadora. E no ciberespaço (espírito santo) é a lei, como nos ensina o brilhante jurista e professor de direito constitucional da universidade de Stanford, Lawrence Lessig [6].

Um código de valores que venera a liberdade de mercado, ou liberdade material como quer o autor do citado artigo, toma partido da pessoa do pai e organiza o modelo de produção do software proprietário. Outro código de valores que venera a liberdade de idéias, ou liberdade espiritual, toma partido da pessoa do filho e organiza o modelo de produção do -- com perdão do abuso de linguagem -- software livre. O liberalismo econômico, levado ao extremo em que se encontra, dogmatizado a nível de moeda corrente no mundo das idéias, nos empurra para uma guerra virtual pela conquista do ciberespaço, pela prerrogativa da autoridade sobre a pessoa metafórica do espírito santo dos bits, na qual o software é o cavalo de batalha.

Como vimos nos episódios anteriores, o software é o principal instrumento de controle de poder num mundo informatizado [7]. Miguel Reale diz que o Direito se assenta em três princípios: Norma, Valor e Fato. O que muda com a virtualização dos processos sociais não são os fatos, mas a possibilidade de concenso na percepção dos mesmos, através de códigos diversos. Como os novos códigos jurídicos que tem por objeto on novos códigos binários estarão desenhando tanto o perfil de custo para os pleitos de reparação de danos causados por bits, quanto a responsabilidade pela elucidação dos fatos, o teatro se desloca para o plano ideológico, insinuando-se nos fronts legislativos do mundo globalizado. Nesse teatro, tais dificuldades abrem os portões do inferno para que as guerras virtuais se espalhem do mundo das idéias para o mundo da vida, como podemos observar nas metamorfoses sofridas pelo conceito de propriedade intelectual, assunto dos dois primeiros episódios, e pelo conceito de terrorismo, que passa a ser visto como o inimigo em si, e não mais como a estratégia dele. Assim, qualquer refém nessa luta, induzido a agir como se apoiasse um dos lados, será visto pelo outro como inimigo.

Para entendermos como as guerras virtuais de desenvolvem, precisamos entender a posição e o propósito dos seus atores. Na milenar e mais importante obra do gênero, Sun Tsu nos ensina que o único objetivo capaz de justificar a relação custo/benefício de uma guerra é o de submissão do inimigo à nossa vontade [31]. No caso das guerras de origem semiológica este objetivo se faz inalcançável, restando como alternativa o da destruição mútua ou o da negociação dos termos para a convivência, para que os códigos possam evoluir por força própria. Neste terceiro episódio dos sapos piramidais, a guerra virtual em foco tem seu principal teatro no plano legislativo, em torno do debate sobre o papel social do software e de sua produção.

5- Modelos de negócio do software

Para focarmos este debate, vamos começar por uma visão crítica do panorama oferecido pelo código de valores do fundamentalismo de mercado. Yochai Benkler, um Professor de Direito da New York University, escreceu recentemente um artigo sobre a produção cooperativa de bens de informação, tendo por base o movimento de "software livre". Nesse artigo ele apresenta e analisa um paradoxo aparente entre esta forma de produção e uma teoria amplamente aceita de um prêmio Nobel de economia de Chicago, Ronald Coase. Para dramatizar a situação ele chamou o artigo de "O Pinguin de Coase" [8], lançando luz, de quebra, sobre outras situações de cooperação bem sucedidas. A própria internet é exemplo. Benkler mostra, de uma maneira que o professor Imre Simon, expoente máximo da ciência da computação brasileira, considera simplesmente brilhante, que uma das consequências da virtualização dos processos sociais é a erosão do mito da competição como combustível único da eficiência econômica.

O fenômeno linguístico, que se acelera na era da informação, é regido por duas forças antagônicas. Uma desagregadora, que leva à dialetização, e outra agregadora, pela universalização. O software básico -- sistemas operacionais, serviços de rede e congêneres -- desempenha papel semelhante aos idiomas universais, sobre os quais as demais competências comunicativas evoluem, numa hierarquização natural na qual um código se torna canal para aquele que lhe sucede. Inclusive o modelo ISO-OSI para arquitetura de redes digitais é baseado nesta dinâmica semiológica. A produção e evolução do software básico, vista como atividade econômica, tende por isso à monopolização, devido ao gradiente das vantagens comparativas em relação aos concorrentes, da mesma forma que ocorre com os serviços de telefonia.

Mas a monopolização econômica da produção de bens e serviços gera distorções no equilíbrio de poderes que deveriam organizar as sociedades e Estados nas democracias representativas contemporâneas. Sendo o papel do Estado moderno o de buscar e manter este equilíbrio, esta busca está consolidada em legislação e jurisprudência antimonopolistas. A telefonia foi regulada com base nelas, mas não a indústria de software. Como a indústria do software proprietário aderiu à moda de vestir as licenças dos seus produtos como contratos de adesão para prestação de serviços, a diferenciada liberdade de monopolização desta indústria torna-se estranha ao Direito, pelo que deveria chamar a atenção das análises políticas do momento atual que vivemos. Ou será que não? A decisão recém-anunciada pela juíza federal Colleen Kollar-Kotelly, uma inteligente e meticulosa artesã do Direito americano, sobre a pena a ser imposta à maior empresa do mundo por prática monopolista predatória [21,22], lançará luz sobre esta questão.

E é justamente a disputa sobre os limites possíveis e desejáveis à prática monopolista desta indústria o assunto deste tereceiro episódio. Várias peças estão no tabuleiro jurídico-legislativo dessa disputa, e o investimento na movimentação de cada uma delas depende da visão estratégica de quem conduz o jogo. A empresa Enron tinha até um software que modelava o tráfico de influências e calculava a quantia otimizada a ser investida em lobby legislativo, em relação às espectativas de lucro e risco decorrentes, e que, por ironia, se chamava Matrix [27]. Como observador atento da platéia, cabe-nos apenas comentar. Comentar com o objetivo de nos preparar para as consequências, já que o jogo é de guerra global. Como o tempo é exíguo temos que nos limitar à movimentação de uma das peças neste tabuleiro. A escolha recai sobre a iniciativa da indústria denominada TCPA (Trusted Computing Platform Architecture), e sua versão encarnada pelo representante de maior peso da indústria, denominada projeto Palladium.

O TCPA tem por objetivo a construção de plataformas nas quais se possa impedir aplicativos de interferir de maliciosamente no funcionamento do sistema [9]. A arquitetura prevê limitações à capacidade de execução de softwares no sistema de acordo com algum esquema de autenticação, que deve ser aplicado até mesmo ao kernel do próprio sistema operacional, controlado por uma espécie de “monitor confiável do sistema”. Segundo o prof. Ross Anderson da Universidade de Cambridge, em sua lista FAQ sobre TCPA/Palladium [9], essa idéia básica pode ter tido origem num relatório produzido para a Força Aérea Americana em 1972 [10]

Mas essa idéia nos lança, na verdade, numa corrida pelo santo graal da honestidade oniciente, já descrita na Bíblia: Em latim, "Qui ipsos custodes custodiet?". No caso, quem monitora o monitor, na sua autonomia de julgar a confiabilidade de softwares escritos por terceiros? Mesmo se pensarmos que esta questão poderá algum dia ser pacificada, há outros obstáculos antecedentes à eficácia da proposta. Parece haver consenso e obviedade acerca da impossibilidade de se implementar esta idéia totalmente em software [11,12]. Pessoalmente, acredito ser possível modelar semiologicamente a prova formal desta impossibilidade. Tentativas se concentraram na busca pela minimalidade da função do hardware no esquema, como no conceito do Cryptoprocessador paranóico [13] e do boot Aegis para instalações nível 6 de Infra estruturas de Chaves Públicas [14].

A idéia se mostrou atraente não apenas para quem se preocupa com segurança computacional, mas também para os que podem lucrar com restrições à execução de programas em ambientes controlados. Em especial, para o cartel das empresas do setor de entretenimento, estúdios de hollywod e gravadoras de música, que há algum tempo convenceram o congresso americano a aprovar o DMCA, assunto dos episódios anteriores. Se uma empresa colar um rótulo de "mecanismo de proteção ao direito autoral do usuário" a um mecanismo que proteja na verdade a venda casada do seu produto com algum outro doutro cartel digital, é crime federal tentar violar a intenção do sistema, mesmo que apenas para provar que ele não protege direito autoral de usuário nenhum [15]. É a informática como arma de controle do poder econômico, vestida com roupa jurídico-filosófica.

No final da década de 90, o interesse aparentemente comercial pelo TCPA ensejou a formação de um consórcio cujo objetivo era desenvolver o conceito e especificações. O consórcio recebeu como nome a mesma sigla TCPA – Trusted Computing Plataform Alliance, e conta com mais de 200 parceiros, entre eles gigantes como Compaq, IBM, HP, Microsoft e Intel. Atualmente, já há uma especificação publicada [16], bem como implementações de chips que estão de acordo com essa especificação. Um exemplo é o processador AT90SP0801 da Atmel Corporation [17].

Para atingir seus objetivos, a especificação (que tem aproximadamente 322 páginas) indica as funções de hardware e o uso de infra estruturas de chaves públicas/privadas para autenticação. Ao descrever resumidamente esta especificação, o professor Ross Anderson homenageia com humor, talvez negro, o senador americano Fritz Hollings, entusiasta da obrigatoriedade dos padrões TCPA, dizendo que, nos futuros PC,’s haverá um componente chamado “Fritz chip”. Este chip atuaria desde o momento da inicialização do sistema, fazendo a verificação de integridade em camadas, a partir de uma ROM de boot até os aplicativos. Caso a máquina sofresse alterações teria que ser re-certificada ou re-licenciada, sendo que qualquer semelhança com o Windows XP será mera coincidência.

Uma vez que o PC terminasse a inicialização, estaria em um estado considerado seguro pelo Fritz chip, podendo então realizar protocolos de autenticação com terceiros, controlando assim quais softwares poderiam executar na máquina. E, se por um motivo qualquer, a máquina deixar de ser “confiável”, o Fritz chip eliminaria a chave que permitia a execução do software suspeito. Além disso, cada software teria acesso apenas a determinadas áreas do sistema, de acordo com sua identificação no certificado. Todos os dados trafegariam encriptados, com conteúdo informacional acessível apenas a aplicações autorizadas.

O perigo em relação ao consórcio TCPA é a possibilidade de que seus produtos sirvam na prática apenas para facilitar, ou até mesmo obrigar, a implementação de políticas como a DRM (Digital Rights Management), que, ao invés de buscar a segurança do usuário, apenas restringem seu poder de escolha, seu direito de programação e de acesso a informação, conforme os interesses comerciais dos fabricantes e respectivos parceiros [18]. Como ficaria, por exemplo, a capacidade do usuário publicar conteúdo html ativo com o Fritz chip? E neste caso, como se demarcaria a fronteira do controle necessário para o julgamento das intenções do usuário, já que até conteúdo html puro pode ser usado para executar programas maliciosos nas arquiteturas atuais da Microsoft, através de vulnerabilidades cujos patches persistem em apresentar eficácia temporária? [23]. E se o verdadeira vulnerabilidade estiver na natureza indefensável da arquitetura do software, para não falarmos da perda do controle sobre a privacidade do usuário?

Há relatos de que a posição da Intel em relação ao consórcio foi de início defensiva, uma vez que ela acredita que o PC, sua principal fonte de lucro, deveria ser uma espécie de equipamento central e universal de microredes domésticas, interligando não apenas computadores, mas também outros aparelhos eletrônicos de relativo baixo custo. E a implementação de políticas de DRM não sai barato, o que levaria a Intel a perder essas futuras fatias de mercado para fabricantes que pudessem se livrar das imposições legais ou mercadológicas da TCPA. Ela parece estar no lado mais fraco duma queda de braço que hoje acontece no reino do fundamentalismo de mercado, haja vista sua relutância em expor, na ação antitrust que a federação e vários estados norteamericanos moveram contra a maior empresa do mundo por abuso de poder econômico, a posição extorsiva a que precisou se sujeitar em sua parceria com a ré [36].

Que futuro nos reserva o TCPA? Enquanto nos perguntamos, a ré já nos traz a sua versão independente: o projeto Palladium [19,20]. No mais benigno dos cenários, chegaríamos a uma situação em que seríamos quase que obrigados a usar produtos compatíveis com o Palladium simplesmente porque a imensa maioria das pessoas e das empresas usa o Palladium. Isso é algo parecido com o que acontece hoje em dia com boa parte dos seus produtos, mas o caso seria um pouco pior com o Palladium: a incompatibilidade entre produtos Palladium e não-Palladium não seria apenas uma questão de formato de arquivos, proprietários ou não, e sim de uma restrição imposta por um componente de hardware, algo sobre o qual o usuário não pode ter controle. Além disso, mesmo que as decisões de assinar softwares declarando-os confiáveis venham a ser equânimes, ideologica e economicamente neutras, o modelo de produção do software livre se veria prejudicado pela alta frequência das atualizações nos seus projetos, agilidade que é fundamental para a solidez e qualidade daquilo que através dele evolui.

Num cenário um pouco menos cor-de-rosa, o usuário americano será obrigado a “confiar” naquilo que o cartel do TCPA diz ser confiável, não mais pela força da conveniência ou da propaganda, mas pela força de bloqueio legal do hardware. Se o senador Hollings conseguir aprovar o seu projeto de lei CDBPTA, passa a ser crime fabricar, vender ou distribuir hardware que não esteja habilitado para o TCPA. E para sua campanha, já existem leis e clima de paranóia coletiva suficientes para justificar sua obrigatoriedade junto à opinião pública, devido aos riscos do ciberterrorismo. Leis que prevêem pena máxima de prisão perpétua para qualquer resvalo pelos bits que venha a ser considerado ataque aos interesses norteamericanos [32]. No cenário seguinte, tendo surtindo efeito sua campanha e a de outros fundamentalistas de mercado para que a legislação de propriedade intelectual americana vigore em todo o mundo, quer pela OMC, pelo tratado WIPO ou por tratados regionais, no nosso caso a ALCA, qualquer cidadão do mundo será obrigado a, mais cedo ou mais tarde, "confiar" sua inteligência intermediadora do virtual a empresas que seguem orientações como a do presidente da Microsoft a seus diretores, exposta num email anexado aos autos do referido processo antitrust:

"We are not in the business of fixing bugs, we are in the business of selling functionality." [25]Para que possam convencer o mundo de que este cenário será para o beneficio geral da humanidade, esses fundamentalistas precisam demonizar as alternativas no mundo das idéias. Vejam o que diz, por exemplo, o economista Gustavo Franco em sua coluna no último número da revista Veja:

"Circustâncias e agendas estão em contínua transformação, mas dentro de pressupostos institucionais muito bem estabelecidos: desapareceram as alternativas fora da economia de mercado e da democracia representativa" [26]9- Discriminação e demonização

Muito bem, e o que acontecerá com a democracia representativa que temos, se ela não conseguir resolver os paradoxos e os impasses sociais gerados pela economia de livre mercado, ou ao menos controlar seus efeitos, já que a agenda fundamentalista desta liberalidade não reconhece o direito do Estado exercer tais controles? E quando seus radicais sequer reconhecem esses paradoxos e impasses? Estamos diante de um conflito semiológico, cuja manifestação no campo político é assinalada por um ex-diretor do Banco Central do Brasil que, enquanto lá esteve, defendeu com unhas e dentes a paridade cambial. Agendas e circunstâncias se transformam, mas e o poder? Esse mesmo conflito também se manifesta nos campos jurídico e legislativo, onde os mesmos fundamentalistas buscam impugnar e criminalizar alternativas aos modelos de negócio cujos interesses defendem, particularmente o da produção do software proprietário.

Suas táticas incluem a propaganda ideológica não apenas através dos conglomerados da mídia que controlam, mas também nas disputas jurídicas e legislativas, como nos casos citados nos dois episódios anteriores, e mais recentemente, no debate pela definição do castigo por abuso de poder econômico a ser imputado à Microsoft. Se a pena a ser imputada inclui a obrigação da empresa permitir acesso e uso desoneroso das APIs (Application Programming Interface) de seus sistemas operacionais e middleware a concorrentes, ela quer, como contrapartida, o direito de discriminar esta permissão contra modelos de negócio que considera prejudiciais ao seu. Ao licenciar nesses termos suas APIs, a empresa condenada pode impedir que softwares distribuídos sob GPL as utilizem, ou mesmo proibir a sua simples inclusão em softwares que se comunicam com softwares sob GPL. E parece que conseguiu o queria, na sentença de apenação concedida pela juíza Colleen Kollar-Kotelly na semana passada [22]

Assim, os softwares protegidos pela GPL estariam excluídos da competição com seus produtos, pois dificilmente fariam parte da suposta base operacional compatível que surgiria. Tudo em nome da proteção da sua propriedade sobre códigos de comunicação entre softwares, em meio a uma caça às bruxas que praticam a liberdade semiológica com o caldeirão da GPL, equiparado pelos caçadores a um câncer que precisa ser extirpado. Na minha estupidez e ignorância, uma nova familia de softwares que começa com um sistema operaciona de 60 milhões de linhas de código para desktop, que só permite ao usuário o controle cosmético, se parece muito mais a um cancer digital do que a GPL. Todos que programam sabem que os bugs crescem exponencialmente com o número de linhas de programa.

Mas afinal, o que há de tão diabólico no conceito de software livre proposto pela GPL? Hora de examinarmos os sofismas com que o conceito é atacado no artigo do jornal da SBC. Ao se dizer que a GPL limita a liberdade do usuário do produto, o sofisma já se insinua no sujeito do complemento verbal. A liberdade tolhida não é a do usuário do produto, mas a do programador que queira se apropriar do mesmo, apropriar-se como programador e não usuário que seja. Para efeito da única limitação nela existente, a GPL considera apropriação indébita a compilação ou a link-edição do código-fonte de um produto licenciado, no todo ou em parte, em qualquer outro software que não seja distribuído sob a mesma licença, eximindo da restrição o próprio autor. Assim, se o próprio autor do programa quiser redistribuir seu produto sob uma outra licença, nada existe na GPL que o impeça.

Existe, entretanto, um princípio basilar do Direito que impede a retroação de norma impeditiva, e que na GPL o impede de retroagir uma nova licença ao que já foi distribuído, distribuição que manterá sua evolução pela dinâmica própria da sua utilidade social, sob a GPL. Neste caso ocorre uma bifurcação de versões, como no caso do navegador da Netscape. Quando a empresa foi adquirida pela AOL seu produto Navigator bifurcou, continuando a versão GPL a evoluir sob o projeto Mozilla, e o novo Netscape Navigator sob o controle e a nova licença da AOL. Da mesma forma que uma separação conjugal permite a um cônjuge espalhar seus genes através de outras licenças, mas não lhe permite revogar os que já espalhou. O sentido desta limitação é bastante claro no texto da GPL, não permitindo margem ao tipo de sofisma encontrado no artigo do jornal da SBC, a quem se disponha a lê-la e entendê-la racionalmente. A frase

"ao invés de dizer o que os outros podem fazer com o produto do meu trabalho, ela diz o que eu posso fazer com ele"é uma meia verdade da qual o autor explora no artigo apenas sua outra metade. A GPL diz, sim, algo aos outros sobre o que podem fazer com o produto do meu trabalho. Não como usuário, o que é comum em EULAs proprietárias, já que na GPL um usuário é totalmente livre. Mas como programador, o que seria inusitado em EULAs proprietárias, já que nelas um programador é totalmente escravo. Aos programadores, a GPL diz em que condições eles podem se apropriar do meu trabalho. E a mim, como autor do trabalho, o que diz a GPL? Diz que tenho total liberdade para mudar a licença como bem entender, desde que não queira fazer a nova licença retroagir às distribuições pretéritas, bloqueando a bifurcação que meu novo desejo impõe à evolução da minha criação. A evolução de um software distribuído sob GPL só pode ser bloqueada por desinteresse social, assim como a de uma espécie biológica por inadequação ao ecossistema. Restrições ao que se possa fazer com o produto, se o verbo no infinitivo denota ações apenas presentes e futuras, como supõe o idioma sadio, se aplicam, portanto, não ao autor, mas a terceiros que queiram se apropriar do trabalho dele. E se aplicam de forma relativa, pois não impedem que se apropriem, desde que o façam sob as mesmas regras.

Por outro lado, a cláusula de não retroatividade da revogação está na GPL não apenas para especializar um princípio basilar do Direito. Está lá principalmente para proteger o usuário contra artimanhas de autores. Alguém pode querer utilizar uma distribuição livre para popularizar o uso do seu produto e cobrar depois, valendo-se das barreiras impostas a incautos pela dependência semiológica gerada por este uso. Como no caso do algoritmo de compactação usado no formato gif, cujo autor patenteou e licenciou o seu uso gratuito, para depois mudar de idéia sobre esta gratuidade e forçar a retroação de novos termos de licença em disputas judiciais.

No mais, a restrição conjunta à revogação retroativa e à apropriação externa é o único mecanismo de defesa de que dispõe o modelo cooperativo da GPL, contra o risco de asfixia semiológica dos produtos licenciados provocada por pressões econômicas de concorrentes poderosos que, de outra forma, estariam em desvantagem para com ele competir, principalmente em estabilidade, versatilidade e custo, se o produto licenciado já for um vencedor do seu próprio crivo evolutivo. E existem centenas de milhares de programadores operando este crivo. É a arma do modelo proprietário adaptada contra seu próprio veneno. Doutra feita, se olharmos para as alternativas à GPL que o autor do citado artigo considera ideais para a liberdade, como a licença do freeBSD, veremos na comparação uma confunsão entre liberdade e libertinagem, e no restante do artigo uma cuidadosa omissão das consequências desta confusão.

Exatamente esta confusão é que permite ao modelo proprietário se valer de um batalhão de programadores ingênuos que desenvolvem e testam código distribuido sem restrição alguma, código que pode ser selecionado e empacotado a custo zero nos esquemas monopolistas e cartelizados de agregação de valor, esquemas classificados pelos economistas sob o conceito de efeito rede [33]. Exatamente como se diz ter ocorrido com os serviços TCP/IP do FreeBSD na linha Windows NT. As conseqências de se confundir liberdade com libertinagem podem ser desastrosas, como lembra o magistrado Antônio Jeová Santos, ao assinalar que a solidariedade social, princípio basilar nos projetos de software livre sob a GPL, é um legítimo fator limitante do princípio da autonomia da vontade na jurisprudência contratual [28]. Opinião sobre a qual o jurista Orlando Gomes até cunhou uma célebre frase:

"Entre o forte e o fraco, é a liberdade que escraviza e a lei que liberta" [29]Tendo antes se equivocado sobre o objeto e o efeito restritivo, isto é, sobre o sujeito e a modalidade a que se impõe a restrição da GPL o autor citado constrói um caminho até o âmago do seu artigo para imputar à dita licença um caráter coercitivo completamente avesso ao seu espírito, com uma falácia bastante imprópria a um profissional da lógica, um professor de computação, por meio daquela pergunta retórica:

"Que direito tem alguém de tentar impor aos demais as regras segundo as quais eles devem distribuir o software que criaram?"A pergunta nada tem a ver com a GPL, embora a GPL se baseie num princípio que se assemelha a uma resposta.

Eu, como qualquer outro, tenho o direito de impor as regras segundo as quais os demais podem se apropriar do meu trabalho para distribuir como parte do software que querem criar.Se alguém quiser construir um prédio no deserto do Sahara, poderá faze-lo provavelmente como bem entender. Mas se quiser construir num terreno da avenida Paulista, terá que submeter-se ao código de edificação local. Será justo que os demais que cheguem ao deserto para construir ao lado do seu prédio se submetam a seus códigos, mas não é justo que a avenida Paulista se submeta aos seus caprichos de recém chegado. A ginástica retórica do artigo para tentar associar esta pergunta à GPL, torna sua inépcia indistinguível de sua possível má-fé. A GPL é um instrumento jurídico tão sólido que nem a sanha dos poderosos ousou até hoje testar sua validade jurídica nos tribunais. No seu único envolvimento em disputa, no caso MySQL versus NuSphere, o réu questiona a autoria do software licenciado, e não a validade da licença [30]. Resta à sanha dos poderesos combatê-la no plano legislativo, o que requer sua demonização no mundo das idéias.

Numa guerra qualquer, as principais vítimas são os inocentes úteis, os incautos inúteis, os ingênuos boçais e os mercenários leais -- ao dinheiro. E quanto aos sapos piramidais? Na sala de exposição das relíquias sagradas da civilização asteca, no museu nacional de antropologia do México, estão perfilados os vasos sacrificiais usados ao longo da sua história. Esses vasos recebiam os corações dos prisioneiros sacrificados ao deus sol, em troca de boas chuvas e fartura nas suas colheitas. A seqüência começa com o primeiro vaso esculpido em pedra, do tamanho de uma tigela de batedeira de bolo, com um bico para escorrer o sangue.

O prisioneiro era levado ao topo da pirâmide do deus sol, seu peito era aberto com uma faca cerimonial e seu coração era arrancado vivo, colocado ainda pulsando neste vaso. Não fica claro o porquê, mas o fato é que este vaso foi substituído. O próximo vaso era do tamanho de uma bacia, e talvez pudesse receber uns dez corações pulsando ao mesmo tempo. A cena nesta sala é dramática, porque este segundo vaso foi substituido por outro maior, e este por um outro gigantesco, do tamanho de uma piscina redonda de jardim, cuja canaleta para correr o sangue parece uma bica de monjolo. A pirâmide do sol havia sofrido sucessivas expansões para poder receber tanta gente em seu topo, durante os rituais.

Tente imaginar a lógica daquele processo. Os astecas sacrificavam apenas prisioneiros de guerra. Alguma escassez deve tê-los convencido de que, para garantir a segurança, tinham que se manter num permanente estado de guerra, para poder suprir as imponderáveis necessidades do deus sol com a maior eficácia possível. Será que nenhum asteca teria percebido que os esforços de guerra e de crescentes conquistas desequilibravam o processo, empurrando para adiante a linha que separa a escassez da fartura, como um cachorro a perseguir o próprio rabo? Não lhes ocorria suspeitar de algo errado com o dogma fundamentalista por trás daquela lógica? A resposta simples é que não, pois se tratava de um dogma. Assim como nos ensinam os fundamentalistas de mercado de hoje, que não há como fugir da lógica irracional dos mercados.

O sapo, por ser um batráquio, pode ser cozinhado vivo pelo lento e gradual aquecimento da água fria, já que não sente a temperatura, mas apenas sua mudança abrupta. Como os aztecas e seus prisioneiros, cozinhados lentamente pelos dogmas no mundo das idéias. Eram sapos piramidais. Como talvez sejam hoje os inocentes úteis, os incautos inúteis, os ingênuos boçais e os mercenários leais que não se entendem no ciberespaço. Quando a pirâmide dos bits proprietários se fechar no seu cume, a água da nossa civilização entrará em ebulição. Será que ferveremos no gozo coletivo da fartura, beijados pela princesa tecnologia que nos trasformará em príncipes pós modernos, ou será que esta nova pirâmide entrará para a história como mais um dos mistérios da humanidade, como a dos astecas? O tempo nos dirá. E até lá, quem se orgulha de ignorar tudo isto porque não gosta de política, terá como pior castigo a lenta fervura no caldeirão do historiador inglês Arnold Toynbee: o castigo de ser governado por quem gosta [35].