Sapos Piramidais nas Guerras Virtuais

Episódio I: Paradoxos da Propriedade Intelectual e da Segurança Computaconal

Palestra no 3o. Seminário de Segurança na Informática

Instituto Tecnológico de Aeronáutica

S. J. dos Campos - SP, 25/10/01Prof. Pedro Antonio Dourado de Rezende

Departamento de Ciência da Computação

Universidade de Brasília

Parte I: ÍndiceInícioSegurança: Safety e SecurityMeio

Anteparos de crenças

Neutralidades conflitantesO teatro das guerras virtuaisFinal

A reinvenção da invenção

Uma nova idade média?Segunda miragem: O Controle de CustosBibliografia

Terceira miragem: Equilíbrio no Risco de Litígio

Quarta miragem: O Valor das Patentes.

INíCIO

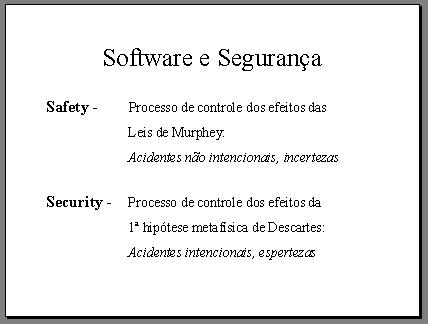

Na língua portuguesa, a palavra segurança designa dois processos semiológicos distintos. Em inglês, safety e security (1). Distingui-los é essencial para a correta compreesão de ambos. Um deles busca controlar os efeitos das lei de Murphey. Estes efeitos são os acidentes naturais, e o controle sobre eles é safety. Mas há também o processo que busca controlar a primeira hipótese metafísica de Decartes. Seus efeitos são crimes e pecados humanos, e o controle sobre eles é security. Descartes a postulou para controlar o risco de ser queimado nas fogueiras da Inquisição, enquanto especulava sobre as certezas do pensamento humano. Esta hipótese afirma que se o demônio de fato existir, caso ele decida manipular com astúcia a nossa percepção, não teremos como saber disso. Nos processos safety e security, os mecanismos de controle são distintos e agem independentemente. Como por exemplo, o para-brisa e o pedal do freio de um carro.

Até a decada de 80 o processo de maior relevo na segurança computacional era o safety, pois as fronteiras dos sistemas ainda não transbordavam os limites das redes semânticas fechadas do mundo da vida. Na medida em que a aquitetura desses sistemas passa a ser dominada pela primeira rede de comunicação digital de hierarquia aberta e global, a internet, o foco muda para o security. E a importância desse processo se torna dramática, justamente quando esta aquitetura passa a incorporar meios digitais de expressão da vontade humana, com no comércio e no governo eletrônicos. Mas dramática em que sentido? No desenrolar desta palestra, proponho oferecer a melhor resposta que encontro. A de que se vive um drama, no sentido em que o processo security ganha relevância na mesma medida em que seus elementos constituintes ameaçam o modelo de negócio que quer guiar a evolução da informática. Este drama é, também, o que melhor explica o acréscimo da letra "r" a esta evolução, em resposta ao memorável Dr. Roberto Campos, e em alerta aos computatas sensatos, para que ponham suas barbas de molho com a revolução digital. Campos achava que o que há de errado com o conceito de "revolução" é a letra "r".

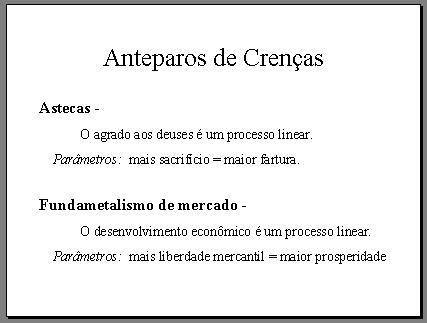

O processo que leva grupos e comunidades a entrarem em um sistema de crenças sem que percebam, é chamado de "violência simbólica" pelo cientista político francês Lucien Sfez (3), quem a considera tão real quanto a violência física. Esta palestra é sobre a violência simbólica na revolução digital. Para que a enxerguemos, é necessário suspendermos o sistema de crenças que a revolução digital fixou, como pano de fundo, no palco onde hoje se encena o drama da segurança na informática. Porém, ao suspendermos este pano de fundo, o que teremos por trás será outro anteparo de crenças. E para podermos distinguir anteparos nesta encenação, precisamos de uma perspectiva histórica sobre um intervalo de tempo suficientemente longo. Um intervalo que extrapole a revolução digital, mas que mantenha o foco na busca humana por segurança.

Para termos esta perspectiva, procurei uma metáfora. Aos que me ouviram na mesa redonda do SSI'2000, no ano passado, peço desculpas por repeti-la. Repito porque creio ser ela hoje mais atual e útil do que nunca, para trazer a violência simbólica da revolução digital ao nosso campo de visão. Esta metáfora começa com uma experiência que vivi em 1986, e que me marcou profundamente. Eu visitava o museu nacional de antropologia do México, quando entrei na sala de exposição das relíquias sagradas da civilização asteca. Lá estavam perfilados os vasos sacrificiais usados ao longo da sua história. Esses vasos recebiam os corações dos prisioneiros sacrificados ao deus sol, em troca de boas chuvas e fartura nas suas colheitas. A seqüência começava com o primeiro vaso esculpido em pedra, do tamanho de uma tigela de batedeira de bolo, com um bico para escorrer o sangue.

O prisioneiro era levado ao topo da pirâmide do deus sol, seu peito era aberto com uma faca cerimonial e seu coração era arrancado vivo, colocado ainda pulsando neste vaso. Não fica claro o porquê, mas o fato é que este vaso foi substituído depois, pelo seguinte na seqüência. Este era maior, do tamanho de uma bacia, e suponho que podia receber uns dez corações pulsando ao mesmo tempo. Parece que o alto clero teria determinado a troca dos vasos, pela necessidade de mais sacrifícios simultâneos. A cena ia ganhando dramaticidade, porque este segundo vaso foi substituido por outro maior, e este por um outro gigantesco, do tamanho de uma piscina redonda de jardim. A canaleta para correr o sangue neste último parecia uma bica de monjolo. A pirâmide do sol havia sofrido sucessivas expansões para poder receber mais gente em seu topo, durante os rituais. O pensamento de tentar adivinhar quantos corações pulsantes enchiam aquele último vaso me deixou estarrecido, mas o terror que me marcou para sempre eu senti quando tentei imaginar a lógica daquele processo.

Os astecas sacrificavam apenas prisioneiros de guerra. Alguma escassez deve tê-los convencido de que, para garantir a segurança, tinham que se manter num permanente estado de guerra, para poder suprir as necessidades imprevisíveis do deus sol com a maior eficácia possível. Num estalo de horror perguntei a mim mesmo: será que, durante todo aquele tempo, nenhum asteca teria percebido que os esforços de guerra e de crescentes conquistas desequilibravam o processo, distanciando a linha que separa a escassez da fartura, como um cachorro a perseguir o próprio rabo? Que aquela escalada sanguinolenta levava a um beco sem saída? Esta é uma constatação muito óbvia para ter escapado a um povo tão industrioso e formidável. Fiquei com a desagradável sensação de que talvez sim, eles viram esse fato, mas o tomaram como inevitável e natural. Não lhes poderia ocorrer que havia algo de errado com o dogma por trás de tudo. Certamente, eles também praticavam o patrulhamento ideológico.

Dogma é isso. Mito, é a religião do outro. E eu fiquei paralisado ao entender o poder do dogma. Um poder que autoriza débitos na conta da segurança alheia, a crédito de quem possa impor cobranças. Qualquer semelhança com o que ocorre hoje, querem nos fazer crer, é mera coincidência.

Parece que quanto mais o mundo investe em segurança nos bits, pior fica o cenário dos riscos e a sofisticação das fraudes e embustes, conforme constatam os especialistas em seus congressos (4). E o que se faz a respeito? Quem tem poder para impor suas cobranças clama, com estridência crescente, por leis mais severas contra crimes digitais, por mais proteção e estímulo a quem investe em tecnologia, por mais investimentos, regulamentos, e iniciativas para garantir a segurança no ciberespaço, pois nele penetra cada vez mais nossa realidade. Até o presidente FHC fez uma apologia ao calote de empresários, em matéria publicada pelo JB (12). Alguém ainda discute a importância dos mercados financeiros no mundo globalizado, e a inevitabilidade dos danos aos direitos civis decorrentes do ataque terrorista de 11 de Setembro?

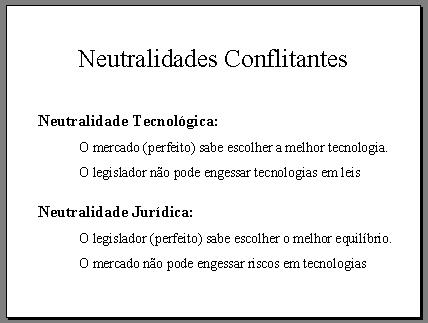

Acontece que segurança não se garante. Segurança se busca. Quando se quer buscá-la com leis, o mecanismo para atingí-la traz consigo, via de regra, efeitos indesejados ou imprevistos cujas consequências subvertem seu propósito. Nas leis sobre informática estes efeitos não têm sido abordados durante o debate legislativo. Sempre há pressa em aprová-las, já que a evolução da tecnologia pode torná-las obsoletas antes mesmo que entrem em vigor. Neste contexto, o fundamentalismo de mercado desenvolveu uma doutrina para enfrentar tais dificuldades. Ela postula soluções jurídicas norteadas pela liberalidade de mão única para a prática mercantil, mesmo que isso desequilibre jurisprudências nas quais se resvale, notadamente a da propriedade intelectual e a dos direitos da cidadania. A tendência começou com o DMCA, e ganhou quase unanimidade com a lei e-Sign, nos EUA.

Com eufemismo, esta doutrina tem sido dita de neutralidade tecnológica, como se esta neutralidade fosse a única desejável. Os desequilíbrios que promove se tornam mais inquietantes quando se percebe a sinergia possível entre os efeitos colaterais combinados de suas leis. Em particular, das três mais importantes aprovadas nos EUA nos últimos três anos: o DMCA, a e-Sign e a UCITA. Esta sinergia é catalisada pelo viés que o fundamentalismo de mercado também impinge à jurisprudência do direito comercial, principalmente através das chamadas patentes de software. E esta catálise retrata o drama vivido entre o processo de segurança na informática e o modelo de negócio hoje nela predominante.

Para entendermos como os efeitos colaterais dessas leis são assim catalisados, começamos pelo DMCA. O processo de replicação de representações simbólicas vêm ganhando eficácia com a tecnologia, desde a invenção da imprensa de tipo móvel, por Gutemberg, que motivou o parlamento inglês a aprovar, em 1710, a primeira lei de direito autoral. Esta lei buscava equilibrar riscos e responsabilidades jurídicas no emergente mercado editorial. Com Hollywood na Internet a situação ficou crítica, pois os estúdios querem proteger seu modelo de negócio, ameaçado pelo que se convencionou chamar de pirataria digital. O que fazer? O controle de cópias se dá a nível físico, e não sintático. A internet não pode, ainda, ser controlada a nível físico. A solução desta doutrina foi apelar ao controle de acesso sintático, cuja função é isolar conteúdos semânticos, rotulando-o de tecnologia anti-pirataria. A cifragem foi emoldurada na DMCA como tecnologia de proteção contra cópia, apesar do absurdo semiológico deste enquadramento. É como editar um livro em grego e vendê-lo junto com um dicionário, para que ninguém o xeroque. Para ocultar o absurdo, a lei proíbe a "burla" de tais tecnologias. Proibido vender dicionário a vulso. Seu efeito colateral, na verdade seu único efeito prático, foi a introdução do direito do distribuidor de conteúdo digital para controlar mecanismos de acesso ao que vende.

A legalização desta venda casada estimula o monopolismo. Enquanto protege filmes de Hollywood, ela só impacta diretamente a jurisprudência antimonopólio. Porém, abre a marcha para o desequilíbrio das outras jurisprudências que toca, sem resolver o problema a que se propõe, o do controle de cópias digitais. Este desequilíbrio já se manifesta nas ameaças da Associação das Gravadoras RIAA ao prof. Edward Felten de Princeton, e na prisão e enquadramento de Dmitri Scliarov, aluno de Doutorado da Bauman Moscow State Technical University, por apontarem este absurdo emoldurado no DMCA, evidenciado nas inevitáveis vulnerabilidades de softwares de proteção contra cópia que a carapaça desta lei quer negar (14). Esta lei põe assim, em cena, a censura ideológica na pesquisa em segurança computacional. O próximo passo lógico desta doutrina, na sua tentativa de engessar modelos de negócio obsoletos, terá que atropelar a segurança jurídica da cidadania, no cerco da informatização à sociedade. Este próximo passo já está em debate no congresso dos EUA, no projeto de lei SSSCA, patrocinado por Hollywood e o segmento monopolista da industria de software, a Business Software Alliance (BSA).

Antes dele, foi promulgada em junho de 2000 a lei E-Sign, que outorga o direito das partes substituirem a assinatura de punho, em contratos eletrônicos, por qualquer mecanismo de autenticação digital aceito entre elas. Em referência ao security, contratos representam riscos opostos para as partes, na forma de possíveis fraudes e repúdios de má fé. Os mecanismos autenticatórios digitais não podem se valer da jurisprudência tradicional de contratos para equilibrar riscos e responsabilidades, devido às características semiológicas dos autenticadores digitais. No universo desses possíveis mecanismos, há um divisor semiológico que distingue aqueles que podem aspirar o equilíbrio da jurisprudência contratual tradicional, dos que não podem. Este divisor aborda um mecanismo autenticatório pelo que ele pode oferecer ao assinante, em termos de controle da dificuldade de falsificação de sua assinatura, por quem explore o mecanismo de validação da mesma.

Este divisor recorta o conceito de criptografia de chave pública, ou assimétrica. Ele separa os mecanismos autenticatórios auditáveis baseados em criptografia assimétrica, que são os que podem oferecer tal controle ao assinante, dos que não podem. Os que se baseiam em biométrica, por exemplo, colocam todos os riscos possíveis no lado de quem precisa se autenticar. Este recorte trata apenas de security, e não de safety, e portanto, não faz sentido abandoná-lo em favor do argumento de autoridade, decretando-se segura a delegação deste controle ao mercado. Por outro lado, um mecanismo inauditável pode muito bem simular a oferta do controle do risco de falsificação ao assinante, enquanto seu implementador retém o conhecimento das portas de fundo para a falsificação perfeita de assinaturas alheias, ou a revogação a posteriori de provas documentais. Conhecimento que nessas condições representa o poder de manipular a Justiça, e que tem valor de ouro em antros de corrupção. Os legisladores não deveriam desdenhar o senso comum de que ninguém é imune à tentação, e que seus efeitos no software estão sob camuflagem com o DMCA. Mas, durante o debate da e-Sign, trocaram este senso comum pelo discurso contra o engessamento tecnológico, cujo rastro nos leva à lógica econômica imposta pelo mecanismo de patentes. E se calaram sobre a neutralidade que interessa ao Direito, a do poder de barganha dos riscos na escolha desses mecanismos.

Antes da internet, para regular processos sociais nos quais novos mecanismos introduzem novos riscos, tais como o trânsito, o comércio de alimentos, de medicamentos, de armas, ou de material radioativo, a sociedade criava leis para reequilibrar riscos e responsabilidades entre as partes. Essas leis contrapõem, para isso, liberdades e moldes de gessamento. As primeiras leis de direito autoral inclusive. Não há nada de errado em se buscar a neutralidade tecnológica em leis, desde que não seja em leis que versem sobre tecnologia, o que seria um oxímoro. Mas é exatamente aí que a doutrina fundamentalista a quer. A E-sign é, por enquanto, a neutralidade tecnológica no ápice do seu poder desequilibrante. Mas não por muito tempo. Pouco antes de 11 de Setembro o senado americano recebeu a proposta do SSSCA. Este projeto de lei criminaliza o produção e comercialização de processadores que não incluam, em seu microcódigo, mecanismo de bloqueio à execução de software não autorizado. Mas quem autorizará então o software a funcionar? Se a chave pública incrustrada nos processadores vai ser o número 666, ainda não sabemos. Mas já sabemos quem se prepara para ser seu dono, examinando a lei UCITA.

A UCITA se propõe a uniformizar as leis estaduais que regulam o negócio em torno do software nos EUA. Segundo juristas que a criticam, a UCITA criminaliza a auditabilidade, a engenharia reversa, a comparação de performance e a divulgação de falhas ou engodos nas promessas de funcionalidade do software (5), inviabilizando assim o software livre, que é auditável por princípio. Ela consente explicitamente que o produtor instale gatilhos para implosão remota do software, para o caso de suspeitas de violação da licença, na qual o produtor é isento de qualquer responsabilidade por disparos acidentais ou maliciosos. Conta com forte lobby da BSA e com o repúdio de todas as entidades jurídicas e organismos de defesa do consumidor que já a examinaram. Suas 350 páginas de hermetíssimo legalês estão em debate ou tramitação em 48 estados americanos, tendo sido aprovada nos dois onde já foi votada. Ela completa o cerco fundamentalista.

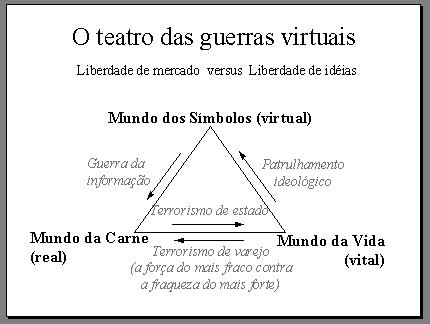

MEIO

O grande esforço político americano para aprovar e estender a jurisdição destas leis ao âmbito da OMC, da ALCA e da União Europeia, está me parecendo uma corrida pela fartura através de um beco sem saída. Mas enquanto não se depara com um muro intransponível, basta alguma imaginação para se promover a catálise dos efeitos colaterais entre estas leis. A internet, da qual depende cada vez mais a arquitetura do software, é uma experiência com padrões abertos. A estabilidade do modelo privado e monopolista, agenda oculta do fundamentalismo de mercado, passa então a depender, no negócio em torno do software, da apropriação dos padrões abertos que constituem a internet. O ciberespaço se torna assim o teatro de guerra ideológica pela sobrevivência de dogmas que nele se chocam. O dogma da supremacia da liberdade do mercado, e o da supremacia da liberdade humana. Ouvimos também no Brasil o barulho deste choque, no edital da Anatel para licitação do programa internet na escola (16).

O desenho no pano de fundo que acabamos de levantar nos lembra a experiência asteca, a julgar pelos traços. Esses traços sugerem que estamos presos a dogmas cuja utilidade está chegando ao fim. Quem está no topo da pirâmide quer cada vez mais do nosso sangue digital, que é a nossa confiança nos bits. O patrulhamento ideológico em marcha com o atentado de 11 de Setembro reforça esta sugestão, ao cercear o espaço de coexistência desses dois dogmas da liberdade. Qualquer tentativa de se iluminar relações causais entre ações e percepções políticas no mundo, tem sido acusada de pretender justificar o injustificável, em juízos morais sumários e superficialmente emotivos. Até denúncias de improbidade no negócio do software, inclusive antivirus, são agora censurados sob o pretexto do combate ao terrorismo (6,7). Se os fundamentalismos prevalecerem, inviabilizando a convivência desses dois dogmas, resta-nos tomar partido ou, para quem se guia pelo medo, prever antes qual deles vencerá. Estou convencido de que, depois da prisão ou da morte do terrorista-mor, o próximo cavalo de batalha será o software livre. Em nosso trabalho, temos que lidar com muita gente culta que entra em pânico quando se fala em software livre. Acham, muitas vezes por ouvirem dizer, que isso significa devassidão. Que com ele, qualquer um pode alterar o que vier a ser instalado em computadores, e terroristas poderão usar criptografia robusta e esteganografia para se comunicarem em sigilo. Que só pode existir o modelo de negócio proprietário para o software. Temos que lidar com o comportamento de manada, com o pânico próprio de marionetes, e agora também com o patrulhamento ideológico.

O maior valor da liberdade humana no ciberespaço não é o individualismo que promove, mas seu efeito desarticulador sobre as tentações cartesianas. A auditabilidade do software põe em risco suas vulnerabilidades intencionais, engodos e trapaças escondidas na sua lógica e suas licenças de uso. Daquelas que podem ter vitimado a indústria francesa com espionagem, e que vitimam os clientes do segmento monopolista com dependências mercantis artificiais, descontrole orçamentário e vulnerabilidades desnecessárias. Este tipo de risco para o usuário só pode ser controlado com o acesso aberto ao código fonte, mas a doutrina fundamentalista quer nos fazer crer que a individuação deste controle equivale à anarquia. Alguém acha que os terroristas desistiriam do atentado de 11 de Setembro, ou teriam nele fracassado, se não pudessem se comunicar pela internet com software livre? Esta doutrina quer também nos fazer crer que tal controle é melhor exercido pelo mercado e pela propaganda. O de safety talvez, mas o de security não. Talvez sim num mercado perfeito, mas nunca num mercado monopolista, cheio de opacidades, ruídos semânticos e tentações cartesianas. A crença que confunde a teoria econômica com sua prática no mercado de software, é tão perigosa e obscurantista quanto a dos que atacaram as torres da sua catedral. Ambas confundem o palco de marionetes com o palco da vida. No palco da vida, a verdadeira luta é entre dogmas de liberdade. No palco de marionetes, todos já abdicaram de suas liberdades e a distinção entre safety de security desaparece.

No momento, a ofensiva na luta entre dogmas de liberdade está com o dogma do deus-mercado e da suprema sabedoria da sua mão invisível, descrita por Adam Smith. O punho desta mão começa agora a agir para manter esta supremacia a qualquer custo, movido pelo braço que guerreia no front do mundo da carne, contra o terrorismo que ele mesmo define. Este mundo está sendo chantageado a abdicar do direito de neutralidade, no confronto entre um fundamentalismo religioso e um mercantil, no qual, por enquanto, vence o maniqueísmo. A guerra na qual somos coagidos a tomar partido, não é a do bem contra o mal. A guerra entre o bem e o mal é aquela eternamente travada no coração de cada um, e não aquela nas telas da CNN. A guerra que está na CNN desde 11 de Setembro é entre dogmas de liberdade. Tanto é que o mais cobiçado alvo no front midiático é o próprio sentido da palavra. E enquanto o maniqueísmo prevalecer, será uma guerra de vida ou morte.

Muitos crêem ser impossível que o software livre venha a ser algum dia asfixiado. Entretanto, o cerco que o efeito combinado dessas leis fecha sobre ele é total, comandado pela mão invisível do mercado agindo, como veremos, sobre a jurisprudência da propriedade intelectual, agora com força maniqueísta. Um dos flancos deste cerco é a patenteabilidade de processos puramente informacionais, como algoritmos e protocolos. Os direitos de monopólio assim gerados apresentam problemas muito mais graves do que a elitização do acesso ao conhecimento. Já nascem juridicamente tortos, frutos de distorções interpretativas das restrições constitucionais que foram originalmente impostas, à luz da filosofia do equilíbrio jurídico, aos instrumentos legais que os permitem. E seguem sendo entortados, pela aplicação desequilibrada de princípios em sua jurisprudência, catalisando desequilíbrios ainda piores.

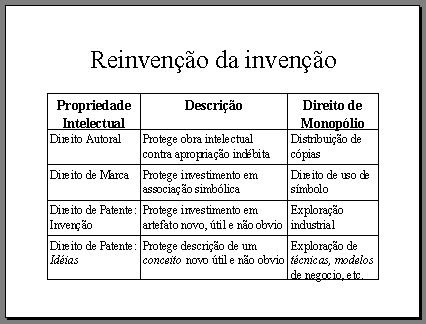

É necessário antes esclarecer que a propriedade intelectual comporta direitos distintos. O direito de patente á algo bem distinto de direito autoral. Confundi-los é corriqueiro, mas às vezes a confusão é proposital e obscurantista. O direito autoral protege uma obra intelectual em sua integridade, contra distribuição ou utilização não autorizadas. Um software como o Windows, por exemplo, tem direito autoral. Patente é um direito de monopólio para a exploração de uma invenção, que tenha utilidade produtiva. O Windows não tem patente, como afirmam alguns jornais, pois não inventa os sistemas operacionais. É apenas mais um, copiado em sua funcionalidade do Macintosh. Mas o que é uma invenção? Para a lei, um artefato útil, novo e não óbvio. Mas como julgar a novidade e a obviedade? Para orientar este julgamento, cartas magnas introduzem parâmetros. Leis da natureza, pela constituição americana, ou fórmulas matemáticas, pela brasileira, não podem ser patenteadas.

Idéias, recursos e técnicas permeando e compondo a produção do software são processos mentais, herdados e transformados por processos cognitivos e culturais. São processos puramente informacionais, intersubjetivos por natureza. São, basicamente, traduções ou metáforas, que melhor se expressam em formalismos matemáticos. Por isso, não devem ser considerados propriedades individuais, principalmente para efeito de proteção legal, na forma como o são as invenções destinadas à transformação de substâncias materiais, pois o julgamento de novidade e obviedade sobre eles não está ao alcance dos critérios de objetividade desejáveis ao Direito, servindo antes para proteger tentações de poder. Em que sentido seriam, por exemplo, idéias totalmente novas e não óbvias a venda eletrônica em um clique, cuja patente foi concedida à Amazon.com, ou o acionamento do revisor ortográfico pela digitação do espaço em branco, cuja patente pertence à Refac, ou o link html, que a telefônica inglesa diz ser sua invenção?

Uma decisão da suprema corte americana (Parker v. Flook, 1978) já havia estabelecido que os algoritmos não são patenteáveis, mas alguns advogados encontraram brechas nesta decisão e torceram sua interpretação como a dizer que, embora algoritmos não o sejam, suas aplicações podem ser (Diamond v. Diehr, 1981). Acontece que as aplicações de algoritmos são, via de regra, em outros algoritmos. E assim essa argumentação, que abriu a porteira para as patentes de software, apenas suspende recursivamente seu confronto com uma cláusula vinculante contrária. Ao fazê-lo, detonou um estampido de avareza no qual a manada comunga a crença de que quem chegar à frente ganha na loteria. Mas este estampido fará a corrida por patentes atuar como bola de neve sobre os custos econômico e computacional do software, criminalizando o uso livre de mais e mais técnicas e recursos de programação. Um exemplo simples é a técnica de se programar o desenho dinâmico do cursor do mouse, na tela do monitor, usando-se a instrução primitiva XOR (U.S. pat. 4,197,590. Cadtrack inc)

Esta inflação de custos foi até recentemente escamoteada pelo barateamento do hardware, mas não mais. Já se faz visível nos novos modelos proprietários de licença de uso, como a do Windows XP, que passam a ter prazo de validade pós fixados, como contratos de aluguel. A legitimação da posse individual de coisas intersubjetivas e etéreas, como são os processos puramente informacionais, prejudica mais do que estimula e protege, a evolução e o bem comum do homem e da sociedade, objetivo propalado das leis de propriedade intelectual. Isto porque o ganho na exploração deste tipo de patente pelo titular de uma, é potencialmente maior do que a perda que a falta da sua proteção poderia lhe causar, num mercado justo. A lógica exercitada para justificar a introdução da lei de patentes fica assim aviltada e revertida, como mostra um estudo sócio-econômico de dois pesquisadores do MIT (8).

A proteção oferecida por patentes de software serve de estímulo apenas para quem pode arcar com o custo de acumulá-las para usá-las como colaterais em negociações efêmeras, já que um software como os atuais usará centenas de técnicas e recursos tidos como patenteáveis ou patenteados, e terá ciclo de vida quatro vezes menor que a validade das patentes, em média. Esta prática de capitalização de patentes, chamada cross patenting, premia a alocação de recursos para uma burocracia parasita, destinada a bloquear o livre uso de processos informacionais produtivos, atacando a eficiência e o custo da pesquisa para aprimoramento do software. Existem hoje empresas de software nos EUA que empregam advogados em vez programadores, e vivem de negociar com patentes, licenças de patente e ameaças de litígio, como a Refac International. O estampido das patentes de software toma os contornos de mais uma bolha especulativa na história do capitalismo, prejudicando a sociedade em favor de uma classe de advogados espertos, os novos candidatos ao sacerdócio asteca, para os quais a linha da eficiência econômica é como a linha entre a escassez e a fartura dos seus mentores.

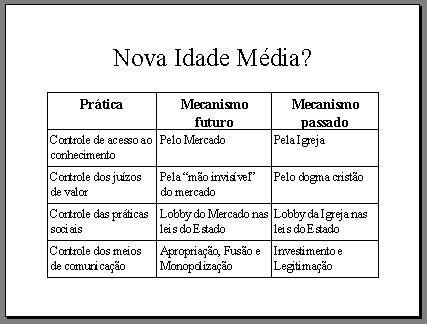

A lógica que justifica as patentes clássicas funciona como a das apólices de seguro, onde a seguradora é a sociedade. Já as patentes de software são como apólices cujos prêmios são sobrevalorizados, estimulando o segurado a provocar acidentes contra si. Este esquema de pirâmide pode nos levar a uma nova idade média, onde as formas eficazes de se representar conhecimento, de se comunicar publicamente, de se fazer negócio e de se engendrar novos tipos de interação social, serão periodicamente sacramentadas como legítimos objetos de monopólio. Assim como o foram no passado pela Igreja Romana, mas dessa vez com o mercado no lugar da autoridade papal, e sua "mão invisível" substituindo o dogma católico. O que nos aguarda? Ou o paraíso da fartura, ou uma nova inquisição, já que esta pirâmide de bits proprietários é feita de prosperidade, segundo um dogma, ou de avareza, segundo outro.

Na indústria farmacêutica e na bioengenharia, o choque entre estes dois dogmas é mais visível. No entanto, suas consequências mais insidiosas e perigosas estão no jogo da intermediação da nossa própria inteligência, na produção de software. Basta ver que ele está por trás dos outros jogos cujas apólices sociais também caíram em espirais inflacionárias, sem entretanto despertar, contra si e por isso, a ira dos que protestaram em Seattle, Washington, Praga, Davos e Gênova. Imaginemos o que poderia ter ocorrido à produção musical na Europa há 300 anos, se o mesmo fundamentalismo econômico lá imperasse. Técnicas usadas na composição sinfônica, como a de se combinar certas notas para efeito tonal, a de se tocar três determinados tipos de instrumentos em sincronia, a de se montar temas melódicos em fuga ou contraponto, e outras, estariam patenteadas quando Beethoven estivesse compondo em sua mente. Ele saberia que o ato de registrar, reger, distribuir ou divulgar suas sinfonias seria crime, pois os elementos que as compunham estariam protegidos para uso exclusivo de seus "inventores", para o desenvolvimento da humanidade.

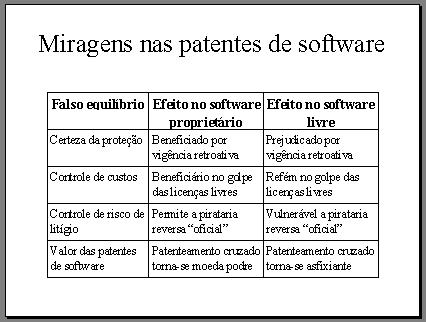

Quem aceita a justificativa fundamentalista para a legitimação de monopólios de idéias, percebe-a através de duas distorções. A primeira ofusca o desequilíbrio que tal legitimação introduz nos processos de segurança do usuário, na qualidade e nos custos social e econômico do software. A segunda enxerga uma miragem de equilíbrio da lei, com a liberdade de expressão contrapondo-se ao critério de originalidade, contra abusos na sua jurisprudência. Acabo de descrever a primeira, onde a comparação com Beethoven serve para nos lembrar que a indústria de software nasceu e floresceu sem necessidade de qualquer proteção de patentes. Desde 1945, quando Von Neumann escreveu o primeiro programa de computador armazenável em memória para ordenar listas de registros, até a primeira patente de software concedida no início dos anos 80, quase dois terços da história da informática se passaram. Para entendermos porque a segunda percepção é distorcida, vamos decompô-la em quatro partes, onde cada uma se revela uma miragem ingênua. A primeira é a da certeza.

Na legislação em vigor, os pedidos de patente tramitam em sigilo, e o tempo de tramitação retroage na validade das patentes concedidas. Mesmo que um programador divulgue a descrição de um processo puramente informacional que julga ser novo, útil e não óbvio, com a intenção de dar-lhe domínio público, uma outra descrição que tenha sido antes submetida para patente, e esta concedida depois, poderá ter sua equivalência com aquela descrição reclamada por advogados especialistas. Se a equivalência for decretada pela justiça, todo o investimento feito em produção, depuração e distribuição de software que se valha da descrição pública estará perdido.

FINAL

Segunda miragem: O Controle de Custos

Suponha que eu queira evitar, ao desenvolver um software, conflitos com direitos de patente alheios. Terei então que saber se minhas idéias sobre como implementá-lo estarão cobertas por alguma patente de software. Só as já concedidas, em vigor nos EUA, utrapassam a 100.000. E pior, os programadores não entendem nada de patentes, já que elas estão escritas em linguagem hermética, compreensível apenas para advogados espertos, pagos para discordarem uns dos outros sobre seus significados. Evitar patentes de software é como atravessar um campo minado, como compara Richard Stallman, da Free Software Foundation. Se começo a caminhar hoje, haverão pelo menos cem mil bombas enterradas. Posso evitar uma, duas, três, mas há grandes chances que alguma exploda sob meus pés, se meu software for minimamente interessante, mesmo que eu contrate um advogado para me ajudar a evitá-las.

Mas mesmo que meu advogado seja absolutamente competente, nem ele, nem ninguém, poderá me livrar das patentes pendentes. Em ritmo crescente, e com média de 5000 concessões por ano, essas que tramitam em sigilo e terão validade retroativa anterior ao meu primeiro passo serão em torno de 7.500, só nos EUA. Patentes de processos que são óbvios para os programadores, e que por isso não deveriam existir, mas que não o são para advogados e burocratas nelas interessados, e que por isso existem, são as mais perigosas. Elas e eles abundam. Em maio de 2001 um advogado conseguiu, na Austrália, patentear a roda (13). Qualquer hora aparece alguém com a patente da venda em zero cliques, onde o internauta recebe a fatura ao abrir uma home page. Há também patentes duplicadas, descrevendo o mesmo processo em distintos sotaques do legalês. O software livre é particularmente vulnerável à corrida por patentes, já que sua produção não se baseia em fluxos de caixa, mas em necessidades sociais e cooperação. Quanto mais etérea a patente concedida, maior a asfixia que causa ao bem comum, materializável por seus programas.

Terceira miragem: Equilíbrio no Risco de Litígio

Suponha então que eu pague um advogado para me aconselhar, avaliando com quais probabilidades meu software estaria infringindo quais patentes. Em algumas situações, eu não saberei como fazer o que precisa ser feito sem o risco de litígio. Como por exemplo, compactar dados. Suponha que eu decida correr riscos distribuindo meu software, talvez publicando técnicas nele usadas que julgo inéditas, para proteger o direito de qualquer um poder também usá-la. A publicação irá gerar riscos adicionais, pois advogados que ganham para isso estarão consultando as fontes de bloqueios, infrações e inspirações a patentes. Alguém poderá até patentear para si a minha idéia, convencendo burocratas de que a técnica por ele proposta em legalês é diferente de tudo que já foi publicado. E depois me acionar judicialmente por tê-la usado, principalmente se eu não a tiver divulgado em linguagem parecida e visibilidade convincente, como já ocorreu entre o MIT e a AT&T (pat 4,555,775). É a prática da pirataria oficial, tão hipócrita como as regras propostas para o tal livre comércio globalizado.

Recentemente foi concedida, ao serviço de inteligência da marinha americana, a patente 6,266,704, de um protocolo de roteamento em camadas, para anonimização de interlocutores sobre TCP/IP (9). Na Conferência sobre Segurança Computacional da Usenix, onde foi anunciada a concessão, pesquisadores ali presentes que vem publicando, deste 1981, artigos científicos sobre as técnicas cobertas pela patente, reagiram indignados. O matemático David Chaum (10) e Lance Cottrell, que dirigia um serviço de anonimização na internet (11), tendo escrito parte do sistema Mixmaster no início dos anos 90. É natural que o governo americano queira usar esta patente para impedir o uso de anonimizadores na internet, principalmente depois de 11 de Setembro, o que evidencia o desequilíbrio da subjetividade no critério de originalidade para patentes de software. Outro golpe comum é patentear e liberar, para ver se a técnica se dissemina. Se disseminar, muda-se de idéia e passa-se a cobrar, como aconteceu com os formatos GIF e MP3. Assim, os escritórios de patentes ficam cada vez mais parecidos com os tribunais de inquisição, queimando investimentos no lugar da carne alheia.

Quarta miragem: O Valor das Patentes.

Suponha agora o melhor dos mundos. Ao invés de divulgar, eu submeti minha técnica a patente, para licenciá-la a quem e como eu quiser, até mesmo de graça para software livre. Meu software que a implementa se tornou popular, levantei recursos para bancar litígios e ganhei todas as ações judiciais contra minha patente. Então, com a visibilidade do caso, outras empresas irão me procurar dizendo. "Sua patente foi garantida na justiça, mas das nossas 10.000 patentes (a IBM tem mais do que isto), seu produto provavelmente infringe outras, principalmente estas 37 aqui. Por que você não negocia conosco, cedendo-nos ou vendendo-nos sua patente, para evitar mais litígios?". Como produtor independente, armado da minha primeira patente, estarei em situação desvantajosa. E se fizer o acordo possível, terei um competidor em condições de me liquidar sem muito esforço. O Juiz vilipendiado pela Microsoft por tê-la condenado não é tão idiota como o pintam.

As patentes de software se transformaram em moeda podre, circulando entre as grandes empresas de software proprietário, para manterem vantagens competitivas sobre as pequenas, as emergentes, e as que atuam noutro modelo de negócio. Ao invés de inovarem através da criatividade saudável, concentram-na em artimanhas de combate a outros modelos de negócio e em invencionices artificiais para mater cativo seu mercado. O combate agora é total, no qual o fundamentalismo de mercado trata o consumidor como sapo (15). Sendo batráquio, o sapo pode ser cozinhado vivo, pelo lento e gradual aquecimento da água fria, já que não sente a temperatura, mas apenas sua mudança abrupta. Quando a pirâmide dos bits proprietários se fechar no seu cume, a água entrará em ebulição. Será que ferveremos no gozo coletivo da fartura, beijados pela princesa tecnologia, ou será que esta pirâmide entrará na história como mais um dos mistérios da humanidade, como a pirâmide dos astecas?