Indícios e razões para acreditarmos que Snowden, em sua saga fugitiva-denunciadora, foi e vem sendo "ajudado" -- com facilitações ou omissões -- por mandantes ou beneficiários dos poderosos esquemas abusivos que ele denuncia, sob disfarce do espetáculo público que encena sua perseguição, venho apresentando em várias análises, desde a palestra "Segurança, Espionagem e Soberania" proferida em reunião do Comitê de Implementação de Software Livre realizada no Quartel General do Exército em abril de 2014.

Mas quanto à segunda questão, se o próprio Snowden entende assim ou não, os indícios são mais raros e menos claros. Como não temos acesso à mente dele, nem à de ninguém (apenas e precariamente à nossa própria), quando estes ocorrem são sempre indiretos. Um teste razoável seria saber até onde ele conhece a origem dos recursos que o sustentaram ou o sustentam na Rússia, especialmente antes dele adquirir proficiência no idioma local, e como ele lida com esse conhecimento ou o interpreta.

Outro indício que pode ser interessante foi detectado por um criptógrafo brasileiro, Dimas Queiroz Filho, entre os detalhes que lhe chamaram a atenção no documentário "Citizenfour". Lançado em outubro de 2014 e produzido por Laura Poitras, jornalista com quem Snowden iniciou esta sua aventura, o documentário narra os primeiros lances da saga denunciadora de Snowden. E o detalhe compartilhado por Dimas, com os colegas de uma lista de discussão sobre segurança digital, era o seguinte:

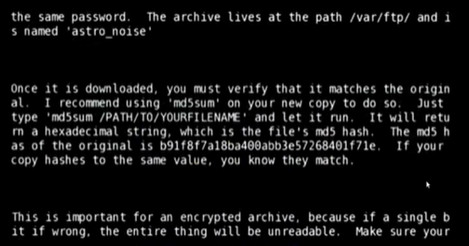

Em dado instante, no começo do filme, em suas primeiras orientações a Poitras sobre como usar recursos criptográficos da suíte livre GPG,

Snowden parece indicar a ela, em tela 'DOS' (supondo a narrativa fidedigna), o uso combinado do algoritmo RSA em modo 4096 e da função de

hash MD-5 para verificação de integridade, ou seja, para confirmação de origem e de conteúdo de emails, presumivelmente via esquema de

assinatura digital.

Em dado instante, no começo do filme, em suas primeiras orientações a Poitras sobre como usar recursos criptográficos da suíte livre GPG,

Snowden parece indicar a ela, em tela 'DOS' (supondo a narrativa fidedigna), o uso combinado do algoritmo RSA em modo 4096 e da função de

hash MD-5 para verificação de integridade, ou seja, para confirmação de origem e de conteúdo de emails, presumivelmente via esquema de

assinatura digital.

Dimas notou a discrepância entre os níveis de robustez oferecidos pelas duas primitivas sugeridas, RSA-4096 e MD-5: 4096 bits representa a entropia máxima para geradores de chaves RSA atualmente em uso, e MD-5 é a função para resumo criptográfico mais obsoleta ainda em uso hoje, deprecada para aplicações onde ataques de colisão dirigida representam risco de quebra à proteção almejada. Diante dessa extrema discrepância, Dimas conjecturou que, de duas, tres:

- Ou Snowden detem informação privilegiada, acessível à sua ex-função junto à NSA, sobre vulnerabilidades propositais ocultas em implementações de funções de hash alternativas ao MD-5 (SHA1, 2 ou 3, por exemplo), indicando que estas seriam ainda piores do que a estrutural e publicamente conhecida no MD-5;

- Ou sua sugestão pelo MD-5 sugere que ele não estava preocupado com a eficácia criptográfica na sua comunicação "secreta" com Poitras, indicando conhecimento de que sua aventura estava sendo consentida pelos denunciados;

- Ou ele detém bem menos conhecimento sobre criptografia do que insinua ter, indicando insinceridade, que poderia também estar em suas alegações sobre seus motivos, interpretações e demais conhecimentos.

- 4. Reduzir a chance de incompatibilidades entre as implementações do GPG que cada um iria usar, numa situação comunicativa em que a

outra interlocutora era leiga e na qual a robustez da função de hash não impactaria o perfil de riscos a enfrentar.

- No GPG, a função de hash serve apenas para resumo criptográfico no esquema de assinatura digital;

- Snowden estava interessado em sigilo com pseudonimato (sem identificação cruzável): certamente o pseudonimato dele, pelo menos naquela fase inicial da comunicação com Poitras;

- O uso de hash fraco no esquema de assinatura digital viabiliza apenas, via cálculo de colisão dirigida, fraudes em documentos assinados e armazenados ou trafegando sem sigilo, ou que podem ter eventual sigilo quebrado via ataque MiTM, situação que seria útil a um atacante apenas se este tiver antes uma identificação cruzável do emissor no canal em banda. Como a situação comunicativa em tela na fase inicial não era esta (como mostra o Citizenfour), o MD-5 pode ter sido sugerido com vistas a reduzir as chances de incompatibilidades nas implementações, ou de dificuldades em reconfigurações do GPG, entre os interlocutores na situação em que um deles (Poitras) era leigo;

- Para sigilo com anonimato ou pseudonimato, o esquema de envelope digital deve equilibrar robustez apenas entre o primeiro nível de cifragem (assimétrica, cuja escolha no caso foi o RSA com chave de 4096 bits) e o segundo nível (o de sessão). O detalhe detectado por Dimas não indica a cifra simétrica escolhida ou sugerida para o segundo nível, mas no GPG a configuração default para cifra de segundo nível é o algoritmo IDEA, que usa chaves de 128 bits. A robustez do IDEA contra ataques de criptoanálise conhecidos equivale ao de ataque via fatoração do módulo a chaves RSA de aproximadamente 2300 bits, portanto, de robustez intermediária entre a configuração de entropia máxima (RSA-4096) e a de um grau abaixo da máxima (RSA-2048) para a escolha de primeiro nível com os geradores de chave em uso hoje.