A ICP Búdica

Mesa Redonda de Abertura do 3o. Simpósio de Segurança

na Informática

"Infra Estruturas de Chaves Públicas no Brasil"

Instituto Tecnológico da Aeronáutica,

S. J. dos Campos SP, 24/10/2001

Departamento de Ciência da Computação

Universidade de Brasilia

Só com a itermediação de artefatos alheios.

Lembrei-me então de uma parábola do Budismo. Cinco sábios se reunem para debater sobre o que seria um elefante. Arrodeiam um elefante para examiná-lo, mas como eram todos cegos, cada um se aproxima com cautela e se põe a tatear, para depois emitir sua opinião sobre o bicho. Um toca uma perna, outro o dorso, outro a tromba, outro a orelha, etc. As analogias proclamadas são díspares, os sábios as tomam por conflitantes e a reunião termina em discórdia. Precisamos da atitude correta se quisermos ganhar alguma coisa deste debate, já que somos todos cegos para os bits. O que se fala sobre ICP é talvez necessário à sua compreensão, mas insuficiente. Abro minha fala refletindo sobre essas necessidades e insuficiências.

Como um desses cegos, acho que uma ICP trata de mecanismos autenticatórios digitais para representar a vontade humana em documentos eletrônicos. Esses mecanismos não podem se valer da jurisprudência tradicional de contratos para equilibrar riscos e responsabilidades, devido às suas características semiológicas. Mesmo que o artigo 129 do Código Civil brasileiro afirme serem livres as formas de declaração de vontade, a meu ver ele não prescinde a ICP devido às consequências da ausência de suporte físico nesses documentos. Mídia magnética ou nuvens de elétrons não são tais suportes, mas apenas veículos. Se fossem, cópias poderiam ser distinguidas de originais, e rasuras seriam detectáveis. O suporte desses documentos é uma sequência de símbolos binários que lhes representam perante algum código. Por isso, o equivalente a uma assinatura só pode ser neles fixado por vinculação irreversível e verificável à sequência binária que lhes representa. O artigo 129 não se aplica sem ela porque declaração pressupõe interlocução, que por sua vez pressupõe identificação mútua de interlocutores, que é parte do que tratam as ICPs.

As ICPs mais importantes buscam oferecer seus mecanismos em rede digital aberta, como o fazem as assinaturas de punho em rede física, aberta sobre folhas de papel por um idioma. Mas, nessas redes a identificação não pode ser tida como já resolvida. Em sentido amplo, identificação, autenticação e asssinatura são processos semiológicos distintos. Identificação é convencer-se de que se reconheceu algo. Autenticação é convencer outrem de que se reconheceu algo. Assinatura é convencer outrem de que se reconheceu algo, algo que representa a vontade de alguém.

No cenário das redes de comunicação fechadas, como as militares, de órgãos sensíveis do Estado, ou de empresas verticalmente estruturadas, há sempre alguma hierarquia do mundo da vida que organiza e controla a infraestrutura, a semântica e o tráfego de informações que nela flui. Por isso, as condições para nelas se contemplar conceitos de representação da vontade humana são menos severas, já que a hierarquia subjacente pode colapsar as funções semiológicas de identificação, autenticação e assinatura. Reconhecer significa conhecer de novo, e uma rede fechada pressupõe este conhecimento. Quem o presume pode aceitar, por exemplo, mecanismos biométricos ou criptográficos inauditáveis como intermediadores de sua vontade, pois o conhecimento pressuposto terá, como malha de proteção, códigos de lei como o civil. e o de defesa do consumidor. Exemplos seriam uma ICP-Gov ou um sistema de automação bancária, onde o correntista presume que o banco irá proteger a cópia de sua senha, da qual o banco precisa ter para identificá-lo e autenticar transações entre ambos.

Já numa rede aberta e pública, como se quer a ICP-Brasil, tudo muda. Os efeitos das funções de identificação, autenticação e expressão de vontade se sobrepõem a dispositivos do código civil, pois não há hierarquia subjacente que permita semiose, isto é, a extração de significado da informação. Em redes abertas, a criptografia é antes requerida justamente para resolver a identificação, e não o sigilo, na ausência de hierarquia subjacente. Sigilo em ICP é bônus, sequestrado na MP para assalto à privacidade do cidadão virtual. Uma ICP pública precisa prover mecanismos de identificação em circunstâncias adversas, que permitam a autenticação com verificação aberta, obedecendo a critérios sobre riscos.

No universo desses possíveis mecanismos, há um divisor semiológico que distingue aqueles que podem aspirar a segurança da jurisprudência contratual tradicional, dos que não podem. Este divisor aborda um mecanismo pelo que ele pode oferecer ao assinante, em termos de controle da dificuldade de falsificação de sua assinatura, por quem explore o mecanismo de validação da mesma. Este divisor recorta o conceito de criptografia de chave pública, ou assimétrica. Daí o nome. Ele separa os mecanismos autenticatórios auditáveis baseados em criptografia assimétrica, que são os que podem oferecer tal controle ao assinante, dos que não podem. Os que se baseiam em biométrica, por exemplo, colocam todos os riscos no lado de quem precisa se autenticar. Porém, só a criptografia correta não basta. É preciso infra-estrutura. Mas qual?

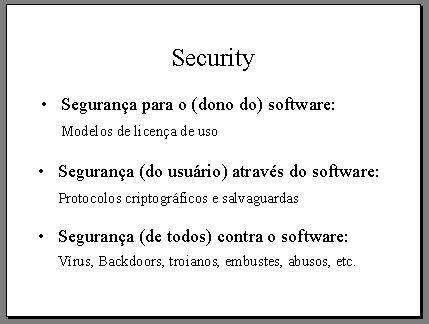

A língua portuguesa atribui a palavra segurança a dois processos semiológicos distintos. Em inglês, safety e security. Distingui-los é essencial para a correta compreesão de ambos. Um deles busca controlar os efeitos das lei de Murphey. Estes efeitos são os acidentes naturais, e o controle sobre eles é safety. Mas há também o processo que busca controlar a primeira hipótese metafísica de Decartes. Seus efeitos são crimes e pecados humanos, e o controle sobre eles é security. Descartes a postulou para controlar o risco de ser queimado nas fogueiras da Inquisição, enquanto especulava sobre as certezas do pensamento humano. Esta hipótese afirma que se o demônio de fato existir, caso ele decida manipular com astúcia a nossa percepção, não teremos como saber disso. Nos processos safety e security, os mecanismos de controle são distintos e agem independentemente. Como por exemplo, o para-brisa e o pedal do freio de um carro.

O recorte semiológico mencionado trata de security, e não de safety. Portanto, não faz sentido abandoná-lo em favor do princípio de autoridade, decretando-se segura a delegação desse controle ao mercado ou a um comitê de políticos ou burocratas. Um mecanismo inauditável pode muito bem simular a oferta do controle do risco de falsificação ao assinante, enquanto seu implementador retém o conhecimento das portas de fundo para a falsificação perfeita de assinaturas alheias, ou para a invalidação a posteriori de provas documentais. Num contexto em que o mecanismo dê validade jurídica a documentos e imputa o ônus da prova de falsificação ao pretenso assinante, como o da MP2200, este conhecimento equivale ao poder de manipular a Justiça, e valerá ouro em antros de corrupção. Todo o teatro da pilantragem que hoje envergonha a nação se tornaria verossímil, com os guardiões do Direito sob constante suspeita de má-fé e risco de condenação pelo seu trabalho, diante da infalsificável possibilidade da revogação retroativa de chaves de assinatura. Por sermos cegos aos bits, a datação eletrônica só será segura se ancorada em auditabilidade externa, uma infra-estrutura necessária. Mas será suficiente?

Segurança não se garante, nem com tecnologia nem com leis. Especialmente a jurídica. Segurança se busca. Com tato e cautela, tal como os sábios budistas, com apoio em processos tecnológicos e legais. Esses apoios não são varinhas de condão. Tecnologia não resolve os problemas da natureza humana. Só resolve problemas técnicos, quando bem empregada. Mal empregada, exacerba problemas da natureza humana. O mundo está pagando caro para aprender este fato. O mesmo vale para leis, e se pagará ainda mais caro por ignorá-lo, como pretendo mostrar em minha palestra sobre os sapos piramidais.

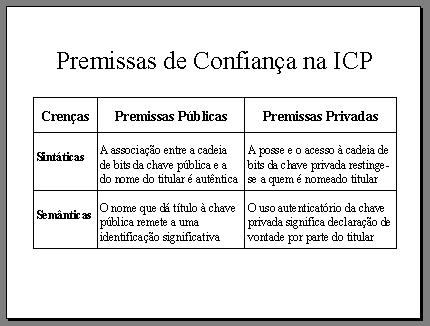

A eficácia de uma ICP se alicerça em quatro premissas de confiança, pública e privada, sintática e semântica. Dessas, apenas a sintática pública pode ser constituída com a participação de terceiros, através das entidades certificadoras. As outras três, de estofo cultural, precisam ser individualmente constituídas, e as crenças semânticas são juízos que não podem se apoiar em tecnologia. A MP aponta a criptografia necessária para assinaturas digitais, mas se perde em ambiguidades na conceituação de documento eletrônico e de sua validade jurídica, introduzindo de início desequilíbrios abissais que causaram grande apreensão e desconforto na comunidade acadêmica do Direito e da computação. Os desequilibrios hoje mantidos decorrem da MP ater-se a basicamente a uma das crenças sintáticas, monopolizando a pública, inviabilizando a privada e ignorando as semânticas.

Seus autores tem mostrado alguma intenção de aprender com erros e críticas construtivas, mas seguem menosprezando o enorme e evitável risco de desequilíbrio para a segurança jurídica representado pela monopolização da crença pública da certificação, e decretando, sem justificativa satisfatória, externamente inauditável um processo que só pode inspirar confiança pública com auditabilidade externa. No mais, não vejo sentido em comentar uma lei que muda a cada mês. Em Setembro foi aprovado, na comissão especial do comércio eletrônico da Câmara, projeto de lei alternativa que certamente não desdenha o senso comum de que as tentações são para todos, e de que seus efeitos no software estão sob camuflagem com a MP2200. Resta saber se o trator pilotado por aprendizes de feiticeiro, de plantão no poder, vai derrubar o esforço legislativo que reconhece a importância da missão de oferecer ao país uma lei de assinatura digital sadia, e que vem agindo com seriedade.

Creio ser muito perigosa, para não dizer Orwelliana, a aceitação passiva da autoridade do poder executivo para legislar sozinho, por meio de um mecanismo tão fluido e sem controles como o artigo 62 da Constituição Federal, sobre um assunto tão complexo, mal conhecido e que permeia tantas áreas delicadas do Direito, sobre o qual muitos interesses de poder, legítimos e obscuros, convergem. Particularmente no momento turbulento em que vivemos. Precisamos de humildade para reconhecer que muito pouco sabemos sobre o significado da certificação digital numa rede global e aberta. O que nela exatamente se autentica com um par de chaves assimétricas? um exemplar de hardware? de software? um nome? uma pessoa?

Não sabemos como irão evoluir esses etéreos e conplexos conceitos, que sequer completaram dez anos. Ou como o poder político pode deles se valer para tentar controlar as conquistas humanistas da nossa civilização. A vinculação jurídica entre um processo sintático e a expressão da vontade humana é um salto gigantesco no escuro, sobre um vazio linguístico que desafia a filosofia do Direito. Com o tipo de desafio que a esfinge mitológica lançaria aos transeuntes do portal da globalização, com a ordem: "decifra-me ou te devoro". Para o cego, um elefante que nunca foi apalpado pode ser como uma esfinge.