Como entender essas denúncias de vigilantismo global, parte

IV

Entrevista a

Pedro CanárioPara matéria no Consultor Jurídico

Prof. Pedro Antonio Dourado de Rezende

Departamento de Ciência da Computação

Universidade de Brasília

5 de junho de 2014

Pedro Canário: 1

- A empresa que fornece o software que possibilita a

interceptação de comunicações para a maioria

das empresas de telecom é a brasileira Suntech, certo? Em 2011

ela foi comprada pela americana Verint, uma das que o ex-agente da NSA

Edward Snowden disse estar envolvidas no esquemas de espionagem

internacional do governo americano.

Pedro Canário: 1

- A empresa que fornece o software que possibilita a

interceptação de comunicações para a maioria

das empresas de telecom é a brasileira Suntech, certo? Em 2011

ela foi comprada pela americana Verint, uma das que o ex-agente da NSA

Edward Snowden disse estar envolvidas no esquemas de espionagem

internacional do governo americano.Pedro Rezende: Talvez seja útil convergirmos antes sobre algumas premissas ou sobre o significado de alguns termos.

Até onde entendo, a Suntech é apenas uma das empresas no mercado internacional de equipamentos para escuta direcionada, ou seja para interceptação de varejo, e não vende equipamento para escuta massiva, ou seja para interceptação por atacado. No que se refere à interceptação por atacado ou indiscriminada, que é a atividade básica no esquema de vigilantismo global, há muitos fornecedores, como ilustra por exemplo uma matéria investigativa publicada recentemente pelo site ars technica, sobre equipamentos para escuta local em redes de telefonia móvel.

Também, o Diáro Catarinense informa que a Verint não é americana, mas israelense com ações negociadas na bolsa americana Nasdaq, apesar de isso não fazer muita diferença quanto a seu potencial envolvimento no esquema de vigilantismo global que coopta ou coage as mais importantes empresas do ramo, denunciado por Snowden.

Temos ainda que distinguir espionagem (spying) de vigilantismo (surveilance). E isso é importante, como destaca por exemplo a Eletronic Frontier Foundation, pois a imprensa corporativa vem cumprindo um papel obscuro na cobertura dessas denúncias, ao confundir e insistir em confundir uma coisa com a outra. Espionagem é o velho jogo militar ou diplomático com informação e contrainformação, para fins específicos. Vigilantismo é a instrumentação do poder via domínio sobre fluxos informacionais confiáveis, para fins de controle social. O que as revelações de Snowden denunciam, no fundo, é uma parte essencial de um plano ofensivo de guerra cibernética posto em marcha para implantar um regime dominante de vigilantismo global, a pretexto do inevitável jogo de espionagem das nações, nele camuflado como combate ao terrorismo, cibercrime, etc.

Com a convergência digital, as táticas e instrumentos para ambas atividades se tornam interoperáveis, mas as diferenças em escala e escopo permanecem. O vigilantismo digital só é viável para quem controla, em extensão e profundidade suficientes, as formas de uso das tecnologias digitais de telecomunicação e processamento. Para quem tem os meios, hoje sai mais barato interceptar tudo, para depois intervir ou minerar no que está armazenado quando precisar, do que injetar ou buscar na fonte informação quando se precisa dela, podendo-se agir proativamente quando convém. Tal controle constitui o campo de batalha da guerra cibernética atual, que por sua vez é o núcleo central de todas as formas em que se desdobram a arte da guerra contemporânea, também chamada de guerra de amplo espectro.

Nessa guerra de amplo espectro, o cibercrime e o terrorismo servem, por exemplo via auto-ataques de bandeira falsa, ao mesmo tempo de camuflagem no front cinético, e de pretexto no front psico-midiático, para a reemergência do fascismo em escala global. Quanto ao cibercrime, o exemplo mais didático disso talvez esteja na recente revelação do site Motherboard sobre como o FBI coagiu o grupo Anonymous a atacar sites do governo Brasileiro a partir de 2011.

PC:

2- Isso quer

dizer que as agências de espionagem e a NSA podem, em tese, ter

acesso às comunicações interceptadas em

investigações criminais aqui no Brasil?

PR: As agências americanas de inteligência e suas parceiras, empresas coagidas ou cointeressadas no vigilantismo global, podem interceptar em tempo real e compartilhar entre si quaisquer conversas telefonicas em qualquer lugar do nosso continente, como revela Glenn Greenwald com documentos fornecidos por Snowden, e como explica em detalhes o também ex-agente e denunciante Wayne Madsen, em matéria sobre os tentáculos regionais do esquema, envolvendo as redes de telecomunicações que operam na América Latina. E mais recentemente, como revela o jornal britânico The Register, envolvendo praticamente todo o planeta, com o supergrampo FLAG (Fibre optic Link Around the Globe)

Mas há um problema com essa forma de interceptação para vigilância global, que equivale -- repetindo a analogia usada por Snowden na primeira reportagem que concedeu à TV americana -- ao de se juntar muita palha num palheiro onde se quer procurar agulhas. Não é à toa que a embaixada americana tem tantas licenças da Anatel para operar antenas satelitais na região de Brasilia, e usa todas. O problema é saber quais das transmissões sendo interceptadas, ou que foram armazenadas, são de interesse explorável pelo esquema.

Algumas situações são de óbvio interesse, atraindo automaticamente a convergência entre ações do vigilantismo e o esforço de inteligência a serviço do esquema, como sugere sua pergunta, tais como as comunicações relacionadas a investigações criminais sobre abuso de poder econômico de entidades ou empresas protegidas pelo esquema. Em lances de bastidores de grandes licitações, ou em camufladas movimentações financeiras envolvendo grandes bancos transnacionais, por exemplo. Temos vários casos documentados pela mídia alternativa, nos quais a mídia corporativa serviu de ponta de lança para turvar a percepção pública de fatos investigáveis ou atrapalhar investigações, em favor dos interesses contemplados em casos de óbvia convergência, como comenta, por exemplo, o jornalista investigativo Bob Fernandes na TV Gazeta.

Mas há também muitas situações incertas, como aquelas em que os interlocutores transmitem seus dados usando com eficácia protocolos de anonimização e/ou criptografia fim-a-fim, e situações imprevisíveis, como aquelas em que operações psicológicas ou ataques de bandeira falsa são desmascarados por esforço colaborativo de um enxame de ativistas dispersos com acesso à Internet. O problema desses imponderáveis, para o esquema de vigilantismo global, está guiando sua evolução, conforme entendo e discorro em recente palestra do CISL no QG do Exército em Brasília. Esta evolução concentra esforços em operações especiais cirúrgicas, que por um lado encarecem o esquema, enquanto por outro lado, para controlar sua complexidade e custo, pressiona pelo fim da liberdade de expressão no ciberespaço, conforme o esquema vai sofisticando suas ações na confluência dos fronts psicológico e normativo da guerra de amplo espectro sendo travada hoje em torno da sobrevida do capitalismo.

PC:

3- As

instituições brasileiras que trabalham com

interceptação de comunicações (notadamente

Polícia Federal e Ministério Público Federal)

deveriam estar preocupadas com isso? Alguma autoridade brasileira

deveria estar preocupada com isso?

PR: Como se muda uma cultura? Essas instituições brasileiras existem numa cultura política que, infelizmente a meu ver, está marcada desde o berço pelo desapreço ao conceito de soberania insculpido nas sete constituições federais que já tivemos. Nosso Estado, hoje uma república federativa, nunca perdeu sua vocação de colônia ou o pendor de suas elites para o alinhamento automático ao mais próximo império da vez, por baixo do verniz de tal defesa, como indica uma leitura desapaixonada dos processos de formação histórica, independência formal e organização política da nação. A preocupação das instituições que hoje nela trabalham com isso, se ou quando se manifestar, será a meu ver apenas superficial, a julgar pelos precedentes e pelas reações da atual máquina burocrática estatal.

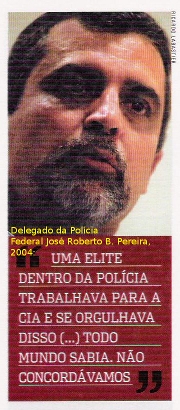

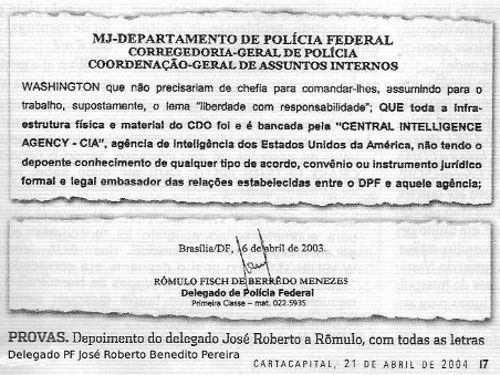

Por ocasião da primeira denúncia de grampo norteamericano no Palácio da Alvorada e no Itamaraty, por exemplo, quando há pouco mais de dez anos um ex-diretor do FBI no Brasil, o portugues Carlos Costa, revelou a colaboração e cumplicidade de elites dessas instituições com a CIA e com a bisbilhotagem ianque,

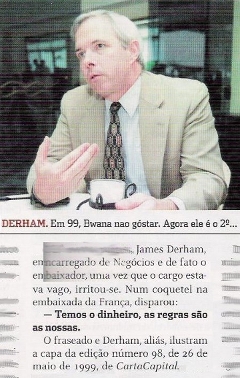

nenhuma punição resultou às cúpulas da Polícia Federal e da Agência Brasileira de Inteligência envolvidas, que teriam se vendido à embaixada, cujos dirigentes sequer se preocupavam em disfarçar por que e como mandam nelas (veja a declaração na imagem abaixo).

Hoje, quando as denúncias são mais sérias e sombrias, envolvendo não apenas espionagem mas um ambicioso projeto de vigilantismo global para instrumentar uma nova ordem mundial de cunho eminentemente fascista, a julgar pelas reações da máquina burocrática palaciana encarregada de trabalhar com isso, como o Gabinete de Segurança Institucional frente à iniciativa prescrita no decreto n. 8,186/14 por exemplo, a maior preocupação parece-me estar sendo com justificativas para manutenção do status quo e sustentação do alinhamento automático com o império mais próximo, o qual pode já ter cumprido a sua vez em qualquer função de parceria aqui construtiva.

A guerra cambial se recrudesce pelo planeta, agora como front decisivo para o desenrolar da atual guerra de amplo espectro, cujo pior caminho pode levar a um confronto nuclear em escala global, onde por onde quer que vá os realinhamentos geopolíticos serão inevitáveis. A próxima reunião de cúpula dos chefes de estado do grupo BRICS está marcada para julho deste ano em Fortaleza, onde nossa presidenta, como anfitriã, poderia em tese controlar a pauta, e onde sua pior posição possível seria a de uma hesitação que antagonizasse os dois polos geopolíticos hoje em rota de colisão: um, que busca sustentação financeira para autonomia econômica num arranjo multipolar ancorado em diplomacia, e outro, que busca concretizar seu messiânico plano de indispensável hegomon por dominação global via escravidão financeira com moeda fiat e totalitarismo pseudo-democrático. Um alerta já foi dado, e a história transitória dos vencedores nos julgará; provisoriamente, pois o definitivo julgamento será divino e virá menos de sete anos depois, com o Senhor Jesus Cristo.

PC:

4- Há

um inquérito na PF investigando se empresas brasileiras

colaboraram, ou colaboram, e de que forma, com a espionagem do governo

americano aqui. É possível rastrear esse caminho?

PR: Permita-me voltar ao papel que entendo cabível ao Ministério Público Federal nesta situação, já que não o mencionei na resposta anterior. Até onde entendo, o MPF não está instrumentado, ou mesmo motivado, para executar com a devida autonomia investigações técnicas à altura do desafio, haja vista como ele tem se conduzido no exercício de função tecnicamente semelhante mas de alcance jurisdicional e atribuição legal mais claramente próprias. Refiro-me ao papel que constitucionalmente lhe cabe como instituição homologadora do nosso processo de votação, hoje completamente virtualizado.

Naquilo que é tido oficialmente por auditoria do software de votação oficial no Brasil, o MPF tem participado de forma inócua, e por isso cobrado. Tem participado assinando envelopes e atas da cerimônia de compilação dos programas no TSE apesar de nunca ter enviado um especialista para examiná-los, e apesar dos que tentaram lá examinar esses programas terem constatado que as versões dos programas aos quais os fiscais lá têm acesso nem sempre são as mesmas que os desenvolvedores preparam para a cerimônia, que os programas assinados e lacrados nessas cerimônias não são necessariamente os que inseminarão as urnas e computadores preparados para a votação, e que nem todos os programas usados na votação são apresentados, como explico em artigo que responde a ilações do Corregedor Eleitoral do TRE-RJ.

Ainda, ou talvez porque, no plano político pende sobre o MPF uma espécie de espada de Dâmocles, que tende a afastá-lo de ações investigativas mais politicamente sensíveis ao atual arranjo tripartite da União: uma ambivalência no dispositivo constitucional que delimita as funções do MPF mantém na fila de Ações Diretas de Inconstitucionalidade (ADI) no Supremo Tribunal Federal uma contra a norma que regulamenta o alcance desta função do Ministério Público, como órgão de investigação criminal, ADI que vira e mexe é arejada da gaveta em momentos de maior atrito dessa função com aquelas exercidas sob a órbita do Poder Judiciário.

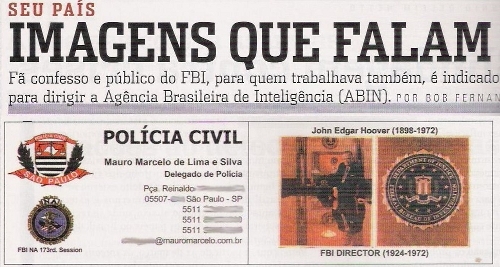

Então, voltando à questão sobre possíveis resultados da investigação exclusiva da Polícia Federal sobre o assunto em tela: talvez seja, sim, possível rastrear colusões entre agencias norteamericanas de três letras e empresas ou entidades operando aqui, porém, a julgar pelos precedentes, temo que o resultado pode acabar servindo a propósitos opostos àqueles inferíveis do contexto da sua pergunta como desejáveis. Pode servir menos para uso em julgamento público de condutas ilícitas, e mais para orientar em privado potenciais coludentes, em relação a compentências, demandas e restrições de interessados, legítimos ou não. Revendo o episódio ocorrido dez anos atrás, por exemplo, um mes após a denúncia pública de que agentes com interesses dúplices na PF e ABIN estariam facilitando grampos gringos no Alvorada e no Itamaraty, foi nomeado como diretor da ABIN justamente um delegado estadual com credenciais explícitas de duplo agente.

Como indício de que o caso passado pode ser emblemático, já temos uma sinalização interessante: enquanto a Polícia Federal não divulga o resultado de suas investigações, que poderá vir a ser "arquive-se" -- como o foi o da investigação equivalente na Alemanha, que não encontrou "indícios suficientes" para processar judicialmente ninguém --, o governo do estado de São Paulo -- talvez envolvendo a mesma polícia de onde veio o duplo ex-diretor da ABIN -- fez acordo com a parceira pioneira da NSA no projeto PRISM, para terceirizar com ela seu "sistema inteligente de monitoramento criminal". Ou seja, com a mesma empresa que cobra da NSA US$ 100 por cada extração sorrateira de dado pessoal de usuários de seus sistemas.

PC:

5- E

finalmente: tendo em vista que a preocupação passa a ser

cada vez mais com a segurança das comunicações

digitais, o que pode ser feito hoje? Escuto muitas críticas a

respeito de o Brasil não possuir tecnologia própria, e

de o governo americano usar hardware para "grampear" as

comunicações online, ou que o país não tem

satélite próprio etc. Por mais que o governo brasileiro

se preocupe, pode fazer alguma coisa?

Aqui, uma mínima compreensão da diferença entre espionagem e vigilantismo digitais nos permite entender a gravidade da situação. A preocupação institucional com segurança nas comunicações digitais é apenas um aspecto, operacional embora crucial, da segurança do Estado, hoje um conceito em vias de extinção enquanto associado ao de nação. Se tivesse vontade política para defender sua soberania, ao menos com vistas a um posicionamento, para nossa nação, menos passivo ou menos servil no arranjo sociopolítico que sobrevirá aos desdobramentos da guerra global de amplo espectro hora em curso, o Estado brasileiro deveria estar, já há tempos, investindo em autonomia tecnológica com planejamento prioritário de longo prazo, em escala comensurável com nossas dimensões demográficas e recursos naturais.

Entretanto, desde a década de 1980, quando nosso regime político capitulou, por adesão automática à agenda neoliberal apelidada de "consenso de Washington", ao escravagismo financeiro comandado pelo cartel global de bancos centrais e privados que planeja o emergente hegemon, esta prioridade está bloqueada. Sinais desse bloqueio podem ser encontrados no registro histórico de como a incipiente política de informática do governo militar foi então derrotada na fronteira entre os fronts psicológico e midiático dessa guerra de amplo espectro, como também a versão mais recente -- em favor do software livre -- do governo Lula, e como a outorga escravagista ao cartel de bancos que criam moedas sem lastro foi inserida à sorrelfa em nossa Constituição Federal. Em consequência, é natural que nossas situação cambial se deteriorasse ao ponto em que está hoje, e que a indústria nativa de ponta em TI, como a Cyclades por exemplo, que aqui fabricava roteadores fora da jurisdição da lei norteamericana CALEA -- aquela que exige os tais grampos em hardware para agências de três letras dos EUA -- tivesse que migrar para lá para sobreviver no ramo.

Esse tempo perdido só poderá ser recuperado através de alguma janela de oportunidade que se apresente em momento de aguda crise geopolítica global. Como a que talvez estejamos prestes a ver passar. O fato de que é possível aproveitar assim tais janelas já está demonstrado na nossa história: pelo último -- e talvez único -- verdadeiro estadista que tivemos. Quando a vanguarda tecnológica conversível em autonomia geopolítica ainda estava na era industrial, quando o equivalente hoje ao controle de fluxos informacionais confiáveis era a capacidade siderúrgica, Getúlio Vargas soube negociar o salto tecnológico de que o Brasil na ocasião tanto carecia: obtendo know-how e maquinário para a usina de Volta Redonda, como condição para o país não se aliar à Alemanha Nazista. Pela ousadia, foi depois acuado pela fúria dos agentes duplos de plantão, que sempre infestaram nosso poder palaciano-colonial; e pagou com a vida. Mas não com a honra, pois afinal, era um estadista.

A próxima janela de oportunidade passará quando o dólar -- enquanto moeda-reserva de valor -- implodir. Em breve, muito provavelmente antes disso mas não tanto, nossa presidenta receberá os chefes de Estado do grupo BRICS. O fascismo ressurgindo, como está, no oposto polo em que surgiu para o confronto global anterior pela sobrevida do capitalismo, me parece um fator crucial. A história está repleta de movimentos pendulares, e esse só terá valor estratégico ignorado por viúvas da guerra fria que nunca abandonaram o seu luto.

O grupo BRICS tem recebido a adesão de mais de 80 países interessados na construção de um sistema monetário alternativo, para defesa mútua contra as consequências catastróficas dessa implosão. A atual guerra de amplo espectro é para destruição "criativa" do capitalismo, onde antigos fantasmas e bichos-papões ideológicos ainda servem de espantalhos e camuflagem. E assim a história está sendo escrita: pelo que me consta, seguindo à risca o script profetizado há mais de dois mil anos em Mateus 24, 2º Tessalonicences 2 e Apocalipse 11. Com um final feliz só para quem o aceite.

Direitos do Autor