Responsabilidade e Escolhas

num mundo de Chaves Públicas

ITI -Casa Civil da Presidência da República

Prof. Pedro Antonio Dourado de Rezende

Departamento de Ciência da Computação

Universidade de Brasilia

11 de Junho de 2003

(atualizado em março de 2008)

Índice

Parte 1: A assinatura do nosso mundo

1.1 As JanelasParte 2: Promessas e Premissas

1.2 O Negócio

1.3 O Rito

2.1 Dos mecanismos de assinaturaParte 3: Limites da confiança

2.2 Da eficácia probatória nos tipos de assinatura

2.3 Das apresentações materiais de documentos

3.1 No rito da verdade documental presumidaParte 4: Como, em quem e em que confiar

3.2 No processo da legislatura sobre o virtual

3.3 Nas promessas do mito pós-moderno da modernidade

4.1 Problemas com a Medida Provisória 2200Parte 5: Autonomia versus dependência tecnológica

4.2 Problemas com potenciais conflitos de interesse

4.3 Problemas com o poder semiológico do software

4.4 Problemas com a infraestrutura tecnológica atual

5.1 A falácia da viabilidade tecno-econômicaParte 6: O Estado como guardião de sociedades do conhecimento

5.2 A falácia da ideologização assimétrica

5.3 A falácia da livre competição

6.1 Escolhas semiológicasParte 7: A batalha digital por corações e mentes

6.2 Escolhas estratégicas

6.3 Escolhas ideológicas

7.1 Contra a governançaConclusão

7.2 Contra a resistência

7.3 Contra a prudência

Introdução

Se o salto da nossa civilização rumo a um futuro incerto, através da eterização de práticas comunicativas e da virtualização das representações de feitos e valores humanos, é por mares nunca dantes navegados, qual o critério que nossa nação adota ao decidir imitar e seguir -- ou não -- outras nações? Em que situações devemos desprezar a necessidade de reflexão sobre os interesses e agendas que movem aqueles que estamos seguindo, e seus prepostos no Brasil?Se com Santos-Dummont fomos pioneiros na aviação, se também o fomos com uma solução renovável -- alternativa ao petróleo -- frente à crise mundial de abastecimento energético em 1975, e com a estratégia de combate à AIDS, e com o enfrentamento de abusos nos direitos assentados em tratados internacionais sobre a propriedade intelectual no campo farmacêutico, e finalmente, na própria informática, com o primeiro sistema eleitoral que desmaterializa completamente os votos de uma nação que se quer democrática, por que não enfrentar, com autonomia, soberania, racionalidade e prudência, os desafios na concepção e implementação de uma infraestrutura de chaves públicas?

Se é louvável que ousemos e aprendamos com erros na informatização do sistema de votação, por que não na de outros sistemas de informação? Aos que conseguem enxergar o panorama com suficiente abertura e profundidade, a "receita de bolo" que nos vem sendo imposta, por medida provisória do governo FHC, como solução simples e óbvia para o desafio em tela, é uma colcha de retalhos de iniciativas alheias que arquiteta uma proposta apenas na sua epiderme tecno-econômica. Não em sua estrutura, como questão de Estado e de cidadania na era digital, embora assim disfarçada.

Pior, em disfarce que solapa e agride a cidadania, armando-lhe uma bomba-relógio de insegurança jurídica enquanto abre caminho para abusos monopolistas do direito de propriedade intelectual da indústria da informática, contra a cidadania e contra o Estado, potencialmente bem mais nefastos que os já vistos nas indústrias farmacêuticas e bioquímicas, com medicamentos e transgênicos. Os maiores beneficiários desta situação são poderes paralelos e obscuros, e o fio que costura este disfarce é a falácia da lógica econômica, qualquer que seja tal coisa, como detentora do monopólio da racionalidade social.

Este artigo trata de desvendar tal disfarce e de apontar marcos importantes

numa rota autônoma e soberana para o processo decisório que

fará evoluir a iniciativa ICP-Br. As responsabilidades de que trata

o título não se resumem àquelas sendo impostas ao

cidadão que deseje -- ou se veja obrigado a -- transacionar através

de bits, pelo regime da MP2200 ou equivalentes. Também trata das

responsabilidades do cidadão de defender-se do risco de totalitarismo

digital, mas principalmente, das responsabilidades do Estado brasileiro,

perante a nação, como seu timoneiro nessa aventura.

Parte 1: A assinatura do nosso mundo

Estamos a fazer história, lançados que fomos na aventura de aculturamento em novas práticas, impostas por novas tecnologias de informação e comunicação (TICs). Vários dos mais importantes processos com os quais desde cedo nos habituamos, e por tradição herdamos, para construção de nossas identidades e para consecução de nossas interações sociais, vêm sendo abruptamente transformados, junto com o mundo.Vistas da perspectiva individual, essas transformações ocorrem pela introdução de novos agentes intermediadores das práticas comunicativas, tidos como necessários para os novos patamares de eficiência, expressividade e ubiqüidade que marcam o nosso tempo. Hardware e software. Mas essas transformações ocorrem numa velocidade que nos impede de avaliar e assimilar, em nível saudável de prudência, seus efeitos no delicado equilíbrio das forças sociais que moldam civilizações.

É como se, das janelas do trem da história, a paisagem se desfocasse na trepidante aceleração provocada pela desmaterialização progressiva dos meios, suportes e valores que fazem do homem um ser gregário. São transformações radicais o bastante para galardoar ao seu conjunto o título de revolução: a digital. Doutra feita, seria ingênuo imaginar revoluções sem vítimas. Nelas, algo precisa ser rompido para que o novo ganhe forma e lugar. Sem rupturas, seria só Evolução.

Se a digital for mesmo revolução, será pois tolice supô-la sem vítimas. Quem crê na natureza radical das suas transformações deve, assim, desconfiar da narrativa que trata o seu título como mera figura de linguagem. Que a trata como uma festa animada pela sucesso certeiro do avanço tecnológico, particularmente das TICs, como aparece na janela do mito pós-moderno da modernidade, tão caro ao establishment.

A inclusão digital, por exemplo, é palavra de ordem emanada da vertigem provocada nesta janela. "Não podemos permitir que a parte desfavorecida da sociedade perca o trem da história, na corrida para o futuro"! Mas como trazer para o mundo dos bits, para a linguagem dos computadores, quem não reúne condições sociais nem mesmo para alcançar o mundo das letras? Computadores na escola para quem mal tem a própria escola, mal a pode ter, ou mal pode dela usufruir? Se é para equalizar chances, tudo bem, mas a que custo e com quais prioridades?

Uma tal inclusão, se forçada por alguma agenda obscura, será indistinguível de uma campanha de adestramento. Doutra feita, é isto o que sinaliza a estridência com que vem sendo ela unanimemente reclamada, com destaque exagerado na grande mídia e no discurso politicamente correto, tendo como pano de fundo o desmonte da educação, da saúde e da segurança públicas no Estado brasileiro. O memorável dramaturgo Neslon Rodrigues proclamou, certa vez, que toda unanimidade é burra. E um incansável e brilhante jurista, imortal acadêmico Raymundo Faoro, já disse [1]:

"Nossos sonhos de modernização se parecem com os de uma tribo africana"Declaração que eu completaria, relembrando Caetano Veloso: africana ou indígena.

1.1 As janelas

Em que sentido um adestramento, tido por inclusão digital, representa sinal de perigo, um "abraço de afogado" para a sociedade que quer "ser salva" do seu passado? E o que teria isso a ver com chaves públicas e suas possíveis infraestruturas? Exploraremos estas questões. Mas para explorá-las com alguma chance de lucidez, precisamos antes controlar o efeito de vertigem provocado pelos habituais enfoques monológicos com que normalmente se aborda o tema de fundo, qual seja, o dos documentos e transações eletrônicas.

Através da janela do mito pós-moderno da modernidade, hábitos nos fazem hora enfocar a árvore da ciência jurídica, para logo outra árvore -- a da ciência computacional -- cruzar correndo o campo de visão, embaçando-lhe o registro, hora ao revés. Fixando-se a vista hora na árvore da vida social, hora na árvore do conhecimento simbólico, perde-se de vista a floresta, a do drama humano na dialética dos valores e fatos. Seria presunçoso dizer que tal vertigem embaça também o discernimento do bem e do mal? Se não, embaçado também ficaria o processo legislativo, cujo produto, segundo Miguel Reale, completa a trilogia dos fundamentos do Direito [2].

Vamos aqui, então, relaxar a vista, para que o foco se equilibre em profundidade e escopo adequados ao momento histórico. Vamos resgatar a visão de ilustres filósofos contemporâneos que pensam a comunicação como o fundamento primeiro da experiência humana. Vamos abordar a comunicação como processo semiológico, e não como processo derivado de tecnologias, qualquer que seja o significado dessa palavrinha mágica. Por que?

Porque, sendo a semiologia o estudo de códigos, em um sentido amplo que inclui a natureza dos canais de interlocução e das competências comunicativas, podemos nela açambarcar os códigos jurídicos, os códigos-fonte e os códigos-objeto dos programas de computador, que, nesta corrida do trem da história, e particularmente na iniciativa de se estabelecer uma infraestrutura de chaves públicas, entrelaçam cada vez mais seus significados e significantes. É a chance de enxergarmos a floresta que se descortina com a revolução digital, através de suas janelas.

Para que esta chance se realize, precisamos neutralizar certos vícios do olhar, hábitos sedimentados em doxas, palavra que Platão empregava para designar os saberes efêmeros e frágeis. No caso, opiniões desarticuladas, preconceitos, falácias, asneiras, coisas do gênero. Temos que enxergar as molduras, antes de dirigirmos nosso olhar simultâneo através de múltiplas janelas, se quisermos ver aquilo que plantou nosso afã de tornar sempre mais etéreo os registros dos feitos e valores humanos. Aquilo que brota dos frutos da corrida pela produtividade, pela eficiência econômica.

Quando fui convidado a debater o tema, num congresso de segurança

em informática no ITA em 2001, com defensores da Medida Provisória

que instituiu a ICP-Brasil -- a MP2200 --, tive quinze minutos para me

manifestar. Pus nos trilhos a parábola budista dos seis cegos e

o elefante [3], no que fui mal compreendido. A platéia queria a

festa encantada, não uns cegos metafóricos (quem já

viu algum bit de verdade?). Pois bem, cá está a festa, mas

só numa das janelas. Naquela cuja moldura é o mito pós-moderno

da modernidade, o mesmo que os gregos transmitiam através da lenda

de Ícaro, nesse trem reformatado pelas promessas das TICs. Dos bits

propriamente, falaremos depois, num segundo artigo.

1.2 O Negócio

O que se perde olhando, embevecido através desta janela, para a dança das árvores do conhecimento e da vida como se uma festa fora, e só uma festa? Ou, como na linguagem fundamentalista do neoliberalismo se diz, apenas uma oportunidade de negócios? A pergunta não chega a fazer sentido para quem está em estado de embevecimento mítico. Mas a primeira premissa desta narrativa já foi colocada: quem se der ao trabalho de prosseguir na leitura deve se dispor a exercitar o reconhecimento das molduras que são nossos dogmas, naturais pontos-cegos de cada um, para ter chance de controlar seus efeitos filtrantes, enquanto observamos o desenrolar da paisagem da História.

Num artigo escrito poucos meses depois do estouro da bolha das empresas ponto com, Luis Fernando Veríssimo compara o momento histórico que estamos vivendo a uma nova Idade Média. Opinião compartilhada com outro ilustre expoente das letras, escritor, filósofo e um dos fundadores da Semiologia, Umberto Eco, quem assim se expressou num ensaio publicado enquanto a internet ainda germinava, em 1972 [5]. O elo entre as duas edições da Idade Média seriam falácias de um suposto monopólio da racionalidade.

Cito aqui Veríssimo, para que sua erudição me ampare ao sustentar não só o que já disse, mas também como e porque me parece, na verdade, estarmos a reeditar esta fase da história já no seu final, no período da Reforma e Contra-reforma. Marcos desta localização encontram-se no debate público de leis como a Medida Provisória 2200, nos termos e contexto colocados por seus criadores, e no de seus congêneres pelo mundo.

11/10/2000 [4]- Nova Idade Média

A esquerda é sonhadora, a direita é realista. Capitalistas não têm ilusões sobre a motivação humana ou sobre o lugar dos sentimentos nos negócios, os ingênuos que se iludam e fiquem para trás. O mercado é materialista, metafísica é para perdedores.A religião do lucro nos devolve à metafísica pela tecnologia não apenas através da alquimia especulativa dos mercados, como esclarece Veríssimo. Também, e de forma mais insidiosa, em novas leis que buscam moldar e reger o mundo dos bits, como na Medida Provisória 2200 e congêneres.Então, como se explica que tantos capitalistas, profissionais ou eventuais, botaram e perderam dinheiro em ações de empresas da Internet...só pelo charme da alta tecnologia, sem qualquer lógica econômica? O raciocínio é que, cedo ou tarde, de alguma forma, a Internet tem que começar a dar dinheiro -- só que ninguém ainda descobriu como.

Até que se descubra, o que movimenta a nova economia é a fé. Investe-se numa crença sem qualquer comprovação material, uma crença que até agora os fatos desmentem. Metafísica pura. Mas toda a nova ordem globalizada é baseada no desdém pela realidade básica e amor ao etéreo, na medida em que não há nada mais básico do que gente e nada mais etéreo do que dinheiro volatizado cruzando fronteiras, ou acumulando-se em paraísos fiscais, que é para onde vão as rendas concentradas, como as almas boas para o céu.

No Brasil temos um exemplo da nova metafísica em ação, já que, pelo modelo econômico escolhido, compromissos contábeis são mais importantes que vidas humanas. Aos poucos o mundo avança para o passado e logo estaremos numa nova Idade Média, quando se dará a restituição. Com a Igreja medieval vendendo perdão e tempo no purgatório aos fiéis, a metafísica e o transcendentalismo cediam à cultura do lucro. Hoje a religião do lucro nos devolve à metafísica pela tecnologia e recupera a cultura medieval pela salvação através do martírio.

Enquanto subjugam novamente o discurso do logos à linguagem dialética do poder, explorando a versão atual do mito da infalibilidade humana -- que a primeira Reforma deslocou do dogma religioso para a Ciência (no caso em tela, a da computação) --, essas novas leis sociais outorgam a inominados monopólios o direito de exploração oculta de leis semiológicas que irão moldar e reger novas representações do Real e do Justo. Arranjos que tornam donos de caixas-pretas sócios do monopólio da força legítima, para a fundação de uma nova e etérea Verdade, com controle societário ilusionista. É só ler, no seu contexto, o parágrafo primeiro do artigo 10 da MP2200, que diz.

"As declarações constantes dos documentos em forma eletrônica produzidos com a utilização de processo de certificação disponibilizado pela ICP-Brasil presumem-se verdadeiros em relação aos signatários..."Não é porque uma norma jurídica decreta, por exemplo, que a força gravitacional na superfície da terra seja igual àquela na lua, a partir da data de sua publicação e revogadas as disposições em contrário, que vamos poder doravante saltar impunemente do décimo andar de edifícios. Outrossim, a semiologia é ciência tão natural quanto a física, no sentido de que tanto ela quanto a física quântica se assentam na mensuração de probabilidades.

Será o Direito beneficiário ou vítima da linguagem

do parágrafo primeiro da artigo 10 da MP2200? A resposta depende

de outra: a que serve o Direito? Quem terá, por exemplo, direito

de conhecer o processo de certificação disponibilizado? E

a quem o tiver, por que meios irá compreender a vinculação

desse processo com o conceito de eficácia probatória? Se

a vida imita a arte, a trilogia cinematográfica da série

Matrix

[6] chega em boa hora para nos esclarecer sobre as possíveis respostas.

1.3- O Rito

Abordaremos algumas dessas possíveis respostas. E também, especularemos sobre formas como a cidadania, o bom senso esclarecido, a esquerda, a força mítica que nos faz crer na soberania dos povos, pelo menos daqueles que sobreviveram embarcados no trem da história, ou na virtude, como instância superior ao Estado -- segundo prescreveu Montesquieu nos albores da Revolução Francesa [7] --, podem, juntos, desmistificar a neo-festa eucarística do fundamentalismo neoliberal que transmuta bits em verdades documentais presumidas.

Desmistificar para que o debate e as decisões coletivas nesta importante encruzilhada civilizatória possam se assentar em bases inteligíveis, compreensíveis aos simples mortais, deserdados, em sua visão de mundo, do dom da fé de que fala Veríssimo, leigos que sejam nas linguagens herméticas da computação, da economia ou do Direito. Para que possam as forças democráticas negociar às claras o camínho que leve ao equilíbrio entre risco e conveniência. Para isso, há que se conhecer, em mais detalhes, os ritos instituídos para se consagrar a zeros e uns a manifestação de vontades. Humanas e supra-humanas, boas e más.

Iniciamos com o tema de fundo e com a pergunta: por que começar pelo documento eletrônico, e qual a sua importância?

Porque a corrida pela produtividade requer a substituição, onde possível, do papel e tinta por sinais eletrônicos, o que nos leva aos diversos planos de análise desta possibilidade. Em cada um desses planos, listados abaixo, há que se considerar os enfoques de viabilidade e de risco, para alcançarmos o significado do rito que transmuta bits em verdades presumidas.

- Plano Técnico

- Plano Econômico

- Plano Jurídico.

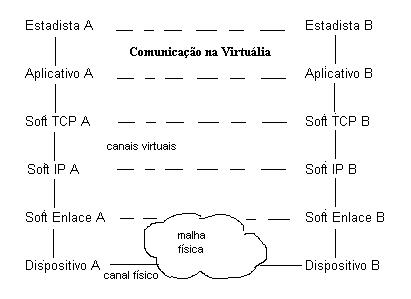

- Plano técnico: O advento das redes de comunicação de hierarquia aberta e topologia escalável, que aqui chamaremos abreviadamente de redes abertas, tais como a Internet e a telefonia móvel, viabilizou, do ponto de vista semiológico, a substituição do documento em papel pelo documento eletrônico, tornando os canais de comunicação digital ubíquos;

- Plano econômico: Nos casos em que os custos para a disseminação das respectivas tecnologias, a saber, as de armazenamento, identificação, proteção, transporte, apresentação, controle e interoperação, são compensados por ganhos de eficiência e de escala, a substituição se torna racional na lógica econômica.

- Plano jurídico: O legislador deve ser acionado para regulamentar novas práticas comunicativas na medida em que se consolidem como socialmente aceitáveis, para adequá-las aos preceitos normativos que regem os costumes, em consonância com aqueles já sedimentados nas diversas jurisprudências, se tais novas práticas não são alcançáveis pela Hermenêutica.

Antes de analisarmos a cacofonia dos discursos sobre os riscos nesta transição, e antes que se descarte, como paranóia linguístico-metafísica (própria de semiólogos) o supracitado alerta contra sinédoques, relembremo-nos de algo que disse Veríssimo, para termos idéia do peso de alguns desses interesses e agendas.

O raciocínio é que, cedo ou tarde, de alguma forma, a Internet tem que começar a dar dinheiro -- só que ninguém [que nela investiu] ainda descobriu como. Até que se descubra, o que movimenta a nova economia é a fé. Investe-se numa crença sem qualquer comprovação material, uma crença que até agora os fatos desmentem. Metafísica pura.Depois de verificarmos quais fatos desmentem quais crenças, no que diz respeito aos objetivos de uma infraestrutura de chaves públicas, poderemos concluir que todos, no debate sobre ICPs, estão nivelados em pelo menos uma coisa. Ninguém está mais próximo da Realidade, e mais distante da Metafísica, do que os outros. A começar pelos que nele se armam da racionalidade econômica, esta figura mítica que tem convivido com seu par, a do seu monopólio explicativo da realidade social.

Parte 2: Promessas e Premissas

Todos sabem que a assinatura digital procura substituir, na esfera digital, a função da assinatura manuscrita nos processos sociais que se amparam em documentos. Mas poucos percebem o que está em jogo. O que está em jogo é todo um processo que faz com que a assinatura manuscrita funcione como mecanismo de eficácia probatória juridicamente aceitável, para a identificação de quem deseja manifestar sua vontade perante terceiros, através de documentos. O que está em jogo é o problema semiológico da apresentação.Este processo não se restringe apenas aos aspectos da organização

de registros públicos contra os quais terceiros podem identificar

a autoria de assinaturas manuscritas. Nem à caneta ou à tinta

com a qual são lavradas as ditas. Sem nenhum desejo de fazer trocadilho,

podemos dizer que a raiz dos mais graves problemas sociais e jurídicos

prontos a germinar da iniciativa pretérita de se fundar a ICP-Brasil,

a exemplo do que também ocorre noutros países, embora em

menor grau, está no fato da legislação proposta para

instituí-la ter se ocupado apenas de como se transporiam, à

esfera digital, os aspectos acima citados, enquanto outros aspectos, tão

ou mais importantes para dito processo, são omitidos ou ignorados.

Quais, e por que?

2.1 Dos mecanismos de assinatura

Vejamos o que pode ser aqui respondido. Assim como a manuscrita, a assinatura digital procura oferecer à ciência jurídica três tipos de eficácia funcional, todas de natureza potencialmente pública:- a da identificação de autoria de documentos nos quais é lavrada,

- a da integridade do conteúdo declarativo de tais documentos, entre o ato de sua lavra e o ato de sua verificação.

- a do valor probatório desta identificação e desta integridade.

Dentre essas práticas diligentes estão as de não se assinar livremente em papel em branco, em documento rasurado, em documento não lido, de não se produzir assinatura excessivamente simples na forma -- para que tenha alguma complexidade de ritmo e pressão --, de não se atribuir credibilidade a documentos contendo rasura, a documentos que apenas simulam serem o objeto do mecanismo original de assinatura, e finalmente, de se poder arrolar testemunhos sobre as condições de lavra e de produção de documentos que fazem prova em juízo.

Da mesma forma, uma fechadura sozinha não protege uma residência. É a correta montagem da fechadura na porta, a correta montagem da porta no portal, a correta localização do portal no desenho da casa, e, finalmente, a correta montagem e disposição de todos os portais neste desenho, que, junto com suas propriedades mecânicas, darão à fechadura algum valor de proteção física. Esta proteção não é propriamente a de controle absoluto contra acesso desautorizado, mas contra acesso desautorizado que não produza vestígios de arrombamento (eficácia probatória). Controle que, por sua vez, exige a adequada vigilância (auditoria) e gerência de chaves para se fazer eficaz.

Sendo a semiologia a ciência que estuda códigos, canais e competências comunicativas, as citadas características funcionais da assinatura manuscrita, elicitadas por práticas diligentes que fazem dela um instrumento jurídico útil, podem ser mais precisamente classificadas como semiológicas, visto que dizem respeito a códigos (identificações), competências (declarações) e canais comunicativos (eficácia probatória). Para não deixar de fora da semiologia a nossa metafórica fechadura, podemos observar que o Código Civil é que dá sentido jurídico aos canais de acesso à propriedade privada.

E para transladar tais características da assinatura manuscrita, do mundo tradicionalmente físico ao mundo dos bits -- visando a feitura de Leis sadias sobre assinaturas digitais e documentos eletrônicos --, e em direção oposta -- visando a boa judicação nelas baseadas --, a semioloiga se apresenta para nos ajudar. Ela nos permite abstrair a essência das práticas diligentes dos seus meios e instrumentos, visando operar esse translado com a menor grau de ruptura possível nos princípios e práticas jurídicas sedimentadas na tradição. Vista a criptografia como ramo da semiologia, tais práticas diligentes nela se tornam os chamados protocolos criptográficos.

As práticas diligentes no mundo tradicionalmente físico, e os protocolos criptográficos no mundo dos bits, têm em comum, portanto, o mesmo desenho semiológico básico. São roteiros comunicativos que se valem, em distintas etapas, de mecanismos de identificação, de ocultação ou de controle, cuja ordenada interação transforma premissas de confiança em eficácia probatória. São os meios e instrumentos para se resolver o problema da apresentação.

A diferença básica entre seus respectivos meios e instrumentos

é a seguinte: o que se faz no mundo tradicionalmente físico

com jogos de luz e sombra, no mundo dos bits se faz com jogos de probabilidades.

Com incontáveis eventos excludentes e equiprováveis equivalendo

à escuridão. E essa diferença básica, por sua

vez, aprofunda o problema da apresentação, pois no mundo

dos bits não é só o autor do documento que precisa

se apresentar, mas também o próprio documento.

2.2 Da eficácia probatória nos tipos de assinatura

Cedo ou tarde, caberá a alguém legislar ou interpretar sobre assinaturas digitais e documentos eletrônicos. Entrar na moda marqueteira e ignorar a ajuda da semiologia, cobrindo tudo com a palavra encantada "tecnologia" para correr atrás do último lançamento, não é atitude sensata. Se a missão de legislar sobre o virtual conjugar-se com o propósito de se minimizar as rupturas jurídicas, cabe ao legislador antes avaliar como é possível transladar jogos de luz-e-sombra em jogos de probabilidades.Cabe avaliar o que se perde e o que se ganha no translado das práticas diligentes aos protocolos criptográficos, dos mecanismos autenticatórios lastreados somente na física aos lastreados em combinatória. Trata-se, entretanto, de um exercício intelectual complexo o bastante para fracassar flagorosamente frente à mais elementar sinédoque. Principalmente às de origem ideológica, por serem as mais dificilmente reconhecidas.

A principal dificuldade neste translado eterizante decorre da própria etereidade. Sabemos que, embora o documento eletrônico necessite de suporte físico para manifestar-se perante a consciência humana (monitor de vídeo, impressora, etc.), sua existência como ente semiológico -- como documento em si, ou seja, como portador de significados humanamente identificáveis -- não carece de suporte físico. Carece apenas de uma camada extra de codificação, entre alguma competência lingüística humana e alguma do computador, que permita sua apresentação através de uma eventual manifestação física. Por exemplo, na tela do monitor de vídeo a partir dos bits de um arquivo digital, ou nestes, a partir de golpes de dedos no teclado e no mouse.

E novamente, embora as camadas de codificação que dão suporte a um documento eletrônico, tanto para suas eventuais manifestações materiais quanto para sua existência virtual (como seqüência de símbolos), sejam intermediadas por software, e este software (entendido como um conjunto de programas de computador planejados para comunicarem-se entre si), por sua vez, necessite de suporte físico (processador, CPU, etc.) para dotar o computador da competência lingüística necessária a esta intermediação, também a existência deste software carece apenas de uma camada de codificação entre alguma competência lingüística humana -- para programar -- e a competência primeva do computador -- para executar funções lógicas, aritméticas e de controle de fluxo de bits.

E esta competência primeva da máquina, por sua vez, é fixada pelas propriedades lógicas dos circuitos eletrônicos com que seu arquiteto a dotou. Assim, embora a apresentação de documentos eletrônicos, isto é, sua manifestação física perante a consciência humana, pressuponha algum suporte físico, sua existência como documento em si pressupõe apenas camadas extras de codificação, onde alfabeto e lógica subjacentes são binários. A distinção que aqui se faz, entre manifestação material e existência virtual (virtual no sentido de imaterial, enquanto seqüência de símbolos binários), embora aparentemente supérflua, apresenta desafios e conseqüências inusitadas para o rito em exame.

Apresenta não só desafios e conseqüências de

natureza semiológica, nas possibilidades de translados de jogos

luz-e-sombra em jogos de probabilidade, como também de natureza

jurídica, relativos à essência do caráter material

das provas documentais admissíveis na tradição do

Direito. Para ilustrar tal afirmação, tomemos dois exemplos

clássicos de complicações que nos interessa compreender.

2.3 Das apresentações materiais de documentos

Como primeiro exemplo de complicação hermenêutica, vamos testar a hipótese que equipara o documento eletrônico ao documento em papel. Isto é, suponhamos que desejemos desprezar a imaterialidade existencial do documento eletrônico, ou, em outras palavras, que tomemos a materialidade fenomênica daa apresentações do documento eletrônico como equivalente à materialidade existencial do documento em papel, à luz do Direito. Tomemos, para facilitar a compreensão deste primeiro exemplo, uma seqüência de zeros e uns -- que todos concordam constituir-se num documento eletrônico -- em estado de repouso.Estando, por exemplo, estes zeros e uns representados por marcas magnéticas que se encontram gravadas em trilhas de um disco rígido (HD), consideremos, por um momento, esta seqüência como sendo a materialidade do nosso documento eletrônico. Poderíamos, também, considerar a mesma seqüência em movimento, enquanto o arquivo é transmitido através de ondas hertizianas, posto que matéria e energia são intercambiáveis (Einstein), e que tais ondas são pura energia. Mas esta opção apenas desviaria nossa atenção das complicações que precisamos compreender.

A questão é: Qual é o conteúdo informativo deste documento para um ser humano que queira conhecê-lo? Tal conteúdo dependerá, certamente, do software a intermediar sua apresentação, ou seja, sua manifestação em suporte físico adequado a tal conhecimento (suporte este que, certamente, não poderá ser nem o próprio HD nem as ondas hertzianas, mas o fósforo no tubo catódico do monitor ou a tinta transferida a uma folha de papel em branco pela impressora). A complicação é que este conteúdo depende do software em sentidos muito mais amplos e diversos do que, a princípio, imagina nossa vã filosofia.

Primeiro, a escolha do software que intermediará nossa percepção do documento não está inequivocamente determinada pela natureza mesma do documento. Isto é, pela seqüência mesma de zeros e uns que o constitui. E não estando, tampouco estará, na prática, seu conteúdo informativo. Embora um ícone apareça ao lado do nome do arquivo que involucra nosso documento, sempre que este for identificado numa interface gráfica típica dos sistemas operacionais hoje usados (por exemplo, a das janelas do windows), e embora este ícone identifique, nesta interface, um tal software intermediador, trata-se apenas uma tentativa para tal escolha.

O ícone do software, assim associado ao nome do arquivo contendo nosso documento, eqüivale, na lógica do sistema operacional, ao título com o qual o "mestre de cerimônias" (ele mesmo, o sistema operacional) anuncia tal documento no "salão" em que se encontra (no diretório do arquivo). O anúncio se baseia no "cartão de visitas" com o qual ali se apresenta o tal documento. Isto é, se baseia no nome do arquivo que o contém. Esta apresentação serve apenas para indicar qual software terá preferência para intermediar a percepção do usuário, no caso do usuário clicar diretamente sobre o nome do arquivo visando ser apresentado ao conteúdo do documento.

Para desenhar tal ícone ao lado do nome do arquivo, ou para, quando solicitado, convocar o software arrolado como preferencial intermediador do conhecimento humano desse documento, o sistema operacional precisa fazer várias coisas. Primeiro, ele lê o "sobrenome" do documento no nome do arquivo, chamado extensão. Trata-se de uma espécie de sufixo no nome do arquivo (dele separado por um ponto, nem sempre exibido na interface gráfica do sistema operacional). A extensão indica o tipo de condificação que teria sido usada para representar o documento no arquivo. A extensão permite, ao sistema operacional, consultar uma tabela onde armazena associações. Desta tabela o sistema extrai, caso encontre, o nome e a localização do arquivo contendo o software que, nessa tabela, associa-se preferencialmente ao tipo de codificação indicada.

E por que tanto detalhe tem a ver com incertezas na forma como um ser humano percebe o conteúdo de um documento eletrônico? Tem a ver pelo fato de que, apesar do esforço dos sistemas operacionais atuais, para que as percepções humanas do conteúdo de um tal documento pareçam imutáveis, ou seja, que tal conteúdo seja sempre apresentado da mesma forma em quaisquer circunstâncias, como normalmente permitem os documentos em papel, tais percepções estão sujeitas a imponderáveis e imprevistos que dependem do contexto onde algum software intermediará esta percepção. São erros, falhas e desvios, intencionais ou não, detectáveis ou não, que tornam incertas e variadas as possíveis percepções humanas deste conteúdo.

Dentre os erros, falhas e desvios não intencionais, os que mais irritam humanos modernosos, quer entre dois computadores, quer entre alterações perpetradas no mesmo computador, estão aquelas decorrentes de mudanças na configuração do software intermediador, ou de versões incompatíveis daquilo que se considera o mesmo software, da associação de uma mesma extensão a softwares distintos, a algum software não instalado ou desconhecido no computador, os decorrentes de modificações automáticas -- sorrateiras ou indesejadas -- do software no arquivo, inclusive induzidos por múltiplas e simultâneas versões do mesmo em memória ou em disco. Quando documento e software estão em extremos opostos de uma conexão na Internet (página web e navegador), então, a quizumba está armada (entre fonts, macros, links e formatos por exemplo, para ficar nas mais ingênuas discrepâncias possíveis) .

Das falhas e desvios intencionais, que incluem engodos e trapaças perpetradas em qualquer das camadas intermediárias de codificação, falaremos adiante. Por hora, deve-se ressaltar que constituem a pedra de toque da necessidade de se distinguir, no plano jurídico, a materialidade fenomênica dos documentos eletrônicos de sua imaterialidade existencial. Para prosseguirmos na nossa tentativa de compreender as complicações inerentes ao rito de transmutação de bits em verdades presumidas, seria útil assinalar, de passagem, o mais simples desses desvios: nomes ou codificações enganosas (engenharia social, hacking, etc.), no arquivo do documento ou do software.

Um cartão de visitas onde dou a mim mesmo o título de

doutror em matemática é diferente de um diploma outorgado

pela escola que me doutorou. Diferença que as pessoas sabem reconhecer,

pois distinguem um cartão de visitas de um diploma. Ao contrário,

um sistema operacional não saberá identificar a intenção

de quem comanda um programa capaz de, por exemplo, modificar nomes de arquivos.

Parte 3: Limites da Confiança

Desta forma, alguém que esteja mal intencionado, competente

na sua intenção trapaceira e com acesso -- mesmo que remoto

-- ao computador de uma potencial vítima, muito provavelmente alguém

em quem a vítima depositou confiança devido unicamente aos

seus conhecimentos de informática (o que ocorre com freqüência

de 4 em 5 nos casos investigados), ou mesmo um erro não intencional

dela mesma ou de algum programador desconhecido, podem fazê-la acreditar

que o conteúdo de um documento eletrônico -- sua manifestação

física percebida -- seja um, enquanto o conteúdo acreditado

sem a intervenção da malícia ou do imprevisto -- uma

outra manifestação física do mesmo documento --

se apresentaria outro.

O segundo exemplo de complicação, também decorrente da imaterialidade existencial do documento eletrônico, e também com efeitos avassaladores para o rito eucarístico da transmutação de bits em verdade presumida, refere-se à falta de singularidade do seu conteúdo. "Original", "portador" e "cópia" são conceitos que se esvaem do significado dicionarizável, quando se trata de documentos eletrônicos. Em relação a estes, "Cópia" e "simulacro" tornam-se sinônimos de "exemplar" ou "instância", mas sem que possam reter o sentido de referência a uma originalidade singular, própria aos documentos assinados de punho com tinta em papel. Como se não bastasse esses fatos a complicar a hermenêutica, há também multiplicadores desta complicação, em ações daqueles cujas mentes, por razões quaisquer, ignoram tais fatos, pior ainda quando investidas em funções ou responsabilidades legislativas.

Gostaria de compreender, por exemplo, o que o senador Arthur Virgílio

quis dizer com "o original" de um "documento eletrônico", na emenda

que apresentou -- de última hora -- ao projeto de reforma da lei

9.800, em votação no Senado em 30 de Abril deste ano. Não

só de afogadilho apresentou-a, como rapidamente convenceu os colegas

a aprová-la, gabando-se depois, perante as câmeras de TV,

pela autoria da idéia, tendo aprendido muito bem o que sejam garantias

de segurança jurídica na revolução digital.

Não com o painel eletrônico instalado na sua casa legislativa,

mas com herméticas canetadas tucanas na MP 2200. A lição

do parágrafo primeiro do artigo 10 desta Lei provisória,

mencionado acima, foi decorada num átimo, enquanto o botão

macetoso no sistema do painel foi rapidamente esquecido.

3.1 No rito da verdade documental presumida

É assim, na presença dessas complicações e seus multiplicadores que ocorrem, em escala crescente, as fraudes e falhas na percepção do conteúdo de documentos eletrônicos pelos humanos, acarretando vultosos e crescentes prejuízos a quem transaciona através deles. Isto representa um risco à imagem das complicadas figuras públicas que desejam oficializar o rito da verdade documental presumida, pois paranóicos e conspiracionistas de plantão tendem a relacionar tal escalada à irrefletida insensatez com tais figuras fixam o olhar pela janela do mito pós-moderno da modernidade. Vejamos o que diz um recente artigo, publicado na revista de economia Forbes e reproduzido no portal Lycos26/05/03 [8] - The exterminator

"...The cost to customers of these computer flaws is necessarily a nebulous figure, but for what it's worth a National Institute of Standards & Technology report puts it at $38 billion a year. Evaluating only the cost of intrusions by hackers, who exploit flaws in computer security, Gartner Group comes up with $5.4 billion a year....Relembrando, as garantias de segurança jurídica que nos oferecem a MP2200 e o Senador Arthur Virgílio são baseadas na presunção de verdade do testemunho de softwares que, até segunda ordem, estarão quase certamente entre os acima descritos. Lembremos, também, que tal presunção não decorre de nenhuma lei probabilística da semiologia, mas de adjetivos insubstantivados numa norma jurídica temporária e de exceção, decretada pelo poder executivo no reinado neoliberal do partido do nobre senador, valendo-se da prerrogativa que lhe confere o artigo 62 da constituição federal. E que o responsável pela estimativa de 38 bilhões em prejuízos aos usuários, pelo mundo no ano passado devido a fraudes e falhas desses softwares, é o órgão governamental americano equivalente ao nosso Imetro.Building clean code is getting more daunting, especially for Microsoft . The Windows operating system has 50 million lines of code (a line averages 60 characters) and grows 20% with every release. It's put together by 7,200 people, comes in 34 languages and has to support 190,000 devices--different models of digital cameras, printers, handhelds and so on" Would it be possible to sell software only after it's absolutely, positively declared free of errors? Maybe, if the vendor could shrug off being a few years late with the product. At any rate that is not the practice in the industry.

[O Linux, com todas as suas ferraentas, não passa de 7 milhões de linhas de código e é desenvolvido e mantido cooperativamente por cerca de 350 mil programadores]

The common procedure is to discover some of the flaws after the release, then tell the customer to make the necessary repairs by installing what are called software patches. Last year Microsoft released 72 patches, some fixing multiple bugs. John Gilligan, chief information officer of the U.S. Air Force, estimates it takes 30 to 60 days to install a patch at every one of the country's 110 bases. Toyota Motor pays extra to have Microsoft help install patches but still has problems. "It is a never-ending cycle, trying to keep up with this stuff," says Kay Magilavy of Toyota's North American division. An entire cottage industry of patch specialists is making a market out of the hassle. ...

Rivals eagerly play off of Microsoft's weakest link. "Security is an absolute selling point for us," says Oracle 's Chief Security Officer Mary Ann Davidson. Oracle's code is run every night against a battery of automated tests. Sun recently started pushing commercial sales of Trusted Solaris, a supersecure version of its operating system, emphasizing its long-standing business with überparanoids such as the National Security Agency and the Department of Defense. Sun ships its code overnight to testing servers in Ireland. IBM relies heavily on testers--up to one per developer--and follows a rigorous system called the Capability Maturity Model, which rates an organization's development process and is required for military contracts.

Microsoft has testers and debuggers, too--they make up 60% of the 4,700 Windows programmers--but doesn't do testing of the sort that government security agencies demand. "It just doesn't scale for the kind of work we do," says Microsoft's director of security assurance, Steven Lipner.

3.2 No processo legislativo

Não haveria aqui um contra-senso, para não dizer irresponsabilidade? Por que tanto e tão crescente prejuízo com falsas impressões do virtual, enquanto uma Lei recém (28 de junho de 2001) e precariamente aprovada fala em verdade presumida nos bits? O problema talvez seja que nem o Senador, nem seus pares que votaram na emenda, e nem aqueles que redigiram e promulgaram a MP2200, alcancem compreender que toda prova documental eletrônica é, na verdade, uma prova testemunhal e não uma prova material, e que tais prejuízos decorrem de imperfeições em tais testemunhos.Existem, normalmente instalados em qualquer computador pessoal de uso geral, milhares de programas interagindo, muitos de origem e função incertas (você saberia dizer como foi instalado cada arquivo tipo DLL no seu windows?), todos programados para exercerem o privilégio de apresentarem uns aos outros seus testemunhos, alguns para intermediarem a percepção humana do conteúdo de documentos eletrônicos. E programas são escritos não por seres angelicais, mas por seres humanos, falhos e fracos na carne que são, como nos mostram essas estatísticas.

O Senador Virgílio, quero crer que devido à pressa, acanhou-se em nos explicar o que seja o original de documento eletrônico. O que é uma pena, pois ficamos na ignorância sobre a posição do legislador em face à tese de que as verdades documentais eletronicamente presumidas não passam de testemunhos apresentados pela lógica inscrita por algum programador nalgum programa de computador, ambos dificilmente identificáveis.

Ficamos também na ignorância sobre sua posição em relação ao fato de que, nos casos em que seja possível identificar programa e programador responsáveis por um testemunho transmutado -- na tela ou na impressora de um computador -- em verdade presumida, pela força misteriosa de uma Lei precariamente aprovada, cuja consitucionalidade ainda não foi testada, mas na qual o senador parece acreditar com incontestável fervor, esse programador, via de regra, antes declarou-se inimputável por tal testemunho, no contrato particular para a "prestação do serviço" que produzirá o mesmo.

Não seria a atividade judicativa melhor servida pela preservação do direito de se argüir testemunhas e seus testemunhos em juízo? Afinal, uma das práticas diligentes aqui mencionadas, consolidada na tradição do Direito, é a de se examinar a qualidade das provas testemunhais apresentadas nos autos, à luz dos princípios do contraditório e da ampla defesa. Porém, vista da janela do mito pós-moderno da modernidade, este estória da prova documental eletrônica ser um novo tipo de prova testemunhal pode parecer coisa de abilolados:

"Temos que confiar nos produtores de software e seus produtos!", bradam os adeptos da teoria dos lucros crescentes pela inovação tecnológica, título da moda para os convertidos ao culto da avareza. Tudo bem, se pudermos escolher em quais confiar. Podemos?

O que nos faria trocar importante e essencial tradição de diligência judicativa pela palavra de vendedores de caixas-pretas, que se destacam por suas trajetórias -- quase sempre impunes -- de falsas representações sobre seus produtos? [19, 23, 24, 27, 33, 36, 39, 40] Seria uma certa afoiteza para se alcançar o futuro? (quem é abilolado pode até pensar em agendas ocultas). Para a eventualidade dos multiplicadores normativos e judicantes dessas complicações decorrerem da falta de conhecimento, vencível com o desejo de desenfeitiçamento, este artigo foi escrito.

Nada, entretanto, pode este artigo para os que querem se fazer de loucos, orgulhosos da inércia de sua própria ignorância, aparente ou verdadeira, enquanto de louco acusam seus críticos, do alto dos seus ninhos de poder. Sabem esses avaliar os riscos futuros que hoje se materializam em prejuízo anual estimado pelo NIST em 38 bilhões? Sabem avaliar os riscos, para a sociedade, decorrentes da absoluta ineficácia da Lei 9613, promulgada no Brasil em 1998 para combater a coqueluche das fraudes eletrônicas atuais, a lavagem de dinheiro? [16]. Se lhes falta elementos, podem começar olhando para as trajetórias das balas de fuzis que andam cruzando as nossas urbes.

Se sabem, preferem se fazer de desentendidos e seguir recitando, qual

marionetes, o mantra regido pelos impunes marqueteiros da indústria

monopolista do software proprietário, no seu sacerdócio do

seu culto à avareza: "já existem sistemas totalmente seguros!".

Ouvimos esta ofensa à inteligência, à competência

e à honestidade dos profissionais da segurança computacional

-- dos que as têm, freqüentemente recitada pelos defensores

de propostas de leis "enxutas" para a modernização do judiciário

brasileiro [17, 18].

3.3 Nas promessas do mito pós-moderno da modernidade

Há que se acautelar, portanto, com promessas de modernização que debocham do bom senso. Principalmente as que debocham até daquela citada comissão, formada pela Justiça e pelo governo federal para estudar a lavagem de dinheiro, já que só existe, até aqui no país, um único caso de condenação definitiva por esse tipo de crime, conforme relata matéria do Jornal Nacional da TV Globo de 11/04/03, transcrita abaixo. Se a polícia e o judiciário não conseguem investigar e julgar crimes de lavagem de dinheiro, como vão se precaver contra a lavagem de documentos eletrônicos que circularão por um Poder Judiciário enxutamente modernizado?11/04/2003 [19] Lavagem de dinheiro: difícil punir.

As organizações criminosas suspeitas de lavagem de dinheiro no Brasil movimentam por ano US$10 bilhões, dinheiro sujo do tráfico de drogas, armas e contrabando. A estimativa é de uma comissão formada por juízes e representantes do governo federal que analisou processos e inquéritos por cinco meses. Eles concluíram que a maior dificuldade é conseguir as provas do crime e sugerem mudanças.Mas até onde acerta esta comissão em suas recomendações? Trocar o papel pelo computador talvez só piore a ineficácia da Justiça no combate ao crime organizado. O crime organizado já empunha, há muito e com destreza, o mouse, e tal recomendação se faz excessivamente enxuta. Se o "acompanhamento por especialistas de informática" recomendado for também, como costuma ser na maioria dos incidentes envolvendo suspeita de ilícitos informáticos no serviço público, conduzido pelos mesmos especialistas que manipulam, licenciam ou criam as próprias caixas-pretas, através das quais esses ilícitos teriam sido cometidos, o tiro da modernização sairá pela culatra. Pois, sustentada a tese semiológica a respeito dos documentos eletrônicos aqui apresentada, esse tipo de auditoria torna-se apenas uma onerosa busca por testemunhos que só provam a si mesmos, uma chicana perfeita.É preciso criar um cadastro nacional de correntistas, que o Banco Central ainda não tem. As companhia de telefônicas devem ser obrigadas a arquivar as informações sobre todas as chamadas por três anos e os bancos, em caso de quebra de sigilo, devem agilizar o repasse das informações trocando o papel pelo computador.

Os acusados de lavagem de dinheiro no Brasil podem pegar até dez anos de cadeia. Difícil é ver os criminosos atrás das grades. Segundo a Justiça federal, desde quando a lei foi criada, houve apenas uma condenação final em Santa Catarina. A conclusão é que investigadores, promotores e juízes não estão preparados para combater os crimes financeiros.

Para o coordenador dos estudos, as investigações devem ser acompanhadas por especialistas em finanças e em informática. Sem isso, as quadrilhas vão continuar cometendo os crimes no Brasil e escondendo fortunas nos paraísos fiscais.

Argumentar que com a informática é sempre assim, que a

informática é pura tecnologia em evolução,

a qual só os proprietários devem por direito conhecer, é

tenebrosa falácia que se profetiza em modo auto-realizante. A informática

é tecnologia mas é antes de tudo semiologia. A informática

nunca foi, antes da internet, meio genérico para instrumentação

judicativa. Judicar não é vender quinquilharias pela internet,

a serem entregues pelo correio; judicar é preservar o ordenamento

social.

Parte 4: Como, em quem em em que confiar

Em conseqüência, se a informática precisa se tornar

um meio genérico para instrumentação de processos

judiciais, ou muda a informática no judiciário ou mudam as

tradições judicativas de diligência e zelo.

Se a opção for para que mude a primeira, a análise dos desafios está entre os objetivos desta artigo. Se a opção for pela segunda, está o alerta sobre as possíveis conseqüências desta escolha. Neste sentido, podemos dizer que as complicações para a translação, à esfera digital, da prática diligente da interrogação de testemunhas começam pela identificação precisa dessas testemunhas. Embora o testemunho seja ubíquo -- estará em qualquer tela ou impressora de computador devidamente habilitado -- a testemunha é obscura -- estará na lógica dalgum software, que, dalguma forma e nalgum momento, criou, modificou ou interpretou sua codificação binária.

Mesmo em situações banais, que relevam apenas o aspecto técnico ou econômico da informática, configura-se sadia esta diligência primeira -- da identificação precisa da testemunha --, devido à promiscuidade dos ambientes onde hoje operam a maioria dos softwares, em computadores pessoais para uso geral pelos simples mortais. Esta diligência segue perquirindo, uma vez identificado o programa-testemunha que ali se associou a um documento eletrônico para testemunhar seu conteúdo, se tal programa estaria contaminado, ou não, por algum código malicioso.

Se o leigo, na lide diária com a informática, incomoda-se

por razões práticas com esta pergunta, por que não

deve a mesma pergunta incomodar o legislador que prescreve o rito da transmutação

de bits em verdades legalmente presumidas?

4.1- Problemas com a Medida Provisória 2200

Justiça seja feita, a prescrição deste rito eucarístico na MP2200 se ocupa, pelo menos, com a assepsia do ambiente computacional responsável pelos aspectos do processo que foram considerados. A saber, os que envolvem as entidades certificadoras. Mas não do ambiente onde atua o usuário final, do ambiente computacional típico ao qual tem acesso um cidadão comum, onde se manifestarão os testemunhos derradeiros no processo. Inclusive, com a informatização do judiciário, aos próprios juízes e jurados enquanto julgam. Quanto a este ambiente fala a MP2200, vaga e adjetivamente, de homologação de software, mas não de critérios objetivos para tal homologação.Doutra feita, é de uma ingenuidade primária, uma generalização descabida e perigosa, a presunção de que o ambiente computacional do usuário pode se tornar, para ele, seguro pelo simples fato da emissão de certificados digitais de chave pública estar cercada de cuidados extraordinários no ambiente da certificadora, onde são produzidos, a partir da chave pública do titular, e digitalmenete assinados esses certificados. O certificado representa apenas uma pequena parcela dos códigos intermediadores que atuam na apresentação de documentos eletrônicos digitalmente assinados, e a certificadora apenas uma pequena parcela das competências para esta apresentação.

Pior ainda é construir esta presunção apenas sobre a mera palavra de vendedores de software, amparada em impunidades emanadas de abusivas cláusulas contratuais, em leis kafkianas e em gordas contas bancárias. Só vendedores de caixas-pretas e seus marionetes -- conscientes ou não dessa condição -- tentariam defender, por razões óbvias, uma tal sandice.

A primeira, embora não a maior, das complicações para que o ambiente computacional onde opera o usuário lhe apresente um nível aceitável de segurança contra falhas e fraudes, está na dificuldade para se identificar testemunhas. Isto é, programas responsáveis por ações eletrônicas específicas que influam na apresentação do conteúdo documental. Quem opera contratos eleterônicos precisa identificar essas testemunhas com grau de certeza proporcional ao risco dessas transações, pois seus "depoimentos" poderão imputar-lhe a manifestação da sua vontade em documentos presumidos verdadeiros pela legislação vigente (MP 2200). Mas as dificuldades em se identificar programas responsáveis pelo conteúdo imputável ainda não são as maiores. Sendo essas de natureza técnica, têm solução mais previsível do que outras complicações de natureza cultural, política ou jurídica.

Programas instalados ou carregados nesses ambientes estão ali em nome do seu produtor, para prestar serviços regulados por "licenças de uso" (sigla em inglês: EULA). Nos ambientes atuais, quase sempre essas licenças são tidas como contratos que impedem terminantemente qualquer tipo de investigação sobre a lógica interna do "produto" licenciado, investigação que sua indústria denomina "engenharia reversa". Esta inimputabilidade agrava a complicação técnica anterior, pois, inexistindo por parte do licenciado exigência para auditabilidade do software contratado, no âmbito da prática comercial do contrato "de adesão" que caracteriza esta indústria [8], a arquitetura das interligações entre tais programas dificulta a possibilidade de rastreamento. Mesmo sub judice, trilhas de auditoria para a elucidação de incidentes se tornam impraticáveis, quando esses incidentes ocorrem em plataformas informáticas ditas "padrões de mercado".

Este fato foi redescoberto pela citada comissão, formada pela

Justiça e governo federal para estudar os crimes de lavagem de dinheiro.

[19] No entanto, nesse estudo ela não alcançou identificar

o obstáculo maior à eficácia da lei promulgada para

combater tais crimes. De acordo com tais contratos de adesão, ou

mesmo alguns contratos negociados para o desenvolvimento sob encomenda

de sistemas informáticos, a primazia do direito de propriedade intelectual

do software, do "segredo do negócio" do seu produtor, reina absoluta

sobre qualquer possível conseqüência jurídica

dos seus testemunhos, imputáveis que sejam a terceiros, contaminados

ou não que estejam por inépcia ou má fé, quer

do autor do software ou alheia, quer no próprio software ou em interação

defeituosa ou maliciosa doutros com este. Se não no vigor do contrato,

então na arquitetura do software. E peritos de informática,

tampouco, seriam seres angelicais.

4.2- Problemas com potenciais conflitos de interesse

Não é por acaso que apenas uma condenação por crime de lavagem de dinheiro tenha ocorrido até aqui no Brasil, e que pelo menos 4 em cada 5 juízes que poderiam julgá-los jamais viram um processo desse tipo [16]. Por pura coincidência (que os abilolados de plantão observam), a lavagem de dinheiro é justamente a atividade que oferece as maiores margens potenciais de lucro às instituições financeiras. E a federação dos bancos no Brasil é a única instituição que defende, publicamente, a atual prescrição do rito eucarístico da verdade documental presumida, insculpida no parágrafo 1 do artigo 10 da MP2200.Não só a federação dos bancos defende a prescrição desse rito para a cidadania brasileira, como também a forma em que foi prescrito (por medida provisória). E como se não bastasse, quem deveria fiscalizar os bancos, em nome do Estado que recomenda sejam "acompanhadas por especialistas em finanças e em informática" as investigações de crimes de lavagem de dinheiro, defende a circularidade das investigações. Tendo investigado, por vários anos, as contas do Banco Nacional até o seu lance final, o de desova da fatura estelionatária sobre o contribuinte, e sem nenhuma irregularidade ali encontrar, a multinacional de auditoria KPMG, tendo até aqui se livrado de qualquer co-responsabilidade pelo golpe, foi premiada com a escolha para ser a auditora "externa" do Banco Central, que deveria ter fiscalizado a ambas, durante os anos de gestação do golpe.

A indústria financeira, não antevendo trégua no crescimento do custo -- financeiro e social -- dos seus serviços por conta das fraudes eletrônicas, tendo sido pioneira na informatização e exaurindo o filão da produtividade com a Internet, apropriada do mundo da liberdade semiológica para a exploração desse filão, deseja agora passar a responsabilidade por esses custos ao Estado e ao cidadão. Afinal, seu ativo principal é confiança coletiva, construída como imagem pública nos códigos sociais de responsabilização. Para cooptar a sociedade, conta com a lógica da corrida pela produtividade, pela eficiência econômica, como aliada. Para isso, alimenta a versão pós-moderna do mito da modernidade enquanto faz lobby, apóia e defende, no Brasil, leis como a MP2200, e no mundo, leis como a e-sign nos EUA e as derivadas do modelo UNCITRAL na ONU [44] (até agora, só a Colômbia seguiu esse modelo).

A lógica do fundamentalismo neoliberal é simples. Aos que crêem no mito pós-moderno da modernidade como rito de passagem ao futuro preconizado por este fundamentalismo, sagrado é o direito capitalista a garantias de retorno pelo capital investido -- o do grande investidor, é claro. E aos que não crêem, pregado seja o rótulo de anacrônicos ingênuos, por não reconhecerem as "leis naturais" da economia. Tal direito, por sua vez, blinda a indústria monopolista do software proprietário contra qualquer avaliação moral ou ética das conseqüências das "inovações" que promove.

O que faz da indústria monopolista de software proprietário uma potencial aliada das instituições que querem controlar riscos, no aventura virtualizante do seu negócio, livrando-se deles. Como quer, por razões principalmente estratégicas, a indústria financeira. Esta lógica, construída sobre o mito neoliberal da infalibilidade econômica -- o da natureza auto-regulatória de todo e qualquer mercado --, torna-se aqui cristalina.

Se eu detenho um monopólio de serviços informatizados com demanda garantida por um Estado privatizante, devo convencer meus clientes e reguladores das vantagens da transmutação de bits em verdade documental presumida. Convencidos, posso induzi-los a se servirem da infraestrutura de chaves públicas que opera essa transmutação, passando, assim, para eles os riscos eletrônicos inerentes ao meu negócio.

Quando a confusão se armar, lanço a responsabilidade sobre os hackers, que teimam em querer fazer seus próprios softwares. E acendo as fogueiras da inquisição pós-moderna, conduzida pelos tribunais da propriedade intelectual e pelos cartórios de patentes, agora abertos para registrar, por uma taxa média da indulgência fixada em meros US$ 60.000, patentes de qualquer artefato, idéia ou processo descrito em legalês suficientemente obscuro (a roda, por exemplo [38]). Afinal, não é tudo invenção? Esta lógica, de abuso do poder das palavras, é tão cristalina que foi antevista por Orwell no ano mesmo em que o primeiro computador digital começava a esquentar suas válvulas (em 1948).

Para convencer seus clientes, os crentes desse culto alquímico à avareza virtualizada precisam, antes, explicar aos infiéis como é que monopólios econômicos que produzem seus próprios meios de perpetuação -- como o dos softwares proprietários -- corrigem-se a si mesmos. O da força legítima num Estado democrático, por exemplo, deveria corrigir-se por eleições periódicas, para o que precisaria promover eleições transparentes e limpas.

Entretanto, antes de prover a homilia aos infiéis, o alto clero desse culto, através de intenso lobby por leis sobre o virtual que eles mesmos redigem, tendo antes financiado campanhas políticas estratégicas e controles midiáticos, já decreta o mundo transformado por mais uma etapa da revolução digital. Tem que ser assim mesmo, não importa se os mercados se corrigem sozinhos ou não. Tem que ser assim, com os testemunhos virtuais das suas caixas-pretas substituindo progressivamente formas "arcaicas" de manifestação da vontade humana, em nome dela.

É a conseqüência lógica da evolução dos seus negócios, impulsionados por uma máquina marqueteira que quer nos vender a fantasia de uma revolução sem vítimas, servida no santo graal da eficiência econômica. Trata-se, dizem, de "padrões de mercado" que a própria revolução digital determina. Por pura coincidência (que abilolados de plantão observam), estando seu credo a esvair-se de apelo mágico, a vítima oculta da vez passa a ser, justamente, a transparência dos processos eleitorais [9, 10, 20].

Haveria aí uma boa razão para todo o barulho contra aquele discurso do presidente Lula, pedindo a abertura da caixa-preta do Judiciário? [10]. A transparência, para os que se inquietaram, não pode ser pretexto para a morosidade nem sua falta para a desconfiança. Eles saúdam a festa pós-moderna da modernidade, com sua vertiginosa velocidade e baça ubiqüidade, enquanto investigações circulares "acompanhadas por especialistas em informática" seguem debochando da choldra, como em processos de impugnação eleitoral com a urna eletrônica [41], e em campanhas publicitárias de demonização dos dependentes químicos. Por oportuno, reproduzo abaixo trecho de uma reportagem de Wálter Maierovitch, recém publicada na revista CartaCapital de 11 de junho de 2003.

11/06/03 [42] - Bodes expiatórios

O que há por trás da campanha que tenta eleger os usuários como culpados pela escalada da violência e do crime...A tarefa de demonizar o consumidor está a cargo das agências de inteligência (CIA) e de drogas (DEA, que usam como caixa de ressonância os adeptos brasileiros da estratégia gringa de Tolerância Zero às substâncias proibidas....

Enquanto o foco da cula se concentra no consumidor de drogas, bilhões de dólares sujos são reinvestidos no sistema bancário e financeiro internacionais, sempre fora de foco. Segundo estimativas do National Inteligence Council, um moviemento anual de US$100 bilhões a US$300 bilhões deriva da reciclagem do dinheiro das drogas proibidas. Para a Organização das Nações Unidas (ONU), o montante varia entre 3% a 5% do P.I.B. planetário e, no ano de 2002, a labagem de dinheiro das drogas alcançou a casa dos US$400 bilhões. Na avaliação do Banco Mundial, as cifras são pouco superiores a US$100 bilhões.

Pelos mencionados sistemas passam, também, US$290 bilhões do tráfego ilegal de armas e perto de US$12 bilhões referentes aos deslocamentos proibidos de lixo tóxico radioativo. Como se nota, relações promíscuas de interesses financeiros enlaçam os Senhores do Crime aos Senhores dos Negócios Lícitos.

4.3- Problemas com o poder semiológico do software

Doutra feita, a intangibilidade dos seus testemunhos, aliada à sua natureza semiológica, fazem do software algo cuja produção tende naturalmente à monopolização. Uma tendência tão natural como a universalização nos idiomas ou a padronização nas engenharias. E finalmente o racionalismo econômico, a escala replicante do virtual e a estratégia da obsolescência programada, programada se não pelo fluxo de caixa dos produtores do software proprietário, então pela evolução seletiva do aculturamento e das aplicações do software livre, fazem desta monopolização a mais pura expressão de um novo poder.Um poder semelhante ao das linguagens para a inteligência humana, mas em escala superior, capaz de expandi-la, cumulativa e coletivamente, para além das mentes individuais. Um poder cujo alcance o legislador e o jurista não podem se dar à irresponsabilidade de desconhecer, sob pena de deixarem nossa civilização deslizar, irrefletidamente, em direção a algum totalitarismo orwelliano que se auto-organizará nas forças oriundas dos dogmas fundamentalistas neoliberais, alimentados pelo culto à avareza e manejados pela mão invisível do fantasma de Adam Smith.

Um poder conversível tanto em propriedade intelectual como em bem comum, mas que, se for preferencialmente conversível -- ao contrário das linguagens humanas -- em propriedade intelectual, tornará inimputável e impune o ramo proprietário da sua indústria, blindando-a contra responsabilização pelo descaso com que a lógica do seu negócio relega os direitos dos usuários dos seus "produtos", como claramente expressam as EULAs desses produtos (não seriam agora serviços?) e as novas leis que lhes dão suporte, leis que vem aprovadas e interpretadas em surto ensandecido pelo mundo afora [39, 40], premiando-a pela asfixia da liberdade de conhecimento que terá de promover, para perpetuar-se.

Das impunidades que já goza este ramo da indústria, destaca-se aquele pelo descaso com direitos à privacidade e à diligência contra auto-lesão e auto-incriminação dos usuários, inegavelmente refletido e fartamente documentado na escalada de danos em fraudes e incidentes ao longo da revolução digital [8, 11, 12]. Descaso blindado de tal forma a permitir o contra-ataque, que imputa responsabilidades por esta escalada justamente àqueles que querem preservar a liberdade de conhecimento e expressão humanas, ao se expandirem esses valores através da instrumentação pelo software [14]. Decreta-se a temporada de caça às liberdades intelectuais, sob o pretexto do combate à pirataria e ao ciberterrorismo.

Para quem estiver confuso ou em dúvida, quem não consegue passar esse relato por seus filtros ideológicos, quem não entendeu ainda do que se trata, essa tal de revolução digital, resta ainda um caminho. Reiniciar pela leitura de uma EULA do Windows XP e dos tratados TRIPS, negociados no âmbito da OMC, contrastando-as a fatos sobre segurança na informática que se tornam cada vez mais inquietantes. Selecionamos alguns relatos desses fatos, dentre os que ganharam espaço recente em importantes veículos de comunicação, para seguirmos nesta análise.

29/05/2003- [21] Atualização Interrompida

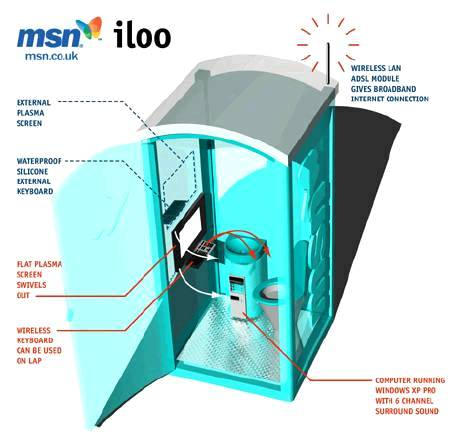

A Microsoft tirou do ar uma atualização de segurança para o Windows XP depois de descobrir que o pacote [arquivo para remendo de programas, também chamado de "patch"] desativou conexões de Internet de parte dos 600 mil usuários que fizeram o download. O patch, disponibilizado no último dia 21, tinha como objetivo justamente aumentar a segurança [qual segurança?] da navegação na rede. A Microsoft garantiu que, apesar dos transtornos, o pacote não colocou os computadores em risco [além do que já coloca o XP] .14/05/2003- [22] Microsoft toilet project wasn't hoax

Microsoft and its public relations firm are now saying that what they themselves thought was a hoax [em protuguês, trote] (the development of the iLoo, a portable toilet complete with wireless keyboard and Internet access) actually was a real project of the company's MSN group in the UK. The original press release indicated that the iLoo would offer its users "a unique experience." An MSN product manager now says: " "We jumped the gun basically yesterday in confirming that it was a hoax and in fact it was not," said Lisa Gurry, MSN group product manager. "Definitely we're going to be taking a good look at our communication processes internally. It's definitely not how we like to do PR at Microsoft." In any event, whether really a hoax or really real, the project is now dead -- flushed, as it were.Analisemos esses dois episódios, separados pelo intervalo de apenas duas semanas. Um, de natureza técnica, põe seus clientes numa situação onde apenas a palavra da empresa lhes resta, para crerem que a vulnerabilidade no software destinado a corrigir vulnerabilidades de prévios softwares não estaria aumentando a vulnerabildade do cliente. A empresa fornecedora nos dá sua palavra de que o cliente que nela confia para se proteger, contra o que "pode dar errado" com os softwares fornecidos, não está pior do que os clientes que não confiam.

Outro, de natureza semiológica, põe os respeitáveis públicos -- o de clientes e o de não-clientes -- numa situação onde a última palavra da empresa sobre o assunto lhes basta, para crerem que a credibilidade nas palavras antes destinadas a corrigir a credibilidade em prévias palavras acaba por, digamos assim, evacuar a credibilidade da empresa. Estaria, ou está, ou estará, ou não, ela interessada em expandir seus negócios ao mercado escatológico, se é que nele já não atua? Ou trata-se apenas de um lapso freudiano do seu grupo que pesquisa "inovações"? Na dúvida, incluímos aqui uma imagem sobre as reformatadas credibilidades, na esperança de que uma imagem valha mais do que mil palavras.

A empresa acaba de colocar para si um problema, formado pela convolução da vulnerabilidade de seus softwares com a credibilidade de suas palavras na teia do seu modelo de negócio, que talvez não possa ser facilmente resolvido por um saldo bancário de 40 bilhões de dólares.

8/01/2003- [11] Programas da Microsoft ganham remendos

No final de 2002, a Microsoft admitiu a existência de novas falhas de segurança em seus programas, que supostamente são consertadas por arquivos de correção já disponíveis na internet. O primeiro deles, MS02-068, é recomendado para usuários do navegador Internet Explorer [software mais utilizado hoje em dia na manipulação de chaves públicas]: segundo a empresa, a atualização é "crítica", pois corrige um defeito que permite plantar arquivos no computador e executá-los quando o usuário abrir um e-mail ou acessar um site que traga determinados comandos, o que pode causar destruição de dados.Atente-se para a gravidade daquilo que aqui se narra. Uma vez popularizado o uso de assinatura digital, falhas praticamente perenes (veja a próxima notícia) nos softwares hoje mais utilizados no manuseio dos certificados digitais, como os disponibilizados pela ICP-Brasil, poderão causar, ao usuário de um computador, a lavra involuntária da sua assinatura digital em documentos que expressam a sua vontade (e que poderão ser apresentados por terceiros em juízo), sem que este usuário tenha tido qualquer conhecimento prévio de tais documentos.Alguns dias depois, a Microsoft lançou o boletim de segurança MS02-069, este divulgando um arquivo que promete consertar oito falhas de segurança no programa VM [programa embutido no Internet Explorer para executar comandos escritos na linguagem Java]. Segundo a empresa, esta atualização é também "crítica" [busca fechar brechas que permitem a estranhos na rede tomar o controle do computador]. O Microsft VM, por sinal, está no centro de uma disputa judicial que opõe a empresa à criadora da linguagem Java (Sun Microsystems) [segundo a qual o VM traz deformações propositais cujo objetivo é complicar a execução da linguagem Java no sistema operacional Windows].

Na última semana de dezembro, a Sun conseguiu uma liminar [depois derrubada] que obriga a Microsoft a incluir a versão oficial do interpretador Java no Windows. A falha descrita em MS02-069 diz respeito principalmente a computadores corporativos. Presentes nas versões NT 4, 2000 e XP do Windows, ela permite aos usuários de uma empresa a possibilidade de burlar controles e restrições configuradas para o seu acesso, isto é, a "elevação de privilégios" [como o de instalar programas, alterar documentos eletrônicos, etc].

Mais brando, [????] o problema impressiona pela persistência: desde 1998, o Windows NT (que deu origem ao 2000 e ao XP) [na estratégia de obsolescência programada pela empresa], já apresentou 15 defeitos que redundam em "elevação de privilégios".

Alguns dias depois, a empresa voltou a admitir um defeito "crítico": segundo a Microsoft, o Windows XP tem uma falha que permite causar a destruição de dados no micro quando o usuário observa um arquivo musical gravado no HD. etc...

Ou mesmo sem que o usuário tenha suspeitado desta possibilidade,

se crédulo for no bombardeio da propaganda de vendedores de caixas-pretas

[17,18], em detrimento dos alertas de pesquisadores [12,13,34,35], enquanto

caberá a ele, usuário, prevalecendo a interpretação

que querem dar os defensores da MP2200 ao seu artigo 10, a responsabilidade

por provar na justiça que se trata de fraude eletrônica.

4.4- Problemas com a infraestrutura tecnológica atual

Uma análise mais detalhada das possibilidades da forja da assinatura digital em plataformas que são "padrões de mercado" atuais, cujo risco é exponencialmente multiplicado por três infelizes escolhas decretadas na MP2200 para o modelo da ICP-Br, pode ser encontrada, por exemplo, nos anais do recente congresso científico internacional sobre Infraestruturas de chaves públicas patrocinada pelo NIST (equivalente norteamericano do nosso Imetro), realizado em abril passado.Destaque-se desses anais um artigo apresentado por um grupo de pesquisadores do Darmouth College, sobre assinaturas involuntárias [13]. Quanto aos efeitos multiplicativos das três infelizes escolhas da MP2200 no contexto aqui analisado, serão abordadas no segundo artigo desta série, "Privacidade e Riscos num mundo de chaves públicas". Até lá, seguimos analisando os problemas de confiança colocados por tal contexto.

21/08/2002 [12]- Estudo mostra fragilidade da rede

A Symantec, empresa de softwares de segurança, divulgou na semana passada pesquisa sobre segurança da rede no Brasil. O resultado aponta que 67% das empresas do país já sofreram ataque em suas redes,. Desse total, 38% já foram vítimas de hackers. O número divulgado mostra o tamanho da fragilidade da rede mundial. O software de navegação Internet Explorer já teve vários problemas de segurança. Uma suposta falha recém-divulgada, por exemplo, permitira que hackers interceptem informações confidenciais durante transações eletrônicas [como as do comércio eletrônico]. De acordo com o perquisador Mike Benham, que divulgou a falha, ela existe há cinco anos. E, por meio da brecha, hackers também poderiam, a partir de certificados digitais legítimos, criar certificados falsos.Esta notícia é bom preâmbulo para a análise semiológica das escolhas em foco, pois sua linguagem expressa um viés manipulador da grande mídia ao veicular notícias do gênero. Quando a matéria acima trata do software proprietário que mais utiliza certificados digitais no mundo -- o Internet Explorer --, o agente causador do dano são os hackers, não o software. Outrossim, a conexão entre possibilidade de dano e vulnerabilidade no software só será admitida depois que a empresa proprietária do software vier a público confirmar a conexão. Pela lógica econômica, isto não aconteceria se a vulnerabilidade existir e for insolúvel, principalmente se empresa já for monopolista. Quando se trata de software proprietário, nenhuma relação entre a espera por confirmação -- como esta de mais de cinco anos --, e o modelo de negócio para seu licenciamento, é ventilada.A Microsoft está analisando o caso [analisa há cinco anos, desde que foi avisada da falha]. Se for confirmado, será uma das falhas mais graves já descobertas no navegador...

[todo semestre, algum aluno da disciplina "Segurança de Dados" na UnB tem confirmado]

O software Pretty Good Privacy, um dos mais usados para a criptografia de e-mails, também apresentou falha na sua configuração original...para baixar a versão atualizada do software [que corrige esta falha], entre em www.pgpi.org....

Outra vítima da semana foi o popular servidor Apache [o servidor web mais utilizado na internet]. Foi identificado uma grave falha que pode vir a causar danos ao computador servidor e causar dados confidenciais. A versão 2.0.40 corrige a falha e está disponível em www.apache.org.

Doutra feita, quando se trata de software livre, como o PGP e o Apache

na matéria acima, a notícia de vulnerabilidade é auto-confirmada

e o agente causador do dano é o próprio software, não

os hackers. Inclusive de possíveis "danos ao computador". Quando

se trata de software livre, nenhuma relação entre a agilidade

com que as falhas divulgadas são analisadas e corrigidas pela comunidade

que colabora na sua evolução, e o modelo de negócio

para seu licenciamento, tampouco é ventilada. Na matéria

acima, esta agilidade está caracterizada nas datas em que foram

anunciadas as vulnerabilidades e as referências aos remendos para

os citados softwares, em contraste com a situação do também

citado navegador proprietário.

Parte 5: Autonomia versus Dependência tecnológica

Por essas e outras, somos levados a ouvir chorominguelas dos felizes

escravos do software proprietário, quando ouvem falar de software

livre. Essas queixas entram e saem de moda, estando em alta agora a seguinte

pergunta retórica: "mas se eu optar por software livre, a quem irei

recorrer quando algo der errado? ". A resposta -- óbvia -- não

lhes ocorre: a quem escolherem.

Despreparados para suportar a liberdade de escolha sobre quem merece