a) RSAES-OAEP (Rogaway's “Optimal Asymmetric Encryption Padding.”)

RSAES-OAEP-ENCRYPT ((n, e), M, L)

- Opções: Hash função

de hash (hLen denota o comprimento em octetos da saída da função

de hash)

- MGF função geradora de máscaras.

- M messagem a ser encriptada, uma cadeia

de octetos de comprimento mLen < k – 2·hLen

– 2

L rótulo opcional associado à messagem; cujo valor default, se L não é fornecido, é a cadeia vazia

Erros: “message too long”; “label too long”

Premissa: chave pública RSA (n, e) é válida, e seu transporte identifica o destinatário

Algoritmo:

1. Length checking:

b. If mLen > k – 2·hLen – 2, output “message too long” and stop.

b. Generate an octet string PS consisting of k – mLen – 2·hLen – 2 zero octets. The length of PS may be zero. c. Concatenate lHash, PS, a single octet with hexadecimal value 0x01, and the message M to form a data block DB of length k – hLen – 1 octets as DB = lHash || PS || 0x01 || M . d. Generate a random octet string seed of length hLen. e. Let dbMask = MGF(seed, k – hLen – 1) f. Let maskedDB = DB XOR dbMask. g. Let seedMask = MGF(maskedDB, hLen). h. Let maskedSeed = seed XOR seedMask. i. Concatenate a single octet with hexadecimal value 0x00, maskedSeed, and maskedDB to form an encoded message EM of length k octets as EM = 0x00 || maskedSeed || maskedDB.

b. Apply the RSAEP encryption primitive (Section 5.1.1) to the RSA public key (n, e) and the message representative m to produce an integer ciphertext representative c: c = RSAEP ((n, e), m) . c. Convert the ciphertext representative c to a ciphertext C of length k octets (2.1.3, ref [4] Section 4.1); C = I2OSP(c, k) . |

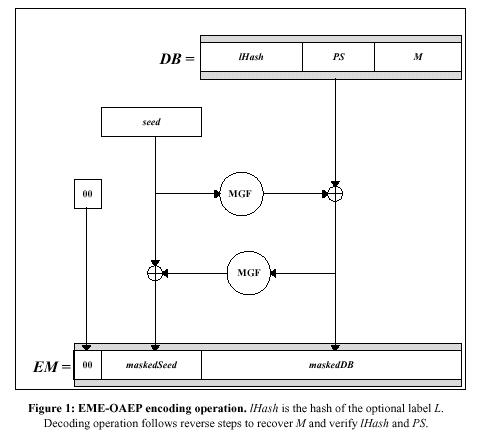

- Diagrama do acolchoamento (padding) OAEP:

RSAES-OAEP-DECRYPT (K, C, L)

- Opções: Hash função

de hash (hLen denota o comprimento em octetos da saída da função

de hash)

- MGF função geradora de máscaras.

- C cadeia de octetos do criptograma a ser

dencriptado, de comprimento k > 2·hLen

+ 2;

L rótulo opcional associado à messagem; cujo valor default, se L não é fornecido, é a cadeia vazia.

Erros: “decryption error”.

Premissa: chave privada RSA K é válida, e identifica o destinatário-receptor.

Algoritmo:

1. Length checking:

b. If the length of the ciphertext C is not k octets, output “decryption error” and stop. c. If k < 2hLen + 2, output “decryption error” and stop.

b. Apply the RSADP decryption primitive (2.1.4, ref [4] Section 5.1.2) to the RSA private key K and the ciphertext representative c to produce an integer message representative m: m = RSADP(K, c) If RSADP outputs “ciphertext representative out of range” (meaning that c > n), output “decryption error” and stop. c. Convert the message representative m to an encoded message EM of length k octets (2.1.3, ref [4] Section 4.2): EM = I2OSP(m, k) .

b. Separate the encoded message EM into a single octet Y, an octet string maskedSeed of length hLen, and an octet string maskedDB of length k - hLen - 1 as EM = Y || maskedSeed || maskedDB. c. Let seedMask = MGF(maskedDB, hLen). d. Let seed = maskedSeed XOR seedMask. e. Let dbMask = MGF(seed, k – hLen – 1). f. Let DB = maskedDB XOR dbMask. g. Separate DB into an octet string lHash’ of length hLen, a (possibly empty) padding string PS consisting of octets with hexadecimal value 0x00, and a message M as DB = lHash’ || PS || 0x01 || M . If there is no octet with hexadecimal value 0x01 to separate PS from M, if lHash does not equal lHash’, or if Y is nonzero, output “decryption error” and stop. (See the note below.) |

Nota: ref [4] pag 21 explica porque as mensagens de erro dos diferentes passos do esquema acima devem ser indistinguiveis.

- A implementação do padrão de encriptação

(RSAES) na versão PKCSv1.5 requer algumas medidas cautelares, em

função do avanço das técnicas de ataque ao

RSA conhecidas da literatura de criptoanálise dos protocolos SSL

e TLS (que empregam o padrão PKCSv1.5). Essas medidas são

citadas em ref [4] pag 22.

RSAES-PKCSIv1_5-ENCRYPT ((n, e), M)

- Entrada:(n, e) chave pública

RSA do destinatário (k denota o comprimento em octeto do módulo

n)

- M messagem a ser encriptada, uma cadeia

de octetos de comprimento mLen < k – 11

Erros: “message too long”;

Premissa: chave pública RSA (n, e) é válida, e seu transporte identifica o destinatário

Algoritmo:

| 1. Length checking: If mLen > k – 11, output

“message too long” and stop.

2. EME-PKCS1-v1_5 encoding:

b. Concatenate PS, the message M, and other padding to form an encoded message EM of length k octets as EM = 0x00 || 0x02 || PS || 0x00 || M .

b. Apply the RSAEP encryption primitive (Section 5.1.1) to the RSA public key (n, e) and the message representative m to produce an integer ciphertext representative c: c = RSAEP((n, e), m) . c. Convert the ciphertext representative c to a ciphertext C of length k octets: C = I2OSP(c, k) . |

.

- Entrada: K chave privada RSA do destinatário-receptor

- C cadeia de octetos do criptograma a ser

dencriptado, de comprimento k = comprimento em octeto do módulo

n

Erros: “decryption error”

Premissa: chave privada RSA K é válida, e identifica o destinatário-receptor

Algoritmo:

| 1. Length checking: If the length of C is not

k octets (or if k < 11), output “decryption error” and stop.

2. RSA decryption:

b. Apply the RSADP decryption primitive (2.1.4 ref. [4] Section 5.1.2) to the RSA private key (n, d) and the ciphertext representative c to produce an integer message representative m: m = RSADP((n, d), c) . If RSADP outputs “ciphertext representative out of range” (meaning that c > n), output “decryption error” and stop. c. Convert the message representative m to an encoded message EM of length k octets: EM = I2OSP(m, k) . If the first octet of EM does not have hexadecimal value 0x00, if the second octet of EM does not have hexadecimal value 0x02, if there is no octet with hexadecimal value 0x00 to separate PS from M, or if the length of PS is less than 8 octets, output “decryption error” and stop. (See the note below.) 4. Output M. |

Nota: ref [4] pag 21 explica porque as mensagens

de erro dos diferentes passos do esquema acima devem ser indistinguiveis.

- Esquemas de assintura digital constituem-se de um par

de protocolos complementares. Um para lavra e outro para verificação

de assinaturas digitais. Um protocolo para verificação de

assinaturas, por sua vez, usa operação criptográfica

para um dentre dois possíveis objetivos imediatos. Ou para recuperarção

da mensagem autenticada (scheme by message recovery), ou para validação

do autenticador apensado à representação de uma mensagem

autenticada ( scheme with signature appendix). O padrão PKCS#1

versão 2.1 estabelece dois esquemas de assinatura digital, PSS e

PKCSIv1_5, ambos usando o método do autenticador apensado.

Um dos motivos para a escolha desse método, baseado

no padrão IEEE 1363-2000, é a possibilidade dos esquemas

de assinatura digital nele modelados se integrarem a protocolos mais complexos

que procuram suprir as premissas do conceito de assinatura digital de forma

escalável em redes abertas, como em PKIs baseadas no padrão

X.509. Este método, porém, apresenta características

de segurança (vistas no curso C.1) que indicam a sua atomização

(single pass). Em situações onde o cálculo

do hash da mensagem precisa ser separado do processo critpográfico

sobre os autenticadores apensáveis, deve-se buscar outro padrão

para o esquema de assinatura, como o atual PKCS#7.

- A implementação do padrão de esquema de assinatura

(RSASSA) na versão PSS combina as primitivas RSASP1 e RSAVP1 com

o método de codificação EMSA-PSS, que é compatível

com o esquema definido pelo padrão IFSSA em IEEE 1363-2000, atualizada

na proposta de draft IEEE P1363, onde o método de codificação

PSS é descrito pelo padrão EMSA4. EMSA4 é um pouco

mais genérico que o PSS, por descrever a codificação

de mensagens representada por cadeias de bits, enquando o PSS se restringe

a cadeia de octetos, usando a mesma codificação.

O esquema RSASSA-PSS opera com mensagens autenticáveis de comprimento

irrestrito ou restrito por um número muito grande, dependendo da

função de hash implementada pela codificação

EMSA-PSS. O método de codificação EMSA-PSS é

recomendado como alternativa ao método usado no padrão PKCS#1v1.5,

contra possíveis desenvolvimentos futuros da criptoanálise

de chaves públicas. Para uma justificativa, são citadas referencias

e estudos em ref [4] pag 30.

- Entrada: K chave privada RSAdo remetente-autenticador

- M cadeia de octetos da mensagem a ser

digitalmente assinada

Erros: “message too long”; “RSA modulus too short”

Premissa: chave privada RSA K é válida, e identifica o remetente-autenticador

Algoritmo:

| 1. EMSA-PSS encoding: Apply the EMSA-PSS encoding

operation ( ref [4] Section 9.1.1) to the message M to produce an encoded

message EM of length CF( (modBits – 1)/8 ) octets such that the bit length

of the integer OS2IP(EM) (see ref [4] Section 4.2) is at most modBits –

1, where modBits is the length in bits of the RSA modulus n: EM = EMSA-PSS-ENCODE(M,

modBits – 1) .

Note that the octet length of EM will be one less than k if modBits – 1 is divisible by 8 and equal to k otherwise. If the encoding operation outputs “message too long,” output “message too long” and stop. If the encoding operation outputs “encoding error,” output “encoding error” and stop. 2. RSA signature: a. Convert the encoded message EM to an integer message representative m (2.1.3 ref [4] Section 4.2): m = OS2IP(EM) .3. Output the signature S. |

.

- Entrada: chave pública RSA (n, e)

do signatário

- M cadeia de octetos representando a messagem

cuja assinatura apensada se pretende verificar

S cadeia de octetos de comprimento k representando o autenticador (assinatura apensada) à mensagem M, onde k é o comprimento em octetos do módulo aritmético da chave pública (n,e)

Erros: “message too long”; “RSA modulus too short”

- Algoritmo:

| 1. Length checking: If the length of the signature

S is not k octets, output “invalid signature” and stop.

2. RSA verification: a. Convert the signature S to an integer signature representative s (2.1.3 ref [4] Section 4.2): s = OS2IP(S) .3. EMSA-PSS verification: Apply the EMSA-PSS verification operation ( ref [4] Section 9.1.2) to the message M and the encoded message EM to determine whether they are consistent: Result = EMSA-PSS-VERIFY(M, EM, modBits – 1) . 4. If Result = “consistent,” output “valid signature.” Otherwise, output “invalid signature.” |

.

- A implementação do padrão de esquema de assinatura

(RSASSA) na versão PKCSv1.5 combina as primitivas RSASP1 e RSAVP1

com o método de codificação EMSA-PKCS1-v1_5, que é

compatível com o esquema definido pelo padrão IFSSA em IEEE

1363-2000 ( EMSA usado no PKCS1-v1_5 não está definida em

IEEE 1363-2000, mas é proposta no draft IEEE P1363).

O esquema RSASSA-PKCS1-v1_5 opera com mensagens autenticáveis

de comprimento irrestrito ou restrito por um número muito grande,

dependendo da função de hash implementada pela codificação

EMSA. Enquanto nenhum ataque é conhecido na literatura científica

contra o método de codificação EMSA-PKCS-v1_5, uma

transição gradual para o método EMSA-PSS é

recomendada como precaução, contra os possíveis desenvolvimentos

futuros da criptoanálise de chaves públicas. Para uma justificativa,

são citadas referencias e estudos em ref [4] pag 30.

- Entrada: chave privada RSA K do remetente-autenticador

- M cadeia de octetos da mensagem a ser

digitalmente assinada

Erros: “message too long”; “RSA modulus too short”

Premissa: chave privada RSA K é válida, e identifica o remetente-autenticador

Algoritmo:

| 1. EMSA-PKCS1-v1_5 encoding:

Apply the EMSA-PKCS1-v1_5 encoding operation (see ref. [4] Section 9.2) to the message M to produce an encoded message EM of length k octets: EM = EMSA-PKCS1-V1_5-ENCODE(M, k) . If the encoding operation outputs “message too long,” output “message too long” and stop. If the encoding operation outputs “intended encoded message length too short,” output “RSA modulus too short” and stop. 2. RSA signature: a. Convert the encoded message EM to an integer message representative m (2.1.3 ref. [4] Section 4.2): m = OS2IP (EM) .3. Output the signature S. |

.

- Entrada: chave pública RSA (n, e)

do signatário

- M cadeia de octetos representando a messagem

cuja assinatura apensada se pretende verificar

S cadeia de octetos de comprimento k representando o autenticador (assinatura apensada) à mensagem M, onde k é o comprimento em octetos do módulo aritmético da chave pública (n,e)

Erros: “message too long”; “RSA modulus too short”

- Algoritmo:

| 1. Length checking:

If the length of the signature S is not k octets, output “invalid signature” and stop. 2. RSA verification: a. Convert the signature S to an integer signature representative s (2.1.3 ref.[4] Section 4.2):

4. Compare the encoded message EM and the second encoded message EM’. If they are the same, output “valid signature”; otherwise, output “invalid signature.”.. |

.

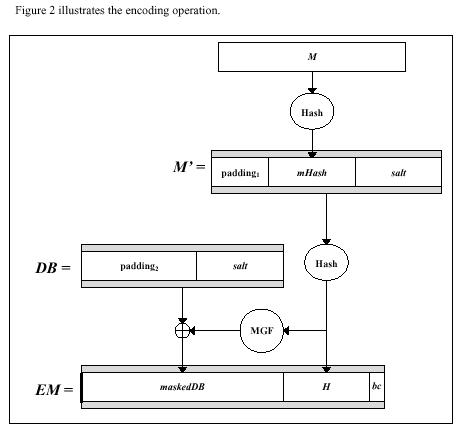

c.1 EMSA-PSS

- Esse método de codificação é

parametrizado pela escolha de função de hash, função

geradora de máscaras e comprimento de valor salt. Esses parâmetros

podem ser fixados para um par de chaves RSA, exeto para o valor de salt,

que pode variar. (ref. [4] discute detalhes na pag. 33, e também

sugestões de escolhas default para os parâmetros, no apêndice

B). Este método, cujo esquema é mostrado na figura 2 abaixo,

é baseado no Probabilistic Signature Scheme de Bellare e Rogaway

(ver [4])

- Opções: Hash função

de hash (hLen denota o comprimento em octetos da saída da função

de hash)

- MGF função geradora de máscaras.

sLen comprimento pretendido para o valor de salt.

- emBits tamanho máximo em bits do

inteiro OS2IP(EM) (ver ref. [4] Section 4.2), pelo

menos 8hLen + 8sLen + 9

Erros: “encoding error”, “message too long”.

Algoritmo:

| 1. If the length of M is greater

than the input limitation for the hash function (261

– 1 octets for SHA-1), output “message too long” and stop.

2. Let mHash = Hash (M), an octet string of length hLen. 3. If emLen < hLen + sLen + 2, output “encoding error” and stop. 4. Generate a random octet string salt of length sLen; if sLen = 0, then salt is the empty string. 5. Let M’ = (0x)00 00 00 00

00 00 00 00 || mHash || salt;

6. Let H = Hash (M’), an octet string of length hLen. 7. Generate an octet string PS consisting

of emLen – sLen – hLen – 2 zero octets.

8. Let DB = PS || 0x01 || salt; DB is an octet string of length emLen – hLen – 1. 9. Let dbMask = MGF (H, emLen – hLen – 1). 10. Let maskedDB = DB XOR dbMask. 11. Set the leftmost 8 emLen – emBits bits of the leftmost octet in maskedDB to zero. 12. Let EM = maskedDB || H || (0x)bc. 13. Output EM. |

.

- Opções: Hash função

de hash (hLen denota o comprimento em octetos da saída da função

de hash)

- MGF função geradora de máscaras.

sLen comprimento pretendido para o valor de salt.

- EM mesagem codificada, cadeia de octetos

de comprimento emLen = CF(emBits/8);

emBits tamanho máximo em bits do inteiro OS2IP(EM) (ver ref. [4] Section 4.2), pelo menos 8hLen + 8sLen + 9

Algoritmo:

| 1. If the length of M is greater

than the input limitation for the hash function (261

– 1octets for SHA-1), output “inconsistent” and stop.

2. Let mHash = Hash (M), an octet string of length hLen. 3. If emLen < hLen + sLen + 2, output “inconsistent” and stop. 4. If the rightmost octet of EM does not have hexadecimal value 0xbc, output “inconsistent” and stop. 5. Let maskedDB be the leftmost emLen – hLen – 1 octets of EM, and let H be the next hLen octets. 6. If the leftmost 8emLen – emBits bits of the leftmost octet in maskedDB are not all equal to zero, output “inconsistent” and stop. 7. Let dbMask = MGF (H, emLen – hLen – 1). 8. Let DB = maskedDB XOR dbMask. 9. Set the leftmost 8emLen – emBits bits of the leftmost octet in DB to zero. 10. If the emLen – hLen – sLen – 2 leftmost octets of DB are not zero or if the octet at position emLen – hLen – sLen – 1 (the leftmost position is “position 1”) does not have hexadecimal value 0x01, output “inconsistent” and stop. 11. Let salt be the last sLen octets of DB. 12. Let M’ = (0x)00 00 00 00 00 00 00 00 || mHash || salt ; M’ is an octet string of length 8 + hLen + sLen with eight initial zero octets. 13. Let H’ = Hash (M’), an octet string of length hLen. 14. If H = H’, output “consistent.” Otherwise, output “inconsistent.” |

.

- Esse método de codificação é

determinístico e contempla apenas o processo de codificação

.

- Opções: Hash função

de hash (hLen denota o comprimento em octetos da saída da função

de hash)

Entrada: M messagem a ser codificada, cadeia de octetos

- emLen tamanho em octetos pretendido da

mensagem codificada > tLen + 11, onde tLen é o comprimento

em octetos da codificação T de um certo valor computado durante

a operação de codificação.

Erros: “message too long”, “intended encoded message lenght too short”.

Algoritmo:

| 1. Apply the hash function to the

message M to produce a hash value H: H = Hash (M) .

If the hash function outputs “message too long,” output “message too long” and stop. 2. Encode the algorithm ID for the

hash function and the hash value into an ASN.1 value of type DigestInfo

(see Appendix A.2.4) with the Distinguished Encoding Rules (DER), where

the type DigestInfo has the syntax

3. If emLen < tLen + 11, output “intended encoded message length too short” and stop. 4. Generate an octet string PS consisting of emLen – tLen – 3 octets with hexadecimal value 0xff. The length of PS will be at least 8 octets. 5. Concatenate PS, the DER encoding

T, and other padding to form the encoded message EM as

6. Output EM. |

| Notes.

1. For the six hash functions mentioned in Appendix

B.1, the DER encoding T of the DigestInfo value is

2. In version 1.5 of this document, T was defined as the BER encoding, rather than the DER encoding, of the DigestInfo value. In particular, it is possible – at least in theory – that the verification operation defined in this document (as well as in version 2.0) rejects a signature that is valid with respect to the specification given in PKCS #1 v1.5. This occurs if other rules than DER are applied to DigestInfo (e.g., an indefinite length encoding of the underlying SEQUENCE type). While this is unlikely to be a concern in practice, a cautious implementer may choose to employ a verification operation based on a BER decoding operation as specified in PKCS #1 v1.5. In this manner, compatibility with any valid implementation based on PKCS #1 v1.5 is obtained. Such a verification operation should indicate whether the underlying BER encoding is a DER encoding and hence whether the signature is valid with respect to the specification given in this document. |